Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Manajemen kunci

Menggunakan kunci AWS terkelola di QuickSight

Semua kunci yang dikelola non-pelanggan yang terkait dengan Amazon QuickSight dikelola oleh AWS.

Sertifikat server database yang tidak dikelola oleh AWS adalah tanggung jawab pelanggan dan harus ditandatangani oleh CA tepercaya. Untuk informasi selengkapnya, lihat Persyaratan konfigurasi jaringan dan database.

Menggunakan kunci yang dikelola pelanggan dari AWS KMS dengan SPICE kumpulan data di konsol Amazon QuickSight

QuickSight memungkinkan Anda untuk mengenkripsi SPICE dataset Anda menggunakan kunci yang telah Anda simpan. AWS Key Management Service Ini memberi Anda alat untuk mengaudit akses ke data dan memenuhi persyaratan keamanan peraturan. Jika Anda perlu melakukannya, Anda memiliki opsi untuk segera mengunci akses ke data Anda dengan mencabut akses ke AWS KMS kunci. Semua akses data ke kumpulan data terenkripsi masuk QuickSight SPICE. AWS CloudTrail Administrator atau auditor dapat melacak akses data CloudTrail untuk mengidentifikasi kapan dan di mana data diakses.

Untuk membuat kunci yang dikelola pelanggan (CMK), Anda menggunakan AWS Key Management Service (AWS KMS) di AWS akun dan AWS Wilayah yang sama dengan kumpulan data Amazon. QuickSight SPICE QuickSight Administrator kemudian dapat menggunakan CMK untuk mengenkripsi SPICE kumpulan data dan mengontrol akses.

Anda dapat membuat dan mengelola CMK di QuickSight konsol atau dengan QuickSight API. Untuk informasi selengkapnya tentang membuat dan mengelola CMK dengan QuickSight API, lihat Operasi manajemen kunci.

Aturan berikut berlaku untuk menggunakan CMK dengan SPICE kumpulan data:

-

Amazon QuickSight tidak mendukung AWS KMS kunci asimetris.

-

Anda dapat memiliki beberapa CMK dan satu CMK default per per Akun AWS . Wilayah AWS

-

Kunci yang saat ini merupakan CMK default secara otomatis digunakan untuk mengenkripsi kumpulan data baruSPICE.

-

Beberapa fitur selalu menggunakan QuickSight enkripsi default alih-alih menerapkan pengaturan SPICE CMK:

-

Dasbor analitik Amazon S3

-

Menambah data dengan Amazon SageMaker

-

Unggahan file langsung

-

Mengekspor data dengan metode berikut:

-

Mengekspor data visual ke file.csv, .xlsx, atau .pdf

-

Melaporkan data dalam file.csv, .xlsx, atau .pdf

-

-

Deteksi anomali bertenaga ML

-

QuickSight Q

-

catatan

Jika Anda menggunakan AWS Key Management Service Amazon QuickSight, Anda ditagih untuk akses dan pemeliharaan seperti yang dijelaskan di halaman AWS Key Management Service Harga

Tambahkan CMK ke akun Anda

Sebelum memulai, pastikan Anda memiliki peran IAM yang memberi pengguna admin akses ke konsol manajemen kunci QuickSight admin Amazon. Untuk informasi selengkapnya tentang izin yang diperlukan, lihatKebijakan berbasis identitas IAM untuk Amazon QuickSight: menggunakan konsol manajemen kunci admin.

Anda dapat menambahkan kunci yang sudah ada di AWS KMS QuickSight akun Anda, sehingga Anda dapat mengenkripsi SPICE kumpulan data Anda. Kunci yang Anda tambahkan hanya memengaruhi kumpulan data baru yang dibuat. SPICE Jika Anda memiliki SPICE kumpulan data yang ingin Anda enkripsi, lakukan penyegaran penuh pada kumpulan data untuk mengenkripsinya dengan CMK default.

Untuk mempelajari selengkapnya tentang cara membuat kunci untuk digunakan QuickSight, lihat Panduan Pengembang Layanan Manajemen AWS Kunci.

Untuk menambahkan CMK baru ke QuickSight akun Anda.

-

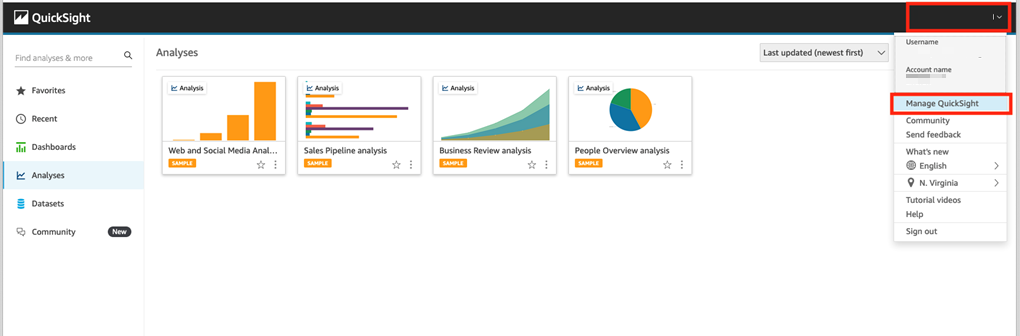

Pada halaman QuickSight awal, pilih Kelola QuickSight, lalu pilih tombol KMS.

-

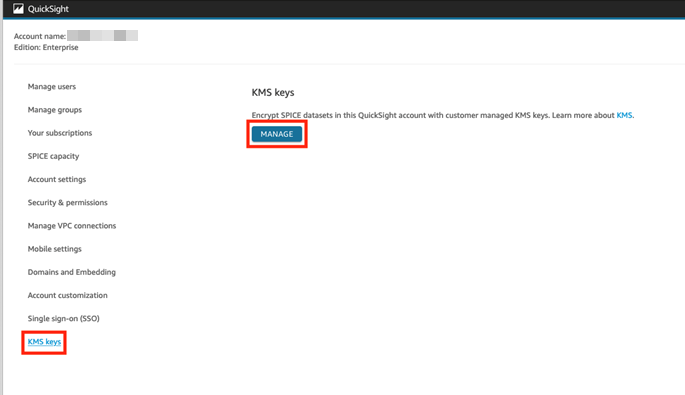

Pada halaman kunci KMS, pilih Kelola. Dasbor tombol KMS terbuka.

-

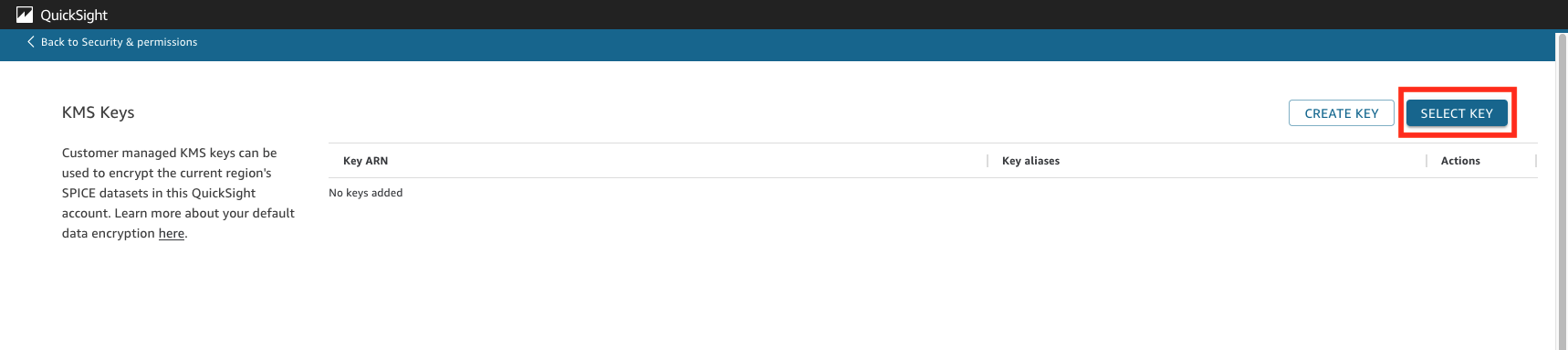

Di dasbor KMS Keys, pilih tombol Select.

-

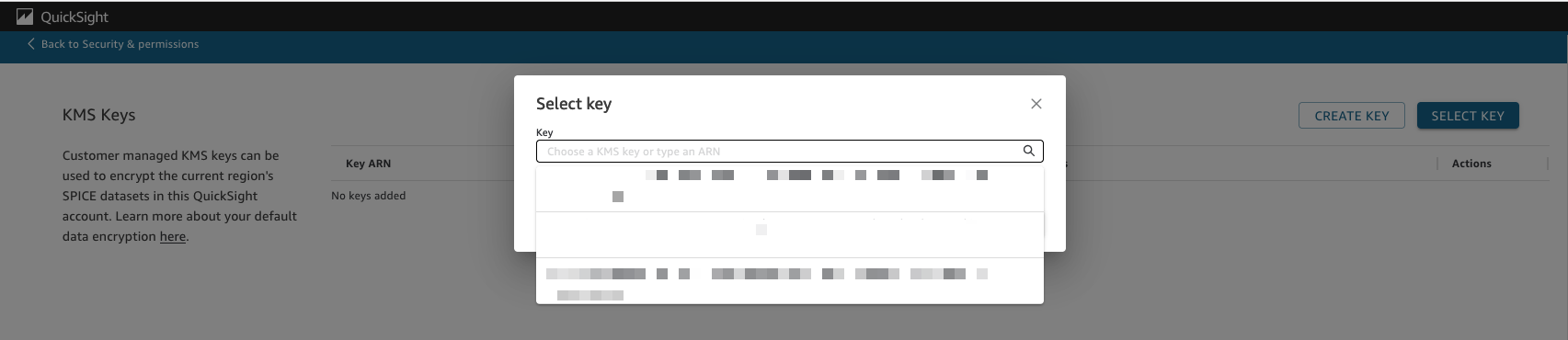

Pada kotak pop-up tombol Pilih, pilih Kunci untuk membuka daftar. Kemudian, pilih tombol yang ingin Anda tambahkan.

Jika kunci Anda tidak ada dalam daftar, Anda dapat memasukkan ARN kunci secara manual.

-

(Opsional) Pilih Gunakan sebagai kunci enkripsi default untuk semua SPICE kumpulan data baru di QuickSight akun ini untuk mengatur kunci yang dipilih sebagai kunci default Anda. Lencana biru muncul di sebelah tombol default untuk menunjukkan statusnya.

Saat Anda memilih kunci default, semua SPICE kumpulan data baru yang dibuat di Wilayah yang menghosting QuickSight akun Anda dienkripsi dengan kunci default.

-

(Opsional) Tambahkan lebih banyak kunci dengan mengulangi langkah-langkah sebelumnya dalam prosedur ini. Meskipun Anda dapat menambahkan kunci sebanyak yang Anda inginkan, Anda hanya dapat memiliki satu kunci default pada satu waktu.

catatan

Untuk menggunakan kunci tertentu untuk kumpulan data yang ada, alihkan kunci default akun ke kunci baru, lalu jalankan penyegaran penuh pada SPICE kumpulan data.

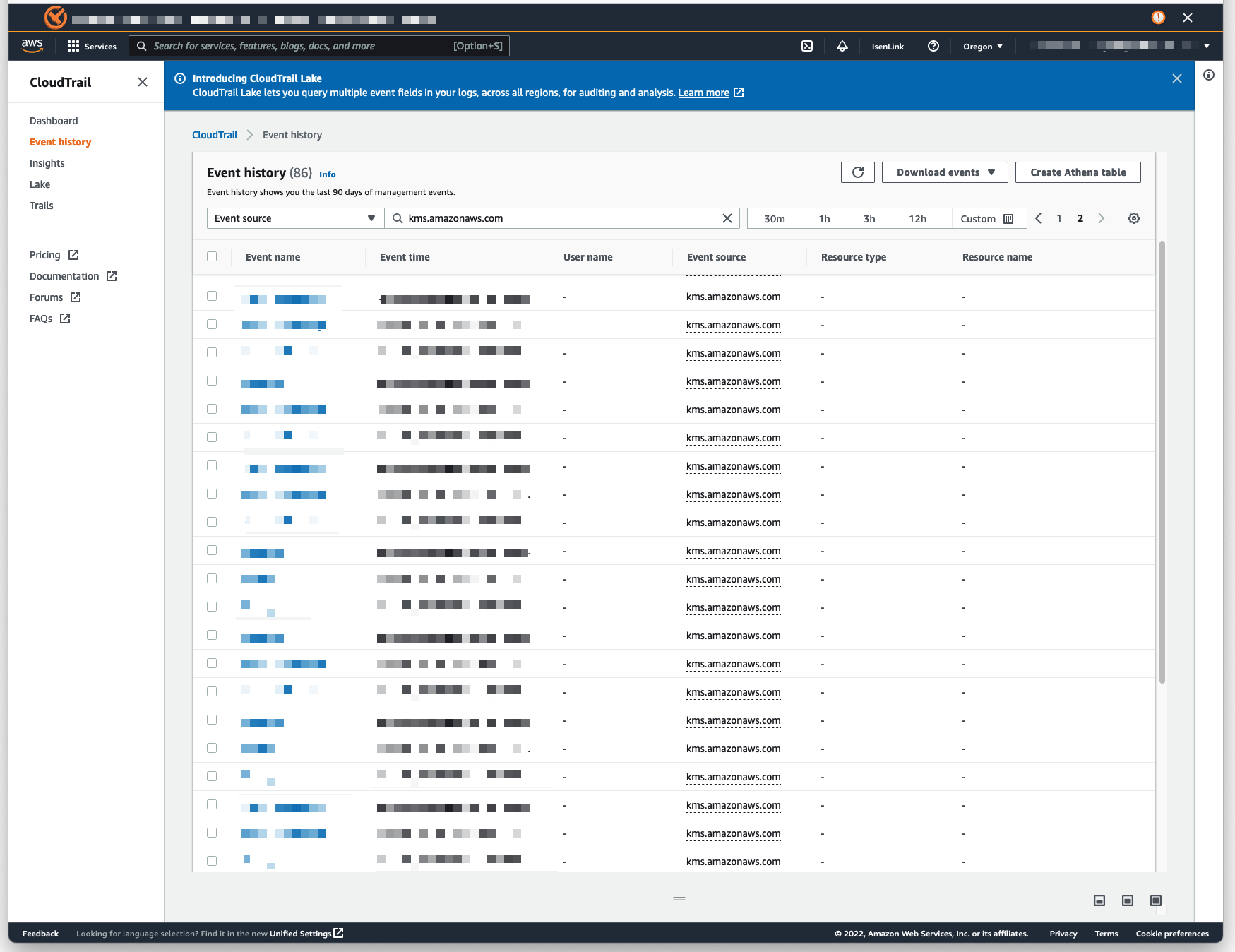

Verifikasi kunci yang digunakan oleh kumpulan SPICE data

Ketika kunci digunakan, log audit dibuat di AWS CloudTrail. Anda dapat menggunakan log untuk melacak penggunaan kunci. Jika Anda perlu mengetahui kunci mana yang dienkripsi oleh SPICE kumpulan data, Anda dapat menemukan informasi ini di. CloudTrail

Verifikasi CMK yang saat ini digunakan oleh kumpulan data SPICE

-

Arahkan ke CloudTrail log Anda. Untuk informasi selengkapnya, lihat Operasi logging dengan AWS CloudTrail.

-

Temukan peristiwa hibah terbaru untuk SPICE kumpulan data, menggunakan argumen penelusuran berikut:

-

Nama acara (

eventName) berisiGrant. -

Parameter permintaan

requestParametersberisi QuickSight ARN untuk kumpulan data.

{ "eventVersion": "1.08", "userIdentity": { "type": "AWSService", "invokedBy": "quicksight.amazonaws.com" }, "eventTime": "2022-10-26T00:11:08Z", "eventSource": "kms.amazonaws.com", "eventName": "CreateGrant", "awsRegion": "us-west-2", "sourceIPAddress": "quicksight.amazonaws.com", "userAgent": "quicksight.amazonaws.com", "requestParameters": { "constraints": { "encryptionContextSubset": { "aws:quicksight:arn": "arn:aws:quicksight:us-west-2:111122223333:dataset/12345678-1234-1234-1234-123456789012" } }, "retiringPrincipal": "quicksight.amazonaws.com", "keyId": "arn:aws:kms:us-west-2:111122223333:key/87654321-4321-4321-4321-210987654321", "granteePrincipal": "quicksight.amazonaws.com", "operations": [ "Encrypt", "Decrypt", "DescribeKey", "GenerateDataKey" ] }, .... } -

-

Tergantung pada jenis acara, salah satu dari berikut ini berlaku:

CreateGrant— Anda dapat menemukan CMK yang paling baru digunakan di ID kunci (keyID) untukCreateGrantacara terakhir untuk SPICE kumpulan data.RetireGrant— Jika CloudTrail peristiwa terbaru dari SPICE kumpulan dataRetireGrant, tidak ada ID kunci dan kumpulan SPICE data tidak lagi dienkripsi CMK.

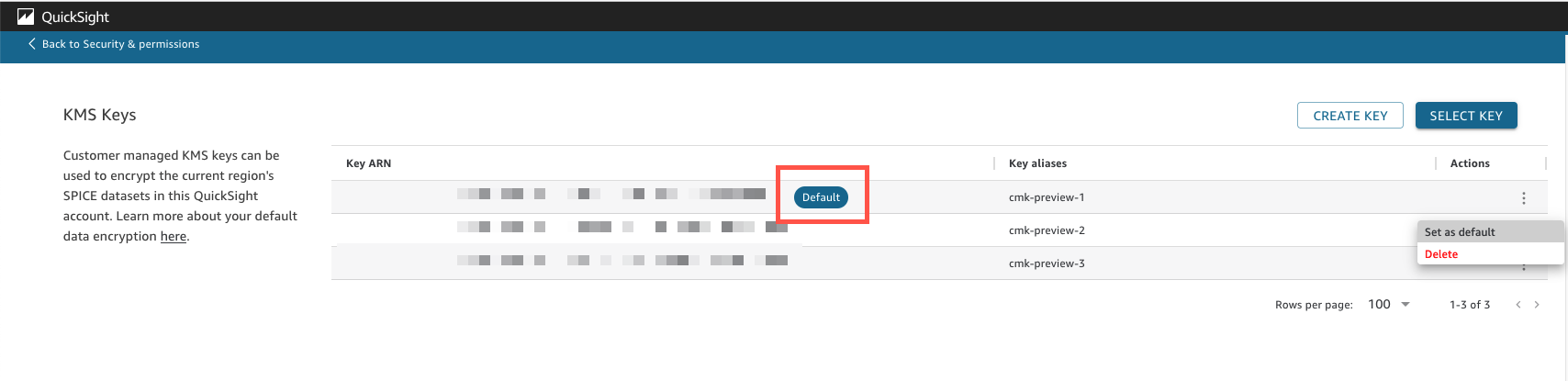

Mengubah CMK default

Anda dapat mengubah kunci default ke kunci lain yang sudah ada di dasbor tombol KMS. Saat Anda mengubah kunci default, semua kumpulan data baru yang dibuat SPICE dienkripsi pada kunci baru. Kunci default baru mengubah cara SPICE dataset baru dienkripsi. Namun, kumpulan data yang ada terus menggunakan kunci default sebelumnya hingga kumpulan data disegarkan sepenuhnya. Untuk mengenkripsi kumpulan data dengan kunci default baru, lakukan penyegaran penuh pada kumpulan data.

Untuk mengubah kunci default ke kunci yang ada

-

Pada halaman QuickSight awal, pilih Kelola QuickSight, lalu pilih tombol KMS.

-

Pada halaman kunci KMS, pilih KELOLA untuk membuka dasbor tombol KMS.

-

Arahkan ke kunci yang ingin Anda tetapkan sebagai default baru Anda. Pilih Tindakan (tiga titik) pada baris tombol yang ingin Anda buka menu tombol.

-

Pilih Set sebagai default.

Kunci yang dipilih sekarang adalah kunci default Anda.

Menghapus enkripsi CMK di akun Anda QuickSight

Anda dapat menghapus kunci default untuk menonaktifkan enkripsi SPICE kumpulan data di QuickSight akun Anda. Menghapus kunci mencegah dataset baru dari enkripsi pada CMK.

Untuk menghapus enkripsi CMK untuk dataset baru SPICE

-

Pada halaman QuickSight awal, pilih Kelola QuickSight, lalu pilih tombol KMS.

-

Pada halaman kunci KMS, pilih Kelola untuk membuka dasbor tombol KMS.

-

Pilih Tindakan (tiga titik) pada baris tombol default, lalu pilih Hapus.

-

Di kotak pop-up yang muncul, pilih Hapus.

Setelah Anda menghapus kunci default dari akun Anda, QuickSight berhenti mengenkripsi kumpulan data baruSPICE. Setiap kumpulan data terenkripsi yang ada tetap dienkripsi hingga terjadi penyegaran penuh.

Mengaudit penggunaan CMK di CloudTrail

Anda dapat mengaudit penggunaan CMK akun Anda di AWS CloudTrail. Untuk mengaudit penggunaan kunci Anda, masuk ke AWS akun Anda, buka CloudTrail, dan pilih Riwayat acara.

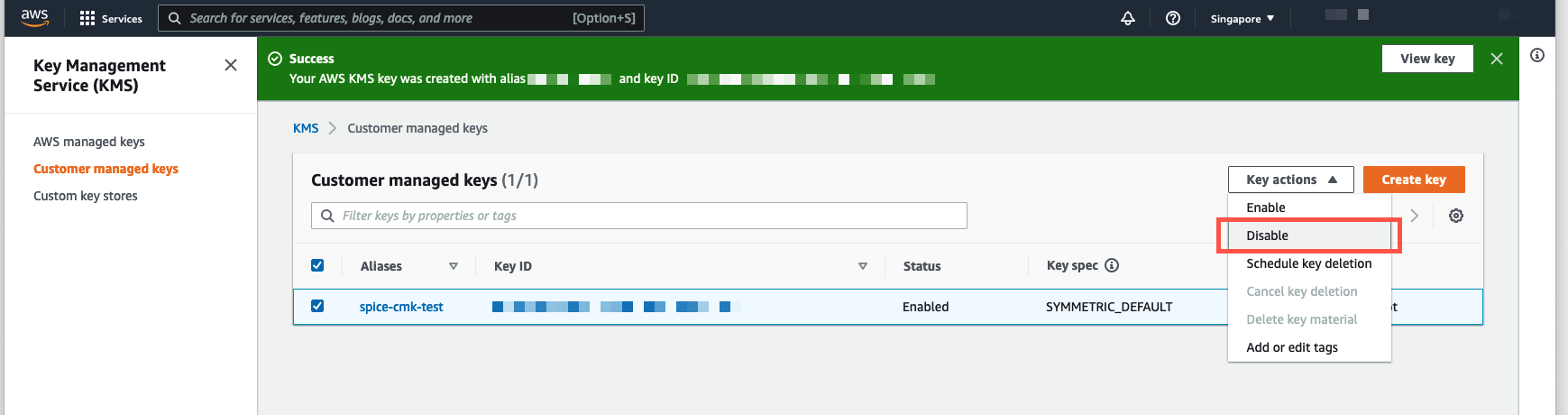

Mencabut akses ke dataset terenkripsi CMK

Anda dapat mencabut akses ke kumpulan data terenkripsi SPICE CMK Anda. Saat Anda mencabut akses ke kunci yang digunakan untuk mengenkripsi kumpulan data, akses ke kumpulan data ditolak hingga Anda membatalkan pencabutan. Metode berikut adalah contoh bagaimana Anda dapat mencabut akses:

-

Matikan kuncinya AWS KMS.

-

Tambahkan

Denykebijakan ke kebijakan QuickSight KMS Anda di IAM.

Gunakan prosedur berikut untuk mencabut akses ke kumpulan data terenkripsi CMK Anda di. AWS KMS

Untuk mematikan CMK di AWS Key Management Service

-

Masuk ke AWS akun Anda, buka AWS KMS, dan pilih Kunci yang dikelola pelanggan.

-

Pilih tombol yang ingin Anda matikan.

-

Buka menu Tindakan kunci dan pilih Nonaktifkan.

Untuk mencegah penggunaan CMK lebih lanjut, Anda dapat menambahkan Deny kebijakan di AWS Identity and Access Management (IAM). Gunakan "Service": "quicksight.amazonaws.com" sebagai kepala sekolah dan ARN kunci sebagai sumber daya. Tolak tindakan berikut:"kms:Encrypt", "kms:Decrypt", "kms:ReEncrypt*",

"kms:GenerateDataKey*", "kms:DescribeKey".

penting

Setelah Anda mencabut akses dengan menggunakan metode apa pun, dibutuhkan waktu hingga 15 menit agar SPICE kumpulan data menjadi tidak dapat diakses.

Memulihkan dataset terenkripsi SPICE

Untuk memulihkan SPICE dataset saat aksesnya dicabut

-

Kembalikan akses ke CMK. Biasanya, ini cukup untuk memulihkan dataset.

-

Uji SPICE dataset untuk melihat apakah Anda dapat melihat data.

-

(Opsional) Jika data tidak sepenuhnya pulih, bahkan setelah Anda memulihkan aksesnya ke CMK, lakukan penyegaran penuh pada kumpulan data.