Amazon Redshift tidak akan lagi mendukung pembuatan Python UDFs baru mulai 1 November 2025. Jika Anda ingin menggunakan Python UDFs, buat UDFs sebelum tanggal tersebut. Python yang ada UDFs akan terus berfungsi seperti biasa. Untuk informasi lebih lanjut, lihat posting blog

Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Opsi untuk memberikan kredensi IAM

Untuk memberikan kredensi IAM untuk koneksi JDBC atau ODBC, pilih salah satu opsi berikut.

-

AWS profil

Sebagai alternatif untuk memberikan nilai kredensil dalam bentuk pengaturan JDBC atau ODBC, Anda dapat menempatkan nilai dalam profil bernama. Untuk informasi selengkapnya, lihat Menggunakan profil konfigurasi.

-

Kredensi IAM

Berikan nilai untuk AccessKey ID, SecretAccessKey, dan, secara opsional, SessionToken dalam bentuk pengaturan JDBC atau ODBC. SessionToken diperlukan hanya untuk peran IAM dengan kredensi sementara. Untuk informasi selengkapnya, lihat Opsi JDBC dan ODBC untuk memberikan kredensi IAM.

-

Federasi penyedia identitas

Saat Anda menggunakan federasi penyedia identitas untuk mengaktifkan pengguna dari penyedia identitas untuk mengautentikasi ke Amazon Redshift, tentukan nama plugin penyedia kredensyal. Untuk informasi selengkapnya, lihat Plugin penyedia kredensial.

Driver Amazon Redshift JDBC dan ODBC menyertakan plugin untuk penyedia kredensi federasi identitas berbasis SAMP berikut:

-

Layanan Federasi Identitas Aktif Microsoft (AD FS)

-

PingOne

-

Okta

-

Microsoft Azure Active Directory (Azure AD)

Anda dapat memberikan nama plugin dan nilai terkait dalam bentuk pengaturan JDBC atau ODBC atau dengan menggunakan profil. Untuk informasi selengkapnya, lihat Opsi untuk konfigurasi driver JDBC versi 2.x.

-

Untuk informasi selengkapnya, lihat Langkah 5: Konfigurasikan koneksi JDBC atau ODBC untuk menggunakan kredensil IAM.

Menggunakan profil konfigurasi

Anda dapat menyediakan opsi dan GetClusterCredentials opsi kredensi IAM sebagai pengaturan dalam profil bernama di file konfigurasi Anda AWS . Untuk memberikan nama profil, gunakan opsi Profil JDBC. Konfigurasi disimpan dalam file bernama config atau file bernama credentials dalam folder bernama .aws di direktori home Anda.

Untuk plugin penyedia kredensi berbasis SAMP yang disertakan dengan driver Amazon Redshift JDBC atau ODBC, Anda dapat menggunakan pengaturan yang dijelaskan sebelumnya. Plugin penyedia kredensial Jika plugin_name tidak digunakan, opsi lain diabaikan.

Contoh berikut menunjukkan file ~/.aws/credentials dengan dua profil.

[default] aws_access_key_id=AKIAIOSFODNN7EXAMPLE aws_secret_access_key=wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEY [user2] aws_access_key_id=AKIAI44QH8DHBEXAMPLE aws_secret_access_key=je7MtGbClwBF/2Zp9Utk/h3yCo8nvbEXAMPLEKEY session_token=AQoDYXdzEPT//////////wEXAMPLEtc764bNrC9SAPBSM22wDOk4x4HIZ8j4FZTwdQWLWsKWHGBuFqwAeMicRXmxfpSPfIeoIYRqTflfKD8YUuwthAx7mSEI/qkPpKPi/kMcGd QrmGdeehM4IC1NtBmUpp2wUE8phUZampKsburEDy0KPkyQDYwT7WZ0wq5VSXDvp75YU 9HFvlRd8Tx6q6fE8YQcHNVXAkiY9q6d+xo0rKwT38xVqr7ZD0u0iPPkUL64lIZbqBAz +scqKmlzm8FDrypNC9Yjc8fPOLn9FX9KSYvKTr4rvx3iSIlTJabIQwj2ICCR/oLxBA==

Untuk menggunakan kredensi user2 sebagai contoh, tentukan Profile=user2 di URL JDBC.

Untuk informasi selengkapnya tentang penggunaan profil, lihat Pengaturan konfigurasi dan file kredensi di Panduan AWS Command Line Interface Pengguna.

Untuk informasi selengkapnya tentang penggunaan profil untuk driver JDBC, lihat. Menentukan profil

Untuk informasi selengkapnya tentang penggunaan profil untuk driver ODBC, lihatMetode otentikasi.

Opsi JDBC dan ODBC untuk memberikan kredensi IAM

Tabel berikut mencantumkan opsi JDBC dan ODBC untuk menyediakan kredensil IAM.

|

Opsi |

Deskripsi |

|---|---|

|

|

Untuk digunakan hanya dalam string koneksi ODBC. Setel ke 1 untuk menggunakan otentikasi IAM. |

|

|

ID kunci akses dan kunci akses rahasia untuk peran IAM atau pengguna yang dikonfigurasi untuk otentikasi database IAM. SessionTokendiperlukan hanya untuk peran IAM dengan kredensi sementara. SessionToken tidak digunakan untuk pengguna. Untuk informasi selengkapnya, lihat Kredensial Keamanan Sementara. |

plugin_name |

Nama kelas yang sepenuhnya memenuhi syarat yang mengimplementasikan penyedia kredensyal. Driver Amazon Redshift JDBC menyertakan plugin penyedia kredensi berbasis SAMP. Jika Anda menyediakanplugin_name, Anda juga dapat memberikan opsi terkait lainnya. Untuk informasi selengkapnya, lihat Plugin penyedia kredensial. |

|

|

Nama profil dalam file AWS kredensial atau konfigurasi yang berisi nilai untuk opsi koneksi JDBC. Untuk informasi selengkapnya, lihat Menggunakan profil konfigurasi. |

Opsi JDBC dan ODBC untuk membuat kredensi pengguna basis data

Untuk menggunakan driver Amazon Redshift JDBC atau ODBC untuk membuat kredenal pengguna database, berikan nama pengguna database sebagai opsi JDBC atau ODBC. Secara opsional, Anda dapat meminta driver membuat pengguna database baru jika tidak ada, dan Anda dapat menentukan daftar grup pengguna database yang bergabung dengan pengguna saat login.

Jika Anda menggunakan penyedia identitas (iDP), bekerjalah dengan administrator iDP Anda untuk menentukan nilai yang benar untuk opsi ini. Administrator iDP Anda juga dapat mengonfigurasi iDP Anda untuk menyediakan opsi ini, dalam hal ini Anda tidak perlu menyediakannya sebagai opsi JDBC atau ODBC. Untuk informasi selengkapnya, lihat Langkah 2: Konfigurasikan pernyataan SAMP untuk IDP Anda.

catatan

Jika Anda menggunakan variabel kebijakan IAM${redshift:DbUser}, seperti yang dijelaskan dalam Kebijakan sumber daya untuk GetClusterCredentials nilai for DbUser diganti dengan nilai yang diambil oleh konteks permintaan operasi API. Driver Amazon Redshift menggunakan nilai untuk DbUser variabel yang disediakan oleh URL koneksi, bukan nilai yang diberikan sebagai atribut SAMP.

Untuk membantu mengamankan konfigurasi ini, kami sarankan Anda menggunakan kondisi dalam kebijakan IAM untuk memvalidasi DbUser nilai dengan. RoleSessionName Anda dapat menemukan contoh cara menyetel kondisi menggunakan kebijakan IAM diContoh kebijakan untuk menggunakan GetClusterCredentials.

Tabel berikut mencantumkan opsi untuk membuat kredensi pengguna database.

|

Opsi |

Deskripsi |

|---|---|

| DbUser |

Nama pengguna database. Jika pengguna bernama DbUser ada dalam database, kredensi pengguna sementara memiliki izin yang sama dengan pengguna yang ada. Jika DbUser tidak ada dalam database dan AutoCreate benar, nama pengguna baru DbUser dibuat. Secara opsional, nonaktifkan kata sandi untuk pengguna yang ada. Untuk informasi selengkapnya, lihat ALTER_USER |

| AutoCreate |

Tentukan |

DbGroups |

Daftar yang dibatasi koma dari nama-nama dari satu atau lebih kelompok database yang ada yang bergabung dengan pengguna database untuk sesi saat ini. Secara default, pengguna baru hanya ditambahkan ke PUBLIK. |

Plugin penyedia kredensial

Amazon Redshift menggunakan plugin penyedia kredensial untuk autentikasi masuk tunggal.

Untuk mendukung otentikasi masuk tunggal, Amazon Redshift menyediakan plugin Azure AD untuk Microsoft Azure Active Directory. Untuk informasi tentang cara mengkonfigurasi plugin ini, lihatMenyiapkan otentikasi masuk tunggal JDBC atau ODBC.

Autentikasi multi-faktor

Untuk mendukung otentikasi multi-faktor (MFA), Amazon Redshift menyediakan plugin berbasis browser. Gunakan plugin SAMP browser untuk Okta PingOne, dan plugin Azure AD browser untuk Microsoft Azure Active Directory.

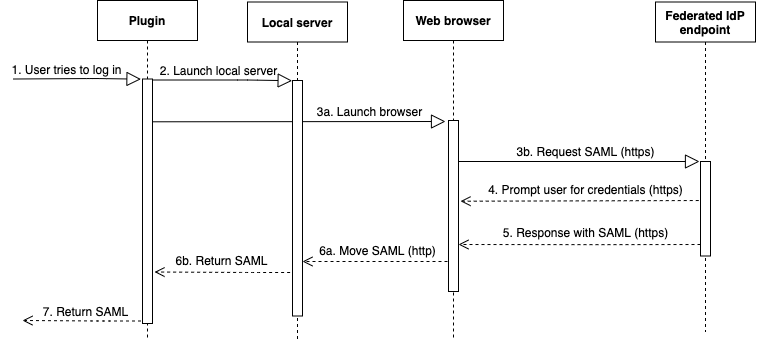

Dengan plugin SAMP browser, OAuth otentikasi mengalir seperti ini:

-

Seorang pengguna mencoba masuk.

-

Plugin meluncurkan server lokal untuk mendengarkan koneksi masuk di localhost.

-

Plugin ini meluncurkan browser web untuk meminta respons SAMP melalui HTTPS dari titik akhir penyedia identitas federasi URL login masuk tunggal yang ditentukan.

-

Browser web mengikuti tautan dan meminta pengguna untuk memasukkan kredensyal.

-

Setelah pengguna mengautentikasi dan memberikan persetujuan, titik akhir penyedia identitas federasi mengembalikan respons SAMP melalui HTTPS ke URI yang ditunjukkan oleh.

redirect_uri -

Browser web memindahkan pesan respons dengan respons SAMP ke yang ditunjukkan

redirect_uri. -

Server lokal menerima koneksi masuk dan plugin mengambil respons SAMP dan meneruskannya ke Amazon Redshift.

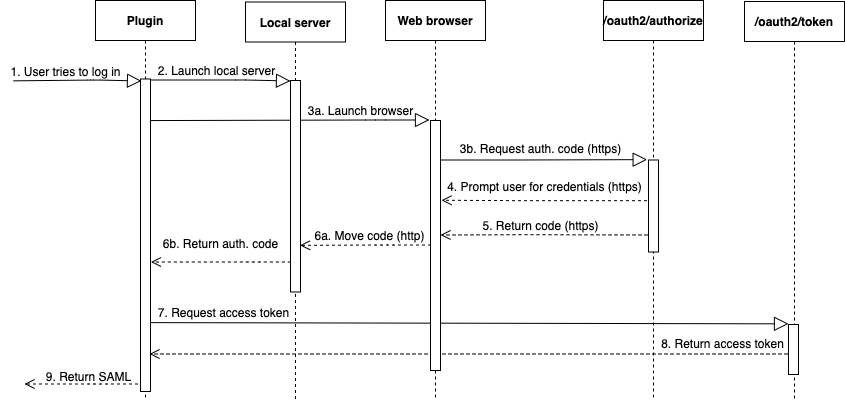

Dengan plugin browser Azure AD, otentikasi SAFL mengalir seperti ini:

-

Seorang pengguna mencoba masuk.

-

Plugin meluncurkan server lokal untuk mendengarkan koneksi masuk di localhost.

-

Plugin meluncurkan browser web untuk meminta kode otorisasi dari titik akhir Azure AD.

oauth2/authorize -

Browser web mengikuti tautan yang dihasilkan melalui HTTPS dan meminta pengguna untuk memasukkan kredensil. Tautan dihasilkan menggunakan properti konfigurasi, seperti tenant dan client_id.

-

Setelah pengguna mengautentikasi dan memberikan persetujuan,

oauth2/authorizetitik akhir Azure AD mengembalikan dan mengirimkan respons melalui HTTPS dengan kode otorisasi ke yang ditunjukkan.redirect_uri -

Browser web memindahkan pesan respons dengan respons SAMP ke yang ditunjukkan

redirect_uri. -

Server lokal menerima koneksi masuk dan permintaan plugin dan mengambil kode otorisasi dan mengirimkan permintaan POST ke titik akhir Azure AD.

oauth2/token -

oauth2/tokenTitik akhir Azure AD mengembalikan respons dengan token akses ke yang ditunjukkan.redirect_uri -

Plugin mengambil respons SAMP dan meneruskannya ke Amazon Redshift.

Lihat bagian berikut:

-

Microsoft Active Directory Federation Services (AD FS)

Untuk informasi selengkapnya, lihat Menyiapkan otentikasi masuk tunggal JDBC atau ODBC.

-

PingOne (Ping)

Ping hanya didukung dengan Adaptor PingOne iDP yang telah ditentukan menggunakan otentikasi Formulir.

Untuk informasi selengkapnya, lihat Menyiapkan otentikasi masuk tunggal JDBC atau ODBC.

-

Okta

Okta hanya didukung untuk aplikasi yang disediakan Okta yang digunakan dengan. AWS Management Console

Untuk informasi selengkapnya, lihat Menyiapkan otentikasi masuk tunggal JDBC atau ODBC.

-

Direktori Aktif Microsoft Azure

Untuk informasi selengkapnya, lihat Menyiapkan otentikasi masuk tunggal JDBC atau ODBC.

Opsi plugin

Untuk menggunakan plugin penyedia kredensial berbasis SAML, tentukan opsi berikut menggunakan opsi JDBC atau ODBC atau dalam profil bernama. Jika plugin_name tidak ditentukan, opsi lain diabaikan.

|

Opsi |

Deskripsi |

|---|---|

plugin_name |

Untuk JDBC, nama kelas yang mengimplementasikan penyedia kredensial. Tentukan satu dari yang berikut ini:

Untuk ODBC, tentukan salah satu dari berikut ini:

|

idp_host

|

Nama host penyedia identitas perusahaan. Nama ini tidak boleh menyertakan garis miring ('/'). Untuk penyedia identitas Okta, nilai untuk idp_host harus diakhiri dengan.okta.com. |

|

|

Port yang digunakan oleh penyedia identitas. Default-nya adalah 443. Port ini diabaikan untuk Okta. |

|

|

Peran Amazon Resource Name (ARN) dari AttributeValue elemen untuk Role atribut dalam pernyataan SAMP. Untuk menemukan nilai yang sesuai untuk peran yang diinginkan, bekerjalah dengan administrator iDP Anda. Untuk informasi selengkapnya, lihat Langkah 2: Konfigurasikan pernyataan SAMP untuk IDP Anda. |

|

|

Nama pengguna perusahaan, termasuk domain bila berlaku. Misalnya, untuk Active Directory, nama domain diperlukan dalam format domain\ username. |

| password

|

Kata sandi pengguna perusahaan. Kami menyarankan untuk tidak menggunakan opsi ini. Sebagai gantinya, gunakan klien SQL Anda untuk memasok kata sandi. |

|

|

ID untuk aplikasi Okta. Hanya digunakan dengan Okta. Nilai untuk app_id mengikuti amazon_aws di tautan embed aplikasi Okta. Untuk mendapatkan nilai ini, bekerja dengan administrator iDP Anda. Berikut ini adalah contoh link embed aplikasi: https://example.okta.com/home/amazon_aws/0oa2hylwrpM8UGehd1t7/272 |

|

|

Penyewa yang digunakan untuk Azure AD. Digunakan hanya dengan Azure. |

|

|

ID klien untuk aplikasi perusahaan Amazon Redshift di Azure AD. Digunakan hanya dengan Azure. |