Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Teknik dan penahanan akses

Mencegah penggunaan sumber daya yang tidak sah dengan membatasi fungsi dan pengguna utama IAM dengan akses ke sumber daya. Hal ini termasuk membatasi izin pengguna utama IAM yang memiliki akses ke sumber daya; juga termasuk pencabutan kredensial keamanan sementara. Contoh teknik dan akses penahanan menggunakan AWS layanan disorot di sini:

-

Membatasi izin – Izin yang ditetapkan ke pengguna utama IAM harus mengikuti Prinsip Hak Akses Paling Rendah. Namun, selama peristiwa keamanan aktif, Anda mungkin perlu membatasi akses ke sumber daya yang ditargetkan dari pengguna utama IAM tertentu lebih jauh. Dalam hal ini, akses ke sumber daya bisa ditahan dengan menghapus izin dari pengguna utama IAM yang akan ditahan. Ini dilakukan dengan layanan IAM dan dapat diterapkan menggunakan AWS Management Console, AWS CLI, atau AWS SDK.

-

Mencabut kunci – Kunci akses IAM digunakan oleh pengguna utama IAM untuk mengakses atau mengelola sumber daya. Ini adalah kredensil statis jangka panjang untuk menandatangani permintaan terprogram ke AWS CLI atau AWS API dan dimulai dengan awalan AKIA (untuk informasi tambahan, lihat bagian Memahami awalan ID unik di pengidentifikasi IAM). Untuk menahan akses bagi pengguna utama IAM yang kunci akses IAM-nya telah disusupi, kunci akses dapat dinonaktifkan atau dihapus. Penting untuk memperhatikan hal-hal berikut ini:

-

Kunci akses dapat diaktifkan kembali setelah dinonaktifkan.

-

Kunci akses tidak dapat dipulihkan setelah dihapus.

-

Seorang pengguna utama IAM dapat memiliki hingga dua kunci akses kapan saja.

-

Pengguna atau aplikasi yang menggunakan kunci akses akan kehilangan akses setelah kunci tersebut dinonaktifkan atau dihapus.

-

-

Mencabut kredensil keamanan sementara — Kredensil keamanan sementara dapat digunakan oleh organisasi untuk mengontrol akses ke AWS sumber daya dan mulai dengan awalan ASIA (untuk informasi tambahan, lihat bagian Memahami awalan ID unik di pengenal IAM). Kredensial sementara biasanya digunakan oleh peran IAM dan tidak harus dirotasi atau dicabut secara eksplisit karena masa pakainya terbatas. Jika terjadi peristiwa keamanan yang melibatkan kredensial keamanan sementara sebelum masa berlaku kredensial keamanan sementara habis, Anda mungkin perlu mengubah izin efektif kredensial keamanan sementara yang ada. Hal ini dapat diselesaikan menggunakan layanan IAM di dalam AWS Management Console. Kredensial keamanan sementara juga dapat dikeluarkan untuk pengguna IAM (berlawanan dengan peran IAM); namun, pada saat artikel ini ditulis, tidak ada opsi untuk mencabut kredensial keamanan sementara untuk pengguna IAM di dalam AWS Management Console. Untuk peristiwa keamanan di mana kunci akses IAM pengguna disusupi oleh pengguna yang tidak sah yang membuat kredensial keamanan sementara, kredensial keamanan sementara dapat dicabut menggunakan dua metode:

-

Lampirkan kebijakan sebaris ke pengguna IAM yang mencegah akses berdasarkan waktu penerbitan token keamanan (lihat bagian Menolak akses ke kredensial keamanan sementara yang dikeluarkan sebelum waktu spesifik di Menonaktifkan izin untuk kredensial keamanan sementara untuk detail selengkapnya).

-

Hapus pengguna IAM yang memiliki kunci akses yang disusupi. Buat ulang pengguna jika diperlukan.

-

-

AWS WAF- Teknik tertentu yang digunakan oleh pengguna yang tidak sah termasuk pola lalu lintas berbahaya yang umum, seperti permintaan yang berisi injeksi SQL dan skrip lintas situs (XSS). AWS WAF dapat dikonfigurasi untuk mencocokkan dan menolak lalu lintas menggunakan teknik ini menggunakan pernyataan aturan AWS WAF bawaan.

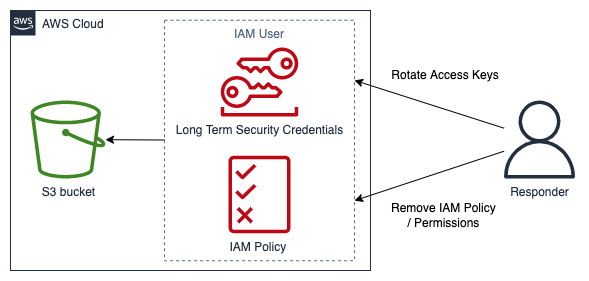

Contoh teknik dan penahanan akses dapat dilihat pada diagram berikut, dengan responden insiden merotasi kunci akses atau menghapus kebijakan IAM untuk mencegah pengguna IAM mengakses bucket Amazon S3.

Contoh teknik dan penahanan akses