Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Menggunakan penyedia identitas AWS Directory Service

Topik ini menjelaskan cara menggunakan penyedia identitas AWS Directory Service untuk AWS Transfer Family.

Topik

Menggunakan AWS Directory Service for Microsoft Active Directory

Anda dapat menggunakan AWS Transfer Family untuk mengautentikasi pengguna akhir transfer file Anda menggunakan AWS Directory Service for Microsoft Active Directory. Ini memungkinkan migrasi mulus dari alur kerja transfer file yang mengandalkan otentikasi Active Directory tanpa mengubah kredensi pengguna akhir atau memerlukan otorisasi khusus.

Dengan AWS Managed Microsoft AD, Anda dapat memberikan akses kepada AWS Directory Service pengguna dan grup dengan aman SFTPFTPS, dan FTP untuk data yang disimpan di Amazon Simple Storage Service (Amazon S3) atau Amazon Elastic File System (Amazon). EFS Jika Anda menggunakan Active Directory untuk menyimpan kredensi pengguna Anda, Anda sekarang memiliki cara yang lebih mudah untuk mengaktifkan transfer file untuk pengguna ini.

Anda dapat memberikan akses ke grup Active Directory AWS Managed Microsoft AD di lingkungan lokal atau di AWS Cloud menggunakan konektor Active Directory. Anda dapat memberi pengguna yang sudah dikonfigurasi di lingkungan Microsoft Windows Anda, baik di AWS Cloud atau di jaringan lokal mereka, akses ke AWS Transfer Family server yang menggunakan AWS Managed Microsoft AD identitas.

catatan

-

AWS Transfer Family tidak mendukung Simple AD.

-

Transfer Family tidak mendukung konfigurasi Direktori Aktif lintas wilayah: kami hanya mendukung integrasi Direktori Aktif yang berada di wilayah yang sama dengan server Transfer Family.

-

Transfer Family tidak mendukung penggunaan salah satu AWS Managed Microsoft AD atau AD Connector untuk mengaktifkan autentikasi multi-faktor (MFA) untuk infrastruktur RADIUS berbasis MFA Anda yang ada.

-

AWS Transfer Family tidak mendukung wilayah yang direplikasi dari Direktori Aktif Terkelola.

Untuk menggunakannya AWS Managed Microsoft AD, Anda harus melakukan langkah-langkah berikut:

-

Buat satu atau lebih AWS Managed Microsoft AD direktori menggunakan AWS Directory Service konsol.

-

Gunakan konsol Transfer Family untuk membuat server yang digunakan AWS Managed Microsoft AD sebagai penyedia identitasnya.

-

Tambahkan akses dari satu atau beberapa AWS Directory Service grup Anda.

-

Meskipun tidak diperlukan, kami menyarankan Anda menguji dan memverifikasi akses pengguna.

Topik

Sebelum Anda mulai menggunakan AWS Directory Service for Microsoft Active Directory

Menyediakan pengenal unik untuk grup iklan Anda

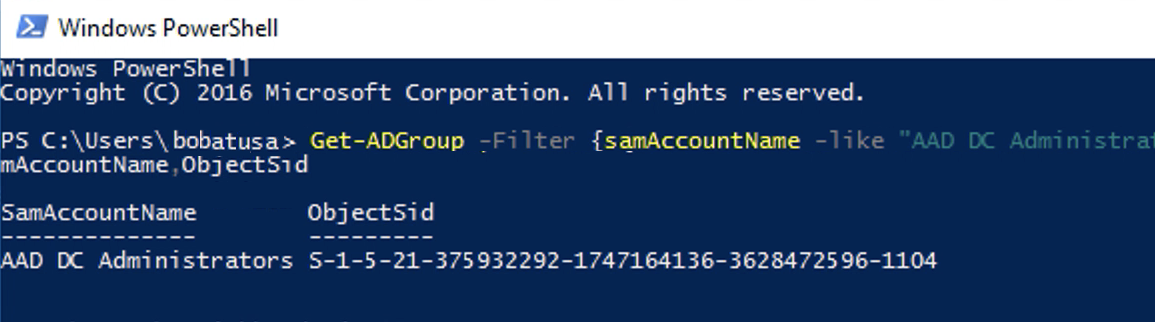

Sebelum dapat menggunakan AWS Managed Microsoft AD, Anda harus memberikan pengenal unik untuk setiap grup di direktori Microsoft AD Anda. Anda dapat menggunakan pengenal keamanan (SID) untuk setiap grup untuk melakukan ini. Pengguna grup yang Anda kaitkan memiliki akses ke EFS sumber daya Amazon S3 atau Amazon Anda melalui protokol yang diaktifkan menggunakan Transfer Family. AWS

Gunakan PowerShell perintah Windows berikut untuk mengambil SID untuk grup, menggantikan YourGroupName dengan nama grup.

Get-ADGroup -Filter {samAccountName -like "YourGroupName*"} -Properties * | Select SamAccountName,ObjectSid

catatan

Jika Anda menggunakan AWS Directory Service sebagai penyedia identitas Anda, dan jika userPrincipalName dan SamAccountName memiliki nilai yang berbeda, AWS Transfer Family terima nilainya. SamAccountName Transfer Family tidak menerima nilai yang ditentukan dalamuserPrincipalName.

Tambahkan AWS Directory Service izin ke peran Anda

Anda juga memerlukan AWS Directory Service API izin untuk digunakan AWS Directory Service sebagai penyedia identitas Anda. Izin berikut diperlukan atau disarankan:

-

ds:DescribeDirectoriesDiperlukan Transfer Family untuk mencari direktori -

ds:AuthorizeApplicationdiperlukan untuk menambahkan otorisasi untuk Transfer Family -

ds:UnauthorizeApplicationdisarankan untuk menghapus sumber daya apa pun yang dibuat untuk sementara, jika terjadi kesalahan selama proses pembuatan server

Tambahkan izin ini ke peran yang Anda gunakan untuk membuat server Transfer Family Anda. Untuk detail selengkapnya tentang izin ini, lihat AWS Directory Service APIizin: Referensi tindakan, sumber daya, dan kondisi.

Bekerja dengan ranah Active Directory

Saat Anda mempertimbangkan cara agar pengguna Active Directory mengakses AWS Transfer Family server, ingatlah ranah pengguna, dan ranah grup mereka. Idealnya, ranah pengguna dan ranah grup mereka harus cocok. Artinya, baik pengguna maupun grup berada di ranah default, atau keduanya berada di ranah tepercaya. Jika tidak demikian, pengguna tidak dapat diautentikasi oleh Transfer Family.

Anda dapat menguji pengguna untuk memastikan konfigurasi sudah benar. Untuk detailnya, lihat Menguji pengguna. Jika ada masalah dengan ranah pengguna/grup, Anda menerima kesalahan, Tidak ada akses terkait yang ditemukan untuk grup pengguna.

Memilih AWS Managed Microsoft AD sebagai penyedia identitas Anda

Bagian ini menjelaskan cara menggunakan AWS Directory Service for Microsoft Active Directory dengan server.

Untuk digunakan AWS Managed Microsoft AD dengan Transfer Family

-

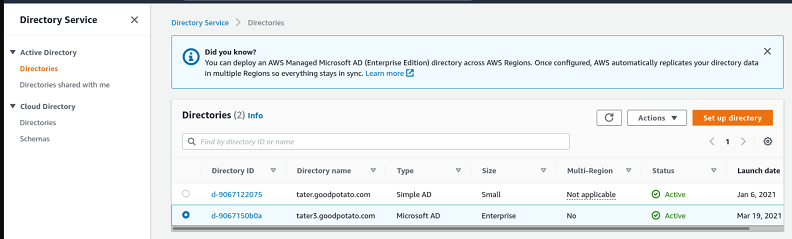

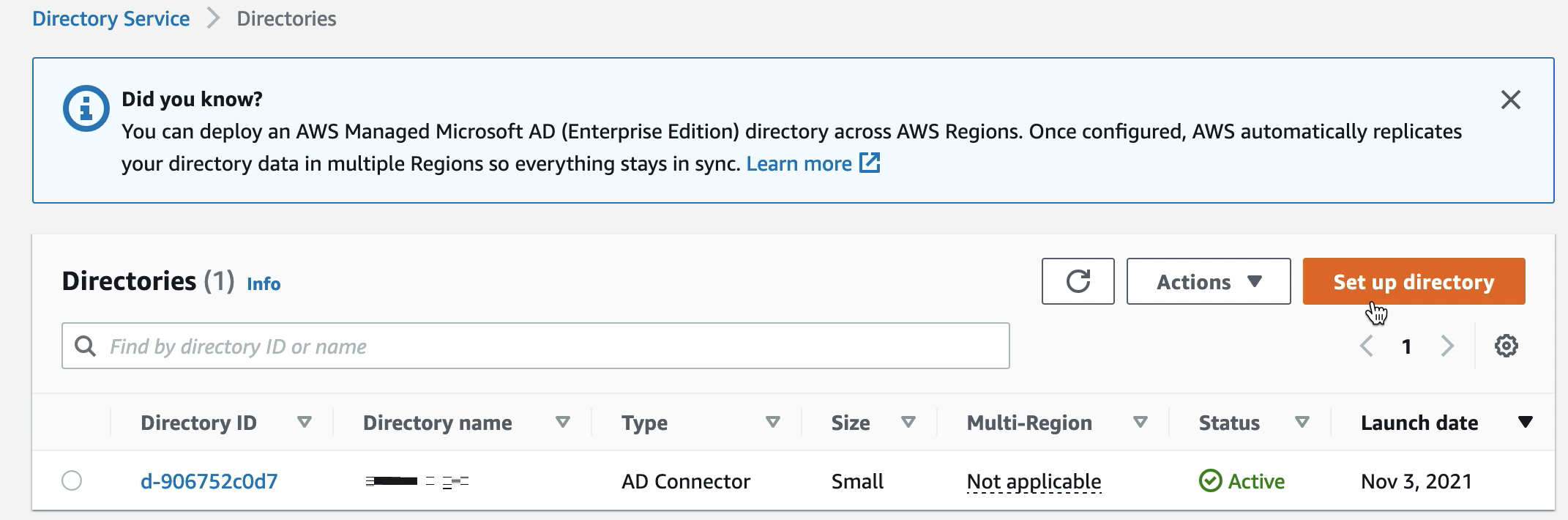

Masuk ke AWS Management Console dan buka AWS Directory Service konsol di https://console.aws.amazon.com/directoryservicev2/

. Gunakan AWS Directory Service konsol untuk mengonfigurasi satu atau beberapa direktori terkelola. Untuk informasi lebih lanjut, lihat AWS Managed Microsoft AD dalam Panduan Admin AWS Directory Service .

-

Buka AWS Transfer Family konsol di https://console.aws.amazon.com/transfer/

, dan pilih Buat server. -

Pada halaman Pilih protokol, pilih satu atau beberapa protokol dari daftar.

catatan

Jika Anda memilih FTPS, Anda harus memberikan AWS Certificate Manager sertifikat.

-

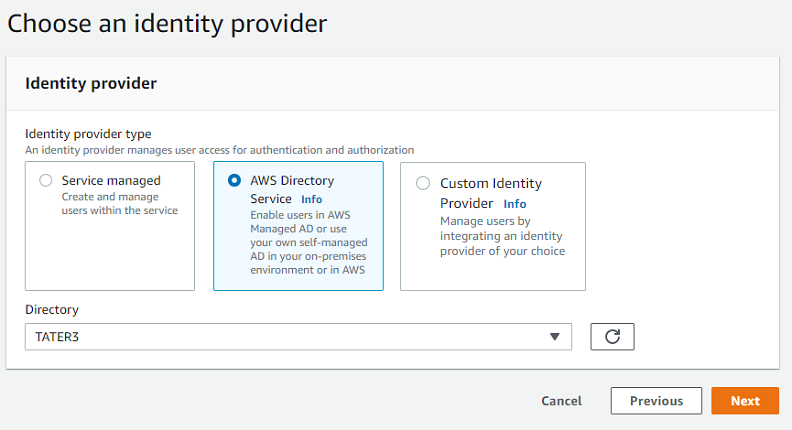

Untuk Pilih penyedia identitas, pilih AWS Directory Service.

-

Daftar Direktori berisi semua direktori terkelola yang telah Anda konfigurasikan. Pilih direktori dari daftar, dan pilih Berikutnya.

catatan

-

Direktori Cross-Account dan Shared tidak didukung untuk. AWS Managed Microsoft AD

-

Untuk menyiapkan server dengan Directory Service sebagai penyedia identitas Anda, Anda perlu menambahkan beberapa AWS Directory Service izin. Untuk detailnya, lihat Sebelum Anda mulai menggunakan AWS Directory Service for Microsoft Active Directory.

-

-

Untuk menyelesaikan pembuatan server, gunakan salah satu prosedur berikut:

Dalam prosedur tersebut, lanjutkan dengan langkah berikut memilih penyedia identitas.

penting

Anda tidak dapat menghapus direktori Microsoft AD AWS Directory Service jika Anda menggunakannya di server Transfer Family. Anda harus menghapus server terlebih dahulu, dan kemudian Anda dapat menghapus direktori.

Memberikan akses ke grup

Setelah Anda membuat server, Anda harus memilih grup mana di direktori yang harus memiliki akses untuk mengunggah dan mengunduh file melalui protokol yang diaktifkan menggunakan. AWS Transfer Family Anda melakukan ini dengan membuat akses.

catatan

Pengguna harus menjadi bagian langsung dari grup tempat Anda memberikan akses. Misalnya, asumsikan bahwa Bob adalah pengguna dan dia milik GroupA, dan GroupA sendiri termasuk dalam GroupB.

-

Jika Anda memberikan akses ke GroUpa, Bob diberikan akses.

-

Jika Anda memberikan akses ke GroupB (dan bukan ke GroupA), Bob tidak memiliki akses.

Untuk memberikan akses ke grup

-

Buka AWS Transfer Family konsol di https://console.aws.amazon.com/transfer/

. -

Arahkan ke halaman detail server Anda.

-

Di bagian Accesses, pilih Tambah akses.

-

Masukkan AWS Managed Microsoft AD direktori SID untuk yang ingin Anda akses ke server ini.

catatan

Untuk informasi tentang cara menemukan grup Anda, lihatSebelum Anda mulai menggunakan AWS Directory Service for Microsoft Active Directory. SID

-

Untuk Access, pilih peran AWS Identity and Access Management (IAM) untuk grup.

-

Di bagian Kebijakan, pilih kebijakan. Pengaturan default adalah None.

-

Untuk direktori Home, pilih bucket S3 yang sesuai dengan direktori home grup.

catatan

Anda dapat membatasi bagian bucket yang dilihat pengguna dengan membuat kebijakan sesi. Misalnya, untuk membatasi pengguna ke folder mereka sendiri di bawah

/filetestdirektori, masukkan teks berikut di dalam kotak./filetest/${transfer:UserName}Untuk mempelajari selengkapnya tentang membuat kebijakan sesi, lihatMembuat kebijakan sesi untuk bucket Amazon S3.

-

Pilih Tambah untuk membuat asosiasi.

-

Pilih server Anda.

-

Pilih Tambahkan akses.

-

Masukkan SID untuk grup.

catatan

Untuk informasi tentang cara menemukanSID, lihatSebelum Anda mulai menggunakan AWS Directory Service for Microsoft Active Directory.

-

-

Pilih Tambahkan akses.

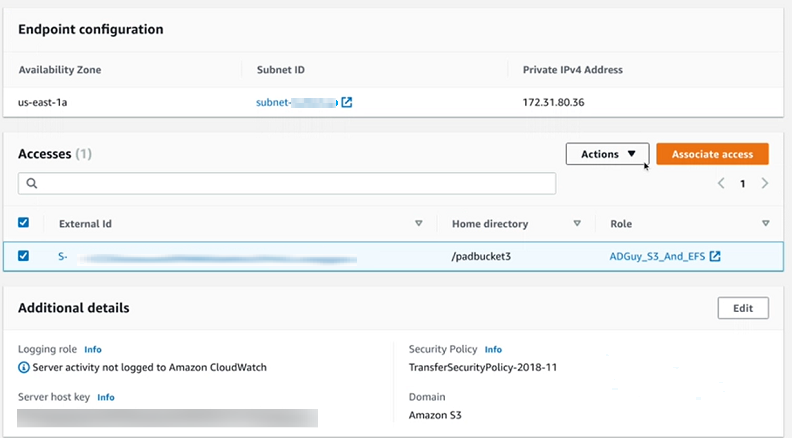

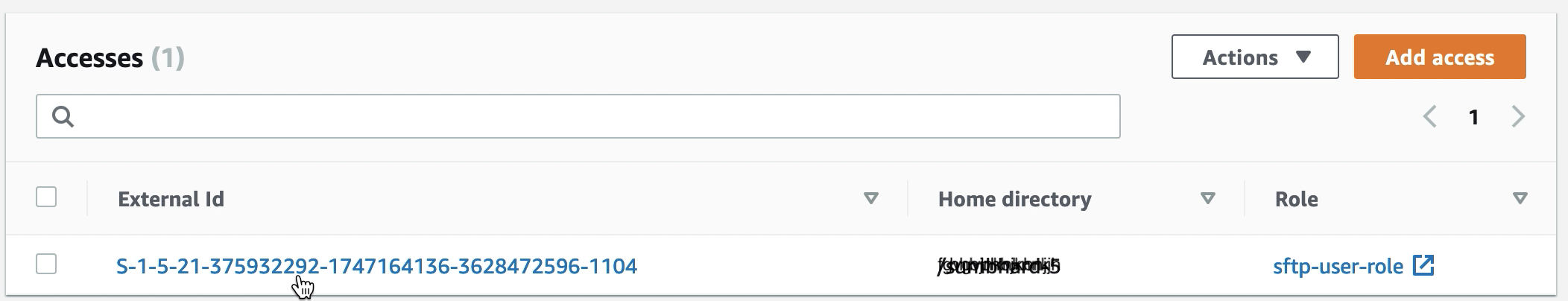

Di bagian Accesses, akses untuk server terdaftar.

Menguji pengguna

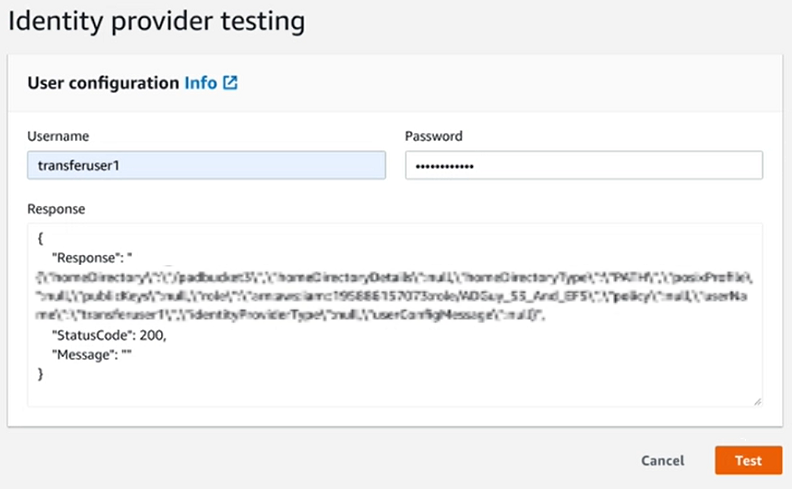

Anda dapat menguji apakah pengguna memiliki akses ke AWS Managed Microsoft AD direktori untuk server Anda.

catatan

Seorang pengguna harus berada dalam satu grup (ID eksternal) yang tercantum di bagian Access pada halaman konfigurasi Endpoint. Jika pengguna tidak berada dalam grup, atau berada di lebih dari satu grup, pengguna tersebut tidak diberikan akses.

Untuk menguji apakah pengguna tertentu memiliki akses

-

Pada halaman detail server, pilih Tindakan, lalu pilih Uji.

-

Untuk pengujian penyedia Identitas, masukkan kredensi masuk untuk pengguna yang berada di salah satu grup yang memiliki akses.

-

Pilih Uji.

Anda melihat tes penyedia identitas yang berhasil, menunjukkan bahwa pengguna yang dipilih telah diberikan akses ke server.

Jika pengguna termasuk dalam lebih dari satu grup yang memiliki akses, Anda menerima tanggapan berikut.

"Response":"", "StatusCode":200, "Message":"More than one associated access found for user's groups."

Menghapus akses server untuk grup

Untuk menghapus akses server untuk grup

-

Pada halaman detail server, pilih Tindakan, lalu pilih Hapus Akses.

-

Di kotak dialog, konfirmasikan bahwa Anda ingin menghapus akses untuk grup ini.

Ketika Anda kembali ke halaman detail server, Anda melihat bahwa akses untuk grup ini tidak lagi terdaftar.

Menghubungkan ke server menggunakan SSH (Secure Shell)

Setelah Anda mengkonfigurasi server dan pengguna Anda, Anda dapat terhubung ke server menggunakan SSH dan menggunakan nama pengguna yang sepenuhnya memenuhi syarat untuk pengguna yang memiliki akses.

sftpuser@active-directory-domain@vpc-endpoint

Sebagai contoh: transferuserexample@mycompany.com@vpce-0123456abcdef-789xyz.vpc-svc-987654zyxabc.us-east-1.vpce.amazonaws.com.

Format ini menargetkan pencarian federasi, membatasi pencarian Direktori Aktif yang berpotensi besar.

catatan

Anda dapat menentukan nama pengguna sederhana. Namun, dalam hal ini, kode Active Directory harus mencari semua direktori di federasi. Ini mungkin membatasi pencarian, dan otentikasi mungkin gagal bahkan jika pengguna harus memiliki akses.

Setelah mengautentikasi, pengguna berada di direktori home yang Anda tentukan saat Anda mengonfigurasi pengguna.

Menghubungkan AWS Transfer Family ke Active Directory yang dikelola sendiri menggunakan hutan dan trust

Pengguna di Active Directory (AD) yang dikelola sendiri juga dapat digunakan AWS IAM Identity Center untuk akses masuk tunggal ke dan Transfer Akun AWS Family server. Untuk melakukan itu, AWS Directory Service sediakan opsi berikut:

-

Kepercayaan hutan satu arah (keluar dari AWS Managed Microsoft AD dan masuk untuk Active Directory lokal) hanya berfungsi untuk domain root.

-

Untuk domain anak, Anda dapat menggunakan salah satu dari berikut ini:

-

Gunakan kepercayaan dua arah antara Active AWS Managed Microsoft AD Directory dan lokal

-

Gunakan kepercayaan eksternal satu arah untuk setiap domain anak.

-

Saat menghubungkan ke server menggunakan domain tepercaya, pengguna perlu menentukan domain tepercaya, misalnyatransferuserexample@.mycompany.com

Menggunakan AWS Directory Service untuk Azure Active Directory Domain Services

-

Untuk memanfaatkan hutan Active Directory yang ada untuk kebutuhan SFTP Transfer Anda, Anda dapat menggunakan Active Directory Connector.

-

Jika Anda menginginkan manfaat Active Directory dan ketersediaan tinggi dalam layanan yang dikelola sepenuhnya, Anda dapat menggunakannya AWS Directory Service for Microsoft Active Directory. Untuk detailnya, lihat Menggunakan penyedia identitas AWS Directory Service.

Topik ini menjelaskan cara menggunakan Active Directory Connector dan Azure Active Directory Domain Services (AzureADDS)

Topik

Sebelum Anda mulai menggunakan AWS Directory Service untuk Azure Active Directory Domain Services

Untuk AWS, Anda memerlukan yang berikut ini:

-

Virtual private cloud (VPC) di AWS wilayah tempat Anda menggunakan server Transfer Family

-

Setidaknya dua subnet pribadi di Anda VPC

-

VPCHarus memiliki konektivitas internet

-

Gateway pelanggan dan gateway pribadi Virtual untuk site-to-site VPN koneksi dengan Microsoft Azure

Untuk Microsoft Azure, Anda memerlukan yang berikut ini:

-

Layanan domain Direktori Aktif Azure dan Direktori Aktif (ADDSAzure)

-

Grup sumber daya Azure

-

Jaringan virtual Azure

-

VPNkonektivitas antara Amazon Anda VPC dan grup sumber daya Azure Anda

catatan

Ini bisa melalui IPSEC terowongan asli atau menggunakan VPN peralatan. Dalam topik ini, kami menggunakan IPSEC terowongan antara gateway jaringan Azure Virtual dan gateway jaringan lokal. Terowongan harus dikonfigurasi untuk memungkinkan lalu lintas antara ADDS titik akhir Azure Anda dan subnet yang menampung Anda. AWS VPC

-

Gateway pelanggan dan gateway pribadi Virtual untuk site-to-site VPN koneksi dengan Microsoft Azure

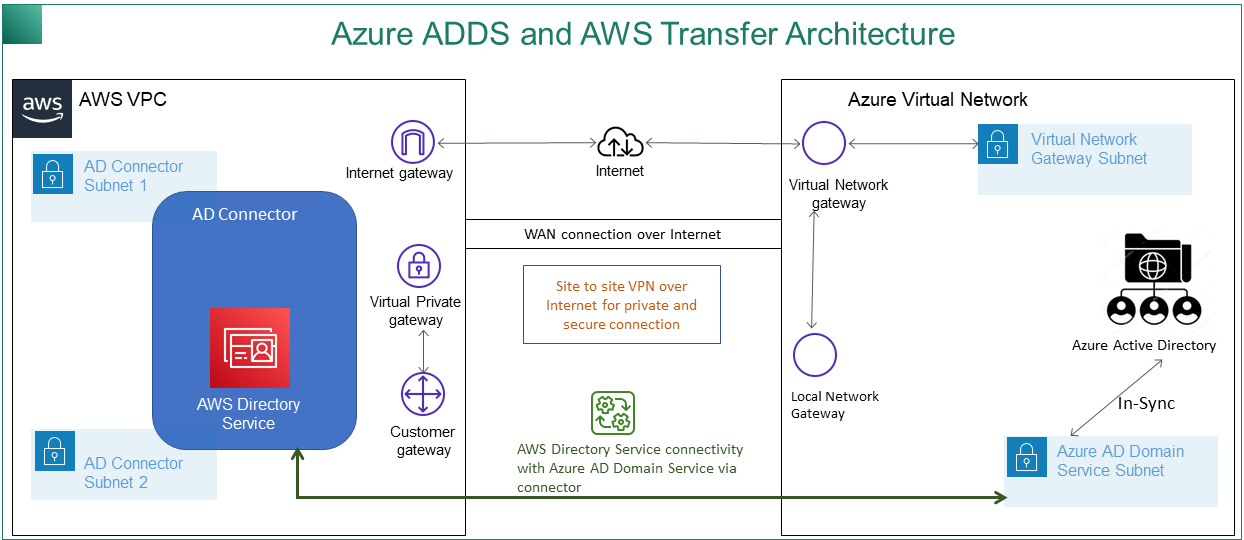

Diagram berikut menunjukkan konfigurasi yang diperlukan sebelum Anda mulai.

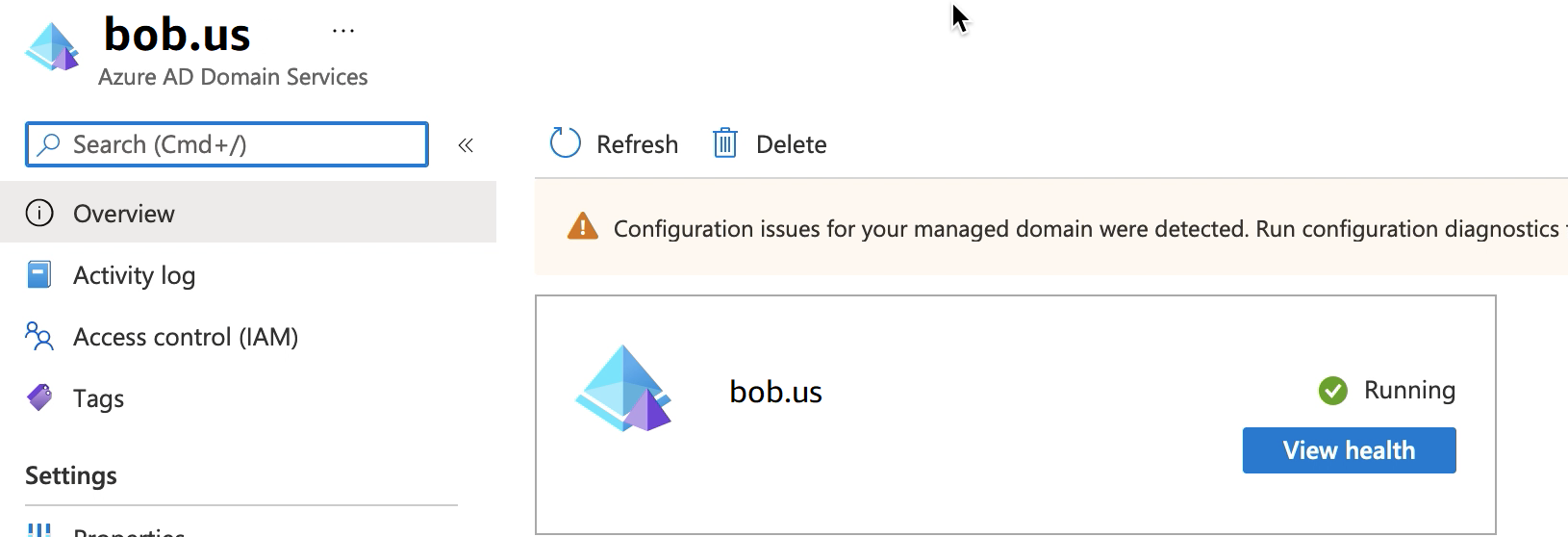

Langkah 1: Menambahkan Layanan Domain Direktori Aktif Azure

Azure AD tidak mendukung instans penggabungan Domain secara default. Untuk melakukan tindakan seperti Gabung Domain, dan untuk menggunakan alat seperti Kebijakan Grup, administrator harus mengaktifkan Azure Active Directory Domain Services. Jika Anda belum menambahkan Azure AD DS, atau implementasi yang ada tidak terkait dengan domain yang ingin digunakan oleh server SFTP Transfer, Anda harus menambahkan instance baru.

Untuk informasi tentang mengaktifkan Azure Active Directory Domain Services (AzureADDS), lihat Tutorial: Membuat dan mengonfigurasi domain terkelola Azure Active Directory Domain

catatan

Saat Anda mengaktifkan AzureADDS, pastikan itu dikonfigurasi untuk grup sumber daya dan domain Azure AD tempat Anda menghubungkan server SFTP Transfer Anda.

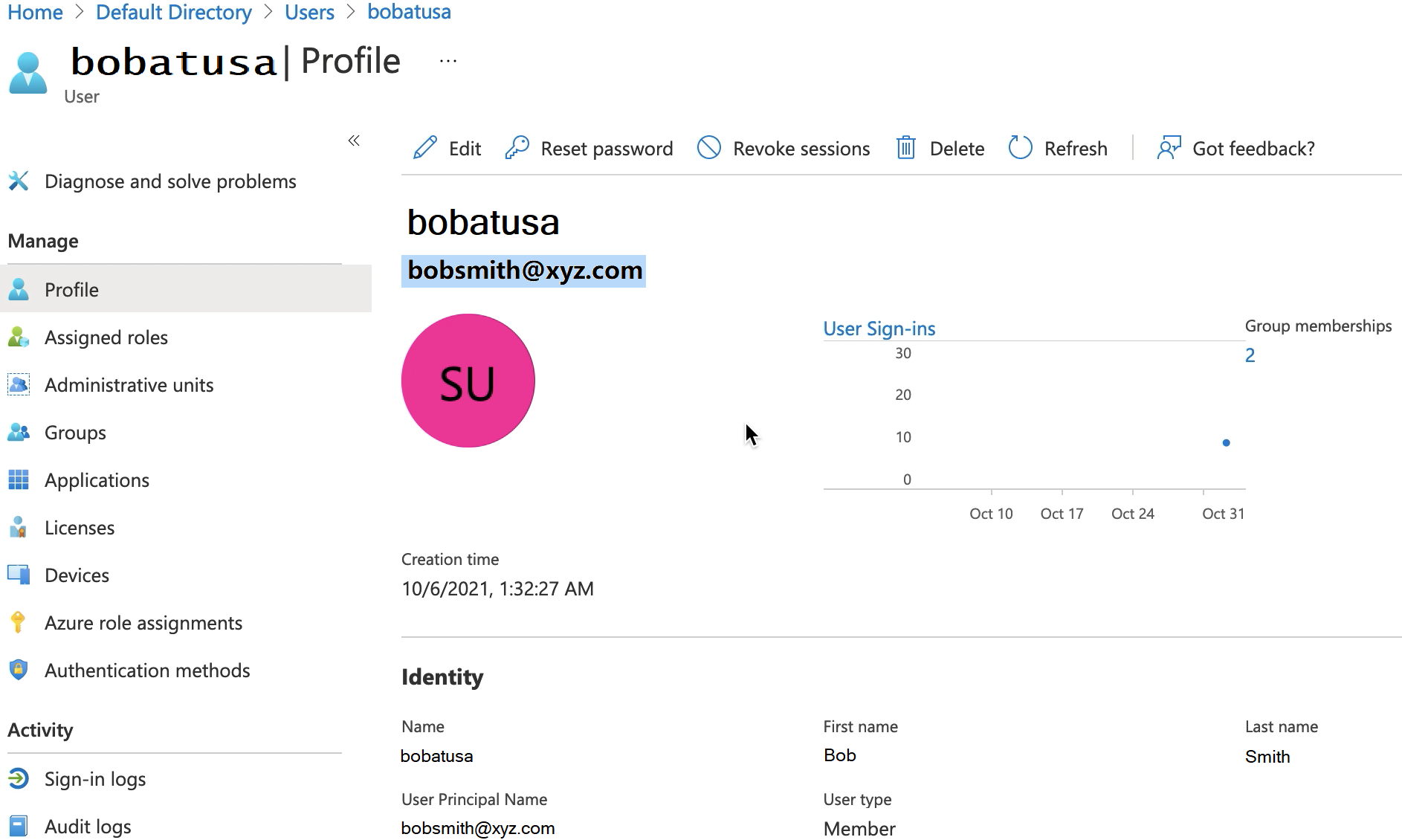

Langkah 2: Membuat akun layanan

Azure AD harus memiliki satu akun layanan yang merupakan bagian dari grup Admin di ADDS Azure. Akun ini digunakan dengan konektor AWS Active Directory. Pastikan akun ini sinkron dengan AzureADDS.

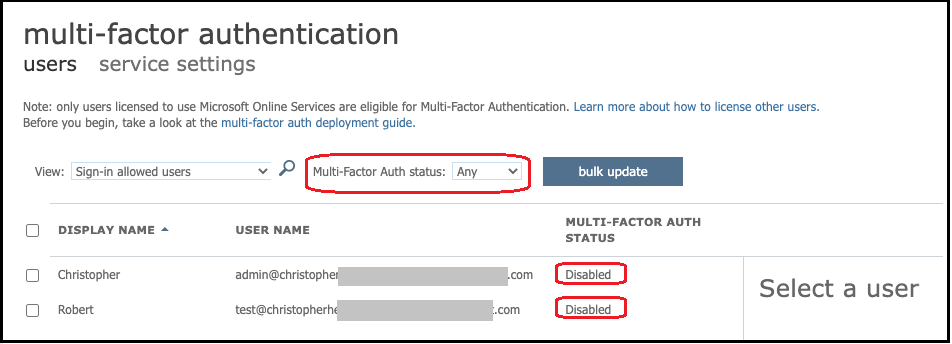

Tip

Autentikasi multi-faktor untuk Azure Active Directory tidak didukung untuk server Transfer Family yang menggunakan protokol. SFTP Server Transfer Family tidak dapat memberikan MFA token setelah pengguna mengautentikasi. SFTP Pastikan untuk menonaktifkan MFA sebelum Anda mencoba untuk terhubung.

Langkah 3: Menyiapkan AWS Direktori menggunakan AD Connector

Setelah Anda mengonfigurasi AzureADDS, dan membuat akun layanan dengan IPSEC VPN terowongan antara jaringan Virtual Anda AWS VPC dan Azure, Anda dapat menguji konektivitas dengan melakukan ping ke ADDS DNS alamat IP Azure dari instance apa pun. AWS EC2

Setelah Anda memverifikasi koneksi aktif, Anda dapat melanjutkan di bawah ini.

Untuk mengatur AWS Direktori menggunakan AD Connector

-

Buka konsol Directory Service

dan pilih Directories. -

Pilih Siapkan direktori.

-

Untuk jenis direktori, pilih AD Connector.

-

Pilih ukuran direktori, pilih Berikutnya, lalu pilih Subnet VPC dan Anda.

-

Pilih Berikutnya, lalu isi kolom sebagai berikut:

-

DNSNama direktori: masukkan nama domain yang Anda gunakan untuk Azure ADDS Anda.

-

DNSAlamat IP: masukkan alamat ADDS IP Azure Anda.

-

Nama pengguna dan kata sandi akun server: masukkan detail untuk akun layanan yang Anda buat di Langkah 2: Buat akun layanan.

-

-

Lengkapi layar untuk membuat layanan direktori.

Sekarang status direktori harus Aktif, dan siap digunakan dengan server SFTP Transfer.

Langkah 4: Menyiapkan AWS Transfer Family server

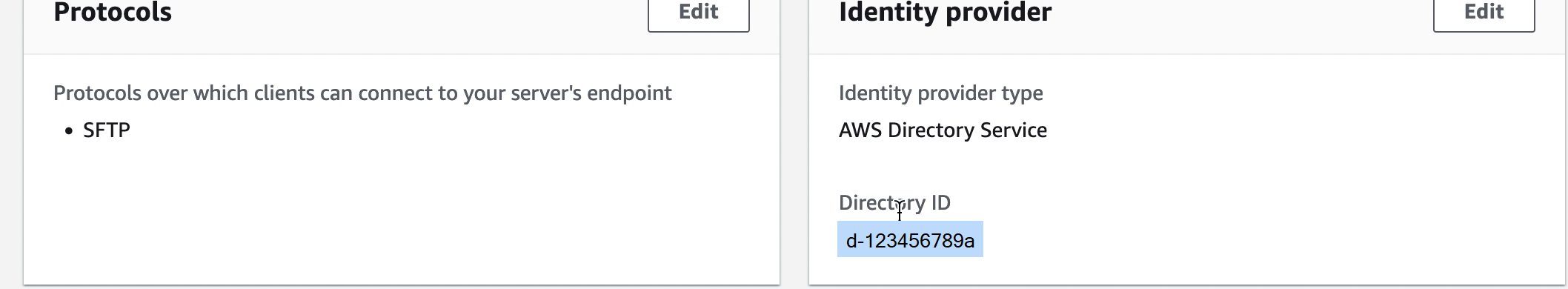

Buat server Transfer Family dengan SFTP protokol, dan jenis penyedia identitas AWS Directory Service. Dari daftar drop-down Directory, pilih direktori yang Anda tambahkan di Langkah 3: Setup AWS Directory menggunakan AD Connector.

catatan

Anda tidak dapat menghapus direktori Microsoft AD di AWS Directory Service jika Anda menggunakannya di server Transfer Family. Anda harus menghapus server terlebih dahulu, dan kemudian Anda dapat menghapus direktori.

Langkah 5: Memberikan akses ke grup

Setelah Anda membuat server, Anda harus memilih grup mana di direktori yang harus memiliki akses untuk mengunggah dan mengunduh file melalui protokol yang diaktifkan menggunakan. AWS Transfer Family Anda melakukan ini dengan membuat akses.

catatan

Pengguna harus menjadi bagian langsung dari grup tempat Anda memberikan akses. Misalnya, asumsikan bahwa Bob adalah pengguna dan dia milik GroupA, dan GroupA sendiri termasuk dalam GroupB.

-

Jika Anda memberikan akses ke GroUpa, Bob diberikan akses.

-

Jika Anda memberikan akses ke GroupB (dan bukan ke GroupA), Bob tidak memiliki akses.

Untuk memberikan akses, Anda perlu mengambil SID untuk grup.

Gunakan PowerShell perintah Windows berikut untuk mengambil SID untuk grup, menggantikan YourGroupName dengan nama grup.

Get-ADGroup -Filter {samAccountName -like "YourGroupName*"} -Properties * | Select SamAccountName,ObjectSid

Berikan akses ke grup

-

Arahkan ke halaman detail server Anda dan di bagian Akses, pilih Tambahkan akses.

-

Masukkan yang SID Anda terima dari output dari prosedur sebelumnya.

-

Untuk Access, pilih AWS Identity and Access Management peran untuk grup.

-

Di bagian Kebijakan, pilih kebijakan. Nilai defaultnya adalah None.

-

Untuk direktori Home, pilih bucket S3 yang sesuai dengan direktori home grup.

-

Pilih Tambah untuk membuat asosiasi.

Detail dari server Transfer Anda akan terlihat mirip dengan yang berikut ini:

Langkah 6: Menguji pengguna

Anda dapat menguji (Menguji pengguna) apakah pengguna memiliki akses ke AWS Managed Microsoft AD direktori untuk server Anda. Seorang pengguna harus berada dalam satu grup (ID eksternal) yang tercantum di bagian Access pada halaman konfigurasi Endpoint. Jika pengguna tidak berada dalam grup, atau berada di lebih dari satu grup, pengguna tersebut tidak diberikan akses.