Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Opsi perutean contoh

Topik berikut menjelaskan perutean untuk gateway atau koneksi tertentu di VPC Anda.

Daftar Isi

Perutean ke gateway internet

Anda dapat membuat sebuah subnet menjadi subnet publik dengan menambahkan sebuah rute di tabel rute subnet Anda ke gateway internet. Untuk melakukan ini, buat dan lampirkan gateway internet ke VPC Anda, lalu tambahkan rute dengan tujuan 0.0.0.0/0 untuk IPv4 lalu lintas atau ::/0 IPv6 lalu lintas, dan target ID gateway internet ()igw-xxxxxxxxxxxxxxxxx.

| Tujuan | Target |

|---|---|

| 0.0.0.0/0 | igw-id |

| ::/0 | igw-id |

Untuk informasi selengkapnya, lihat Aktifkan akses internet untuk VPC menggunakan gateway internet.

Perutean ke perangkat NAT

Untuk mengaktifkan instans di subnet pribadi agar terhubung ke internet, Anda dapat membuat gateway NAT atau meluncurkan instans NAT di subnet publik. Kemudian tambahkan rute untuk tabel rute subnet pribadi yang merutekan lalu lintas IPv4 internet (0.0.0.0/0) ke perangkat NAT.

| Tujuan | Target |

|---|---|

| 0.0.0.0/0 | nat-gateway-id |

Anda juga dapat membuat rute yang lebih spesifik ke target lain untuk menghindari biaya pemrosesan data yang tidak perlu untuk menggunakan gateway NAT, atau untuk mengarahkan lalu lintas tertentu secara pribadi. Dalam contoh berikut, lalu lintas Amazon S3 (pl-xxxxxxxx, daftar awalan yang berisi rentang alamat IP untuk Amazon S3 di Wilayah tertentu) dirutekan ke titik akhir VPC gateway, dan lalu lintas 10.25.0.0/16 dirutekan ke koneksi peering VPC. Rentang alamat IP ini lebih spesifik dari 0.0.0.0/0. Ketika instans-instans mengirimkan lalu lintas ke Amazon S3 atau ke VPC rekan, lalu lintas dikirim ke VPC endpoint gateway atau koneksi peering VPC. Semua lalu lintas lainnya dikirim ke gateway NAT.

| Tujuan | Target |

|---|---|

| 0.0.0.0/0 | nat-gateway-id |

pl- xxxxxxxx |

vpce-id |

| 10.25.0.0/16 | pcx-id |

Untuk informasi selengkapnya, lihat Perangkat NAT.

Perutean ke virtual private gateway

Anda dapat menggunakan AWS Site-to-Site VPN koneksi untuk mengaktifkan instance di VPC Anda untuk berkomunikasi dengan jaringan Anda sendiri. Untuk melakukannya, buat dan lampirkan virtual private gateway ke VPC Anda. Kemudian tambahkan rute di tabel rute subnet Anda dengan tujuan jaringan Anda dan target virtual private gateway (vgw-xxxxxxxxxxxxxxxxx).

| Tujuan | Target |

|---|---|

| 10.0.0.0/16 | vgw-id |

Anda kemudian dapat membuat dan mengkonfigurasi koneksi Site-to-Site VPN Anda. Untuk informasi selengkapnya, lihat Apa itu AWS Site-to-Site VPN? dan Tabel rute dan prioritas rute VPN di Panduan Pengguna AWS Site-to-Site VPN .

Koneksi Site-to-Site VPN pada gateway pribadi virtual tidak mendukung IPv6 lalu lintas. Namun, kami mendukung IPv6 lalu lintas yang diarahkan melalui gateway pribadi virtual ke AWS Direct Connect koneksi. Untuk informasi selengkapnya, silakan lihat Panduan Pengguna AWS Direct Connect.

Routing ke gateway AWS Outposts lokal

Bagian ini menjelaskan konfigurasi tabel routing untuk routing ke gateway lokal. AWS Outposts

Daftar Isi

Aktifkan lalu lintas antara subnet Outpost dan jaringan lokal Anda

Subnet yang VPCs terkait dengan AWS Outposts dapat memiliki jenis target tambahan dari gateway lokal. Pertimbangkan kasus di mana Anda ingin memiliki lalu lintas rute gateway lokal dengan alamat tujuan 192.168.10.0/24 ke jaringan pelanggan. Untuk melakukannya, tambahkan rute berikut dengan jaringan tujuan dan target gateway lokal (lgw-xxxx).

| Tujuan | Target |

|---|---|

| 192.168.10.0/24 | lgw-id |

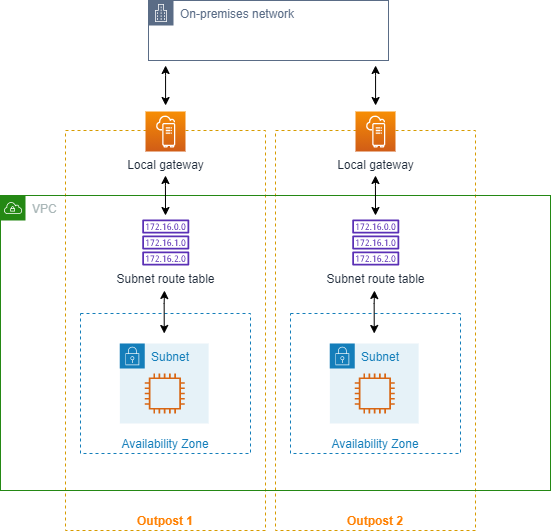

Aktifkan lalu lintas antar subnet di VPC yang sama di Outposts

Anda dapat menjalin komunikasi antara subnet yang berada di VPC yang sama di berbagai Outpost menggunakan gateway lokal Outpost dan jaringan di lokasi Anda.

Anda dapat menggunakan fitur ini untuk membangun arsitektur yang mirip dengan arsitektur Multi-availability Zone (AZ) untuk aplikasi on-premise Anda yang berjalan di rak Outposts dengan membangun konektivitas antara rak Outposts yang ditambatkan ke yang berbeda. AZs

Untuk mengaktifkan fitur ini, tambahkan rute ke tabel rute subnet rak Outpost Anda yang lebih spesifik daripada rute lokal di tabel rute tersebut dan memiliki tipe target gateway lokal. Tujuan rute harus sesuai dengan seluruh IPv4 blok subnet di VPC Anda yang ada di Outpost lain. Ulangi konfigurasi ini untuk semua subnet Outpost yang perlu berkomunikasi.

penting

Untuk menggunakan fitur ini, Anda harus menggunakan routing VPC langsung. Anda tidak dapat menggunakan alamat IP milik pelanggan Anda sendiri.

Jaringan on-premise Anda yang terhubung dengan gateway lokal Outposts harus memiliki routing yang diperlukan sehingga subnet dapat mengakses satu sama lain.

Jika Anda ingin menggunakan grup keamanan untuk sumber daya di subnet, Anda harus menggunakan aturan yang menyertakan rentang alamat IP sebagai sumber atau tujuan dalam subnet Outpost. Anda tidak dapat menggunakan grup keamanan IDs.

Rak Outposts yang ada mungkin memerlukan pembaruan untuk mengaktifkan dukungan komunikasi intra-VPC di beberapa Outposts. Jika fitur ini tidak berfungsi untuk Anda, hubungi AWS Support.

contoh Contoh

Untuk VPC dengan CIDR 10.0.0.0/16, subnet Outpost 1 dengan CIDR 10.0.1.0/24, dan subnet Outpost 2 dengan CIDR 10.0.2.0/24, entri untuk tabel rute subnet Outpost 1 adalah sebagai berikut:

| Tujuan | Target |

|---|---|

| 10.0.0.0/16 | Lokal |

| 10.0.2.0/24 | lgw-1-id |

Entri untuk tabel rute subnet Outpost 2 adalah sebagai berikut:

| Tujuan | Target |

|---|---|

| 10.0.0.0/16 | Lokal |

| 10.0.1.0/24 | lgw-2-id |

Perutean ke koneksi peering VPC

Koneksi peering VPC adalah koneksi jaringan antara dua VPCs yang memungkinkan Anda untuk merutekan lalu lintas di antara mereka menggunakan alamat pribadi. IPv4 Instans-instans di VPC yang manapun dapat berkomunikasi satu sama lain seolah-olah mereka berada di jaringan yang sama.

Untuk mengaktifkan perutean lalu lintas antara VPCs koneksi peering VPC, Anda harus menambahkan rute ke satu atau lebih tabel rute subnet Anda yang menunjuk ke koneksi peering VPC. Ini memungkinkan Anda mengakses semua atau sebagian blok CIDR dari VPC yang lain dalam koneksi peering. Demikian pula, pemilik VPC yang lain harus menambahkan rute ke tabel rute subnet mereka untuk mengarahkan lalu lintas kembali ke VPC Anda.

Misalnya, Anda memiliki koneksi peering VPC (pcx-11223344556677889) antara dua VPCs, dengan informasi berikut:

-

VPC A: Blok CIDR adalah 10.0.0.0/16

-

VPC B: Blok CIDR adalah 172.31.0.0/16

Untuk mengaktifkan lalu lintas antara VPCs dan mengizinkan akses ke seluruh blok IPv4 CIDR dari salah satu VPC, tabel rute VPC A dikonfigurasi sebagai berikut.

| Tujuan | Target |

|---|---|

| 10.0.0.0/16 | Lokal |

| 172.31.0.0/16 | pcx-11223344556677889 |

Tabel rute VPC B dikonfigurasi sebagai berikut.

| Tujuan | Target |

|---|---|

| 172.31.0.0/16 | Lokal |

| 10.0.0.0/16 | pcx-11223344556677889 |

Koneksi peering VPC Anda juga dapat mendukung IPv6 komunikasi antar instans di VPCs, jika instans VPCs dan instans diaktifkan untuk komunikasi. IPv6 Untuk mengaktifkan perutean IPv6 lalu lintas antara VPCs, Anda harus menambahkan rute ke tabel rute Anda yang menunjuk ke koneksi peering VPC untuk mengakses semua atau sebagian blok CIDR dari IPv6 VPC rekan.

Misalnya, menggunakan koneksi peering VPC yang sama (pcx-11223344556677889) di atas, asumsikan VPCs memiliki informasi berikut:

-

VPC A: Blok IPv6 CIDR adalah

2001:db8:1234:1a00::/56 -

VPC B: Blok IPv6 CIDR adalah

2001:db8:5678:2b00::/56

Untuk mengaktifkan IPv6 komunikasi melalui koneksi peering VPC, tambahkan rute berikut ke tabel rute subnet untuk VPC A.

| Tujuan | Target |

|---|---|

| 10.0.0.0/16 | Lokal |

| 172.31.0.0/16 | pcx-11223344556677889 |

| 2001:db8:5678:2b00::/56 | pcx-11223344556677889 |

Tambahkan rute berikut ke tabel rute untuk VPC B.

| Tujuan | Target |

|---|---|

| 172.31.0.0/16 | Lokal |

| 10.0.0.0/16 | pcx-11223344556677889 |

| 2001:db8:1234:1a00::/56 | pcx-11223344556677889 |

Untuk informasi selengkapnya tentang koneksi peering VPC, lihat Panduan Peering Amazon VPC.

Perutean ke VPC endpoint gateway

Titik akhir VPC gateway memungkinkan Anda membuat koneksi pribadi antara VPC Anda dan layanan lain. AWS Ketika Anda membuat titik akhir gateway, Anda menentukan tabel rute subnet di VPC Anda yang digunakan oleh titik akhir gateway. Sebuah rute secara otomatis ditambahkan ke masing-masing tabel rute dengan tujuan yang menentukan ID layanan daftar prefiks (pl-), dan target dengan ID titik akhir (xxxxxxxxvpce-). Anda tidak dapat secara eksplisit menghapus atau memodifikasi rute titik akhir, tetapi Anda dapat mengubah tabel rute yang digunakan oleh titik akhir.xxxxxxxxxxxxxxxxx

Untuk informasi lebih lanjut tentang perutean untuk titik akhir, dan implikasi untuk rute ke layanan AWS , lihat Perutean untuk titik akhir gateway.

Perutean ke gateway internet egress-only

Anda dapat membuat gateway internet egress-only untuk VPC Anda untuk mengaktifkan instans di subnet pribadi untuk mulai berkomunikasi outbound ke internet, tetapi mencegah internet untuk terhubung dengan instans. Sebuah gateway internet egress-only digunakan untuk IPv6 lalu lintas saja. Untuk mengonfigurasi perutean untuk gateway internet khusus egress, tambahkan rute di tabel rute subnet pribadi yang merutekan lalu lintas IPv6 internet (::/0) ke gateway internet khusus egres.

| Tujuan | Target |

|---|---|

| ::/0 | eigw-id |

Untuk informasi selengkapnya, lihat Aktifkan IPv6 lalu lintas keluar menggunakan gateway internet khusus egress-only.

Perutean untuk Transit Gateway

Ketika Anda melampirkan sebuah VPC ke Transit Gateway, Anda perlu menambahkan rute ke tabel rute subnet Anda agar lalu lintas dapat terarahkan melalui Transit Gateway.

Pertimbangkan skenario berikut di mana Anda memiliki tiga VPCs yang melekat pada gateway transit. Dalam skenario ini, semua lampiran dikaitkan dengan tabel rute transit gateway dan mempropagasi tabel rute transit gateway. Oleh karena itu, semua lampiran dapat mengarahkan paket satu sama lain, dengan Transit Gateway yang berfungsi sebagai pusat IP 3 lapis sederhana.

Misalnya, Anda memiliki dua VPCs, dengan informasi berikut:

-

VPC A: 10.1.0.0/16, ID lampiran tgw-attach-11111111111111111

-

VPC B: 10.2.0.0/16, ID lampiran tgw-attach-22222222222222222

Untuk mengaktifkan lalu lintas antara VPCs dan mengizinkan akses ke gateway transit, tabel rute VPC A dikonfigurasi sebagai berikut.

| Tujuan | Target |

|---|---|

| 10.1.0.0/16 | Lokal |

| 10.0.0.0/8 | tgw-id |

Berikut ini adalah contoh entri tabel rute Transit Gateway untuk pelampiran VPC.

| Tujuan | Target |

|---|---|

| 10.1.0.0/16 | tgw-attach-11111111111111111 |

| 10.2.0.0/16 | tgw-attach-22222222222222222 |

Untuk informasi selengkapnya tabel rute Transit Gateway, lihat Perutean di Transit Gateway Amazon VPC.

Perutean untuk perangkat middlebox

Anda dapat menambahkan peralatan middlebox ke jalur perutean untuk VPC Anda. Berikut ini adalah kemungkinan kasus penggunaan:

-

Mencegat lalu lintas yang memasuki VPC Anda melalui gateway internet atau gateway pribadi virtual dengan mengarahkannya ke alat middlebox di VPC Anda. Anda dapat menggunakan wizard perutean middlebox untuk AWS secara otomatis mengonfigurasi tabel rute yang sesuai untuk gateway, middlebox, dan subnet tujuan Anda. Untuk informasi selengkapnya, lihat Wisaya perutean Middlebox.

-

Lalu lintas langsung antara dua subnet ke alat middlebox. Anda dapat melakukannya dengan membuat rute untuk satu tabel rute subnet yang cocok dengan subnet CIDR dari subnet lainnya dan menentukan titik akhir Gateway Load Balancer, gateway NAT, titik akhir Network Firewall, atau antarmuka jaringan untuk alat sebagai target. Atau, untuk mengarahkan semua lalu lintas dari subnet ke subnet lainnya, ganti target rute lokal dengan titik akhir Gateway Load Balancer, gateway NAT, atau antarmuka jaringan.

Anda dapat mengonfigurasi perangkat menyesuaikan kebutuhan Anda. Misalnya, Anda dapat mengonfigurasi perangkat keamanan yang menyaring semua lalu lintas, atau perangkat akselerasi WAN. Alat ini digunakan sebagai EC2 instans Amazon di subnet di VPC Anda, dan diwakili oleh elastic network interface (network interface) di subnet Anda.

Jika Anda mengaktifkan propagasi rute untuk tabel rute subnet tujuan, perhatikan prioritas rute. Kami memprioritaskan rute yang paling spesifik, dan jika rute cocok, kami memprioritaskan rute statis atas rute yang disebarkan. Tinjau rute Anda untuk memastikan bahwa lalu lintas dirutekan dengan benar dan tidak ada konsekuensi yang tidak diinginkan jika Anda mengaktifkan atau menonaktifkan propagasi rute (misalnya, propagasi rute diperlukan untuk AWS Direct Connect koneksi yang mendukung bingkai jumbo).

Untuk mengarahkan lalu lintas VPC inbound ke sebuah perangkat, Anda kaitkan sebuah tabel rute dengan gateway internet atau virtual private gateway, dan tentukan antarmuka jaringan dari perangkat Anda sebagai target untuk lalu lintas VPC. Untuk informasi selengkapnya, lihat Tabel rute gateway. Anda juga dapat mengarahkan lalu lintas outbound dari subnet Anda ke sebuah perangkat middlebox di subnet lain.

Untuk contoh perutean middlebox, lihat. Skenario Middlebox

Daftar Isi

Pertimbangan perangkat

Anda dapat memilih perangkat pihak ketiga dari AWS Marketplace

-

Perangkat harus dikonfigurasi di subnet terpisah ke lalu lintas sumber atau tujuan.

-

Anda harus menonaktifkan source/destination pemeriksaan pada alat. Untuk informasi selengkapnya, lihat Mengubah Pemeriksaan Sumber atau Tujuan di Panduan EC2 Pengguna Amazon.

-

Anda tidak dapat mengarahkan lalu lintas antar host di subnet yang sama melalui sebuah perangkat.

-

Alat tidak harus melakukan penerjemahan alamat jaringan (NAT).

-

Anda dapat menambahkan rute ke tabel rute Anda yang lebih spesifik daripada rute lokal. Anda dapat menggunakan rute yang lebih spesifik untuk mengarahkan lalu lintas antar subnet dalam VPC (lalu lintas Timur-Barat) ke alat middlebox. Tujuan rute harus cocok dengan seluruh IPv4 atau IPv6 CIDR blok subnet di VPC Anda.

-

Untuk mencegat IPv6 lalu lintas, pastikan VPC, subnet, dan alat Anda mendukung. IPv6

Merutekan lalu lintas antara gateway dan alat

Untuk mengarahkan lalu lintas VPC inbound ke sebuah perangkat, Anda kaitkan sebuah tabel rute dengan gateway internet atau virtual private gateway, dan tentukan antarmuka jaringan dari perangkat Anda sebagai target untuk lalu lintas VPC. Dalam contoh berikut, VPC memiliki gateway internet, alat, dan subnet dengan instance. Lalu lintas dari internet dialihkan melalui alat.

Kaitkan tabel rute ini dengan gateway internet atau virtual private gateway Anda. Entri pertama adalah rute lokal. Entri kedua mengirimkan IPv4 lalu lintas yang ditujukan untuk subnet ke antarmuka jaringan untuk alat. Rute ini lebih spesifik daripada rute lokal.

| Tujuan | Target |

|---|---|

VPC CIDR |

Lokal: |

Subnet CIDR |

Appliance network interface ID |

Atau, Anda dapat mengganti target untuk rute lokal dengan antarmuka jaringan alat. Anda dapat melakukan ini untuk memastikan bahwa semua lalu lintas secara otomatis diarahkan ke alat, termasuk lalu lintas yang ditujukan untuk subnet yang Anda tambahkan ke VPC di masa mendatang.

| Tujuan | Target |

|---|---|

VPC CIDR |

Appliance network interface ID |

Untuk mengarahkan lalu lintas dari subnet Anda ke perangkat di subnet lain, tambahkan rute ke tabel rute subnet Anda yang mengarahkan lalu lintas ke antarmuka jaringan perangkat. Tujuan seharusnya tidak lebih spesifik dibandingkan tujuan untuk rute lokal. Misalnya, untuk lalu lintas yang ditujukan untuk internet, tentukan 0.0.0.0/0 (semua IPv4 alamat) untuk tujuan.

| Tujuan | Target |

|---|---|

VPC CIDR |

Lokal: |

| 0.0.0.0/0 | Appliance network interface ID |

Kemudian, dalam tabel rute yang terkait dengan subnet alat, tambahkan rute yang mengirim lalu lintas kembali ke gateway internet atau gateway pribadi virtual.

| Tujuan | Target |

|---|---|

VPC CIDR |

Lokal: |

| 0.0.0.0/0 | igw-id |

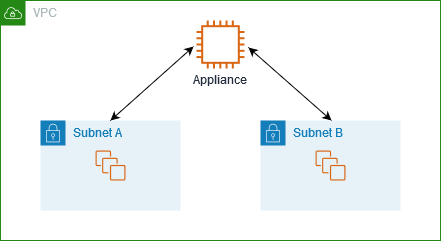

Merutekan lalu lintas antar-subnet ke alat

Anda dapat merutekan lalu lintas yang ditujukan untuk subnet tertentu ke antarmuka jaringan alat. Dalam contoh berikut, VPC berisi dua subnet dan alat. Lalu lintas antar subnet dialihkan melalui alat.

Grup keamanan

Saat Anda merutekan lalu lintas antar instance di subnet yang berbeda melalui perangkat middlebox, grup keamanan untuk kedua instance harus mengizinkan lalu lintas mengalir di antara instance. Grup keamanan untuk setiap instans harus mereferensikan alamat IP privat instans lain, atau rentang CIDR dari subnet yang berisi instans yang lain, sebagai sumbernya. Jika Anda mereferensikan grup keamanan instans lain sebagai sumbernya, hal ini tidak akan mengizinkan lalu lintas mengalir di antara instans.

Perutean

Berikut ini adalah contoh tabel rute untuk subnet A. Entri pertama memungkinkan instance di VPC untuk berkomunikasi satu sama lain. Entri kedua merutekan semua lalu lintas dari subnet A ke subnet B ke antarmuka jaringan alat.

| Tujuan | Target |

|---|---|

VPC CIDR |

Lokal: |

Subnet B CIDR |

Appliance network interface ID |

Berikut ini adalah contoh tabel rute untuk subnet B. Entri pertama memungkinkan instance di VPC untuk berkomunikasi satu sama lain. Entri kedua merutekan semua lalu lintas dari subnet B ke subnet A ke antarmuka jaringan alat.

| Tujuan | Target |

|---|---|

VPC CIDR |

Lokal: |

Subnet A CIDR |

Appliance network interface ID |

Atau, Anda dapat mengganti target untuk rute lokal dengan antarmuka jaringan alat. Anda dapat melakukan ini untuk memastikan bahwa semua lalu lintas secara otomatis diarahkan ke alat, termasuk lalu lintas yang ditujukan untuk subnet yang Anda tambahkan ke VPC di masa mendatang.

| Tujuan | Target |

|---|---|

VPC CIDR |

Appliance network interface ID |

Perutean menggunakan daftar prefiks

Jika Anda sering mereferensikan kumpulan blok CIDR yang sama di seluruh AWS sumber daya Anda, Anda dapat membuat daftar awalan yang dikelola pelanggan untuk mengelompokkannya bersama-sama. Anda kemudian dapat menentukan daftar prefiks sebagai tujuan dalam entri tabel rute Anda. Anda kemudian dapat menambah atau menghapus entri di daftar prefiks tanpa perlu memperbarui tabel rute Anda.

Misalnya, Anda memiliki Transit Gateway dengan beberapa lampiran VPC. VPCsHarus dapat berkomunikasi dengan dua lampiran VPC tertentu yang memiliki blok CIDR berikut:

-

10.0.0.0/16

-

10.2.0.0/16

Anda buat daftar prefiks dengan kedua entri. Dalam tabel rute subnet Anda, Anda membuat rute dan menentukan daftar prefiks sebagai tujuan, dan Transit Gateway sebagai target.

| Tujuan | Target |

|---|---|

| 172.31.0.0/16 | Lokal |

| pl-123abc123abc123ab | tgw-id |

Jumlah entri maksimal untuk daftar prefiks sama dengan jumlah entri dalam tabel rute.

Perutean ke titik akhir Penyeimbang Beban Gateway

Sebuah Penyeimbang Beban Gateway memungkinkan Anda untuk mendistribusikan lalu lintas ke sebuah armada perangkat virtual, seperti firewall. Anda dapat membuat Load Balancer Gateway, mengonfigurasi layanan titik akhir Load Balancer Gateway, dan kemudian membuat titik akhir Load Balancer Gateway di VPC Anda untuk menghubungkannya ke layanan.

Untuk mengarahkan lalu lintas Anda ke Penyeimbang Beban Gateway (misalnya, untuk pemeriksaan keamanan), tentukan titik akhir Penyeimbang Beban Gateway sebagai target di tabel rute Anda.

Untuk contoh peralatan keamanan di belakang Load Balancer Gateway, lihat. Konfigurasikan perutean dan inspeksi lalu lintas middlebox di VPC

Untuk menentukan titik akhir Penyeimbang Beban Gateway dalam tabel rute, gunakan ID pada VPC endpoint. Misalnya untuk merutekan lalu lintas untuk 10.0.1.0/24 ke titik akhir Load Balancer Gateway, tambahkan rute berikut.

| Tujuan | Target |

|---|---|

| 10.0.1.0/24 | vpc-endpoint-id |

Saat menggunakan titik akhir Load Balancer Gateway sebagai target, Anda tidak dapat menentukan daftar awalan sebagai tujuan. Jika Anda mencoba membuat atau mengganti rute daftar awalan yang menargetkan Titik Akhir VPC, Anda akan menerima kesalahan: “Tidak dapat membuat atau mengganti rute daftar awalan yang menargetkan Titik Akhir VPC.”

Untuk informasi selengkapnya, lihat Gateway Load Balancers.