Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Kontrol lalu lintas ke AWS sumber daya Anda menggunakan grup keamanan

Grup keamanan mengontrol lalu lintas yang diizinkan untuk mencapai dan meninggalkan sumber daya yang terkait dengannya. Misalnya, setelah Anda mengaitkan grup keamanan dengan EC2 instans, grup ini mengontrol lalu lintas masuk dan keluar untuk instance tersebut.

Saat Anda membuat VPC, VPC dilengkapi dengan grup keamanan default. Anda dapat membuat grup keamanan tambahan untuk VPC, masing-masing dengan aturan masuk dan keluar mereka sendiri. Anda dapat menentukan sumber, rentang port, dan protokol untuk setiap aturan masuk. Anda dapat menentukan tujuan, rentang port, dan protokol untuk setiap aturan keluar.

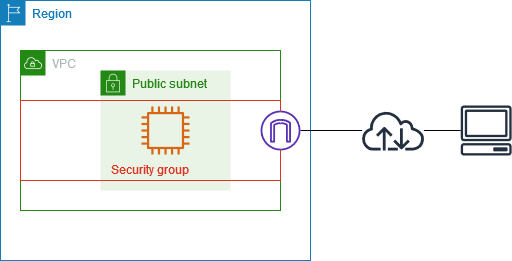

Diagram berikut menunjukkan VPC dengan subnet, gateway internet, dan grup keamanan. Subnet berisi sebuah EC2 instance. Grup keamanan ditugaskan ke instance. Grup keamanan bertindak sebagai firewall virtual. Satu-satunya lalu lintas yang mencapai instance adalah lalu lintas yang diizinkan oleh aturan grup keamanan. Misalnya, jika grup keamanan berisi aturan yang memungkinkan lalu lintas ICMP ke instance dari jaringan Anda, maka Anda dapat melakukan ping instance dari komputer Anda. Jika grup keamanan tidak berisi aturan yang memungkinkan lalu lintas SSH, maka Anda tidak dapat terhubung ke instance Anda menggunakan SSH.

Daftar Isi

Harga

Tidak ada biaya tambahan untuk menggunakan grup keamanan.

Dasar-dasar grup keamanan

-

Anda dapat menetapkan grup keamanan ke sumber daya yang dibuat di VPC yang sama dengan grup keamanan atau ke sumber daya VPCs lainnya jika menggunakan fitur Asosiasi VPC Grup Keamanan untuk mengaitkan grup keamanan dengan grup keamanan VPCs lainnya di Wilayah yang sama. Anda juga dapat menetapkan beberapa grup keamanan ke satu sumber daya.

-

Saat Anda membuat grup keamanan, Anda harus memberi nama dan deskripsi untuknya. Aturan-aturan berikut berlaku:

-

Nama grup keamanan harus unik di VPC.

-

Nama grup keamanan tidak peka huruf besar/kecil.

-

Nama dan deskripsi dapat memiliki panjang hingga 255 karakter.

-

Nama dan deskripsi terbatas pada karakter berikut: a-z, A-Z, 0-9, spasi, dan ._-:/()#,@[]+=&;{}!$*.

-

Ketika nama berisi spasi tambahan, kami memangkas spasi di akhir nama. Sebagai contoh, jika Anda memasukkan "Grup Keamanan Pengujian " sebagai namanya, maka kami menyimpannya sebagai "Grup Keamanan Pengujian".

-

Nama grup keamanan tidak dapat dimulai dengan

sg-.

-

-

Grup keamanan bersifat stateful. Misalnya, jika Anda mengirim permintaan dari instans, lalu lintas respons untuk permintaan tersebut diizinkan untuk mencapai instance terlepas dari aturan grup keamanan masuk. Tanggapan terhadap lalu lintas masuk yang diizinkan diizinkan untuk meninggalkan instance, terlepas dari aturan keluar.

-

Grup keamanan tidak memfilter lalu lintas yang ditujukan ke dan dari yang berikut ini:

-

Layanan Nama Domain Amazon (DNS)

-

Protokol Konfigurasi Host Dinamis (DHCP)

-

EC2 Metadata contoh Amazon

-

Titik akhir metadata tugas Amazon ECS

-

Aktivasi lisensi untuk instance Windows

-

Layanan Amazon Time Sync

-

Alamat IP cadangan yang digunakan oleh router VPC default

-

-

Ada kuota jumlah grup keamanan yang dapat Anda buat per VPC, jumlah aturan yang dapat Anda tambahkan ke setiap grup keamanan, dan jumlah grup keamanan yang dapat Anda kaitkan dengan antarmuka jaringan. Untuk informasi selengkapnya, lihat Kuota Amazon VPC.

Praktik terbaik

-

Otorisasi hanya prinsipal IAM tertentu untuk membuat dan memodifikasi grup keamanan.

-

Buat jumlah minimum grup keamanan yang Anda butuhkan, untuk mengurangi risiko kesalahan. Gunakan setiap grup keamanan untuk mengelola akses ke sumber daya yang memiliki fungsi dan persyaratan keamanan yang serupa.

-

Saat Anda menambahkan aturan masuk untuk port 22 (SSH) atau 3389 (RDP) sehingga Anda dapat mengakses EC2 instans Anda, otorisasi hanya rentang alamat IP tertentu. Jika Anda menentukan 0.0.0.0/0 (IPv4) dan: :/ (IPv6), ini memungkinkan siapa saja untuk mengakses instance Anda dari alamat IP apa pun menggunakan protokol yang ditentukan.

-

Jangan membuka rentang port yang besar. Pastikan akses melalui setiap port dibatasi pada sumber atau tujuan yang membutuhkannya.

-

Pertimbangkan untuk membuat jaringan ACLs dengan aturan yang mirip dengan grup keamanan Anda, untuk menambahkan lapisan keamanan tambahan ke VPC Anda. Untuk informasi selengkapnya tentang perbedaan antara grup keamanan dan jaringan ACLs, lihatBandingkan grup keamanan dan jaringan ACLs.

Contoh grup keamanan

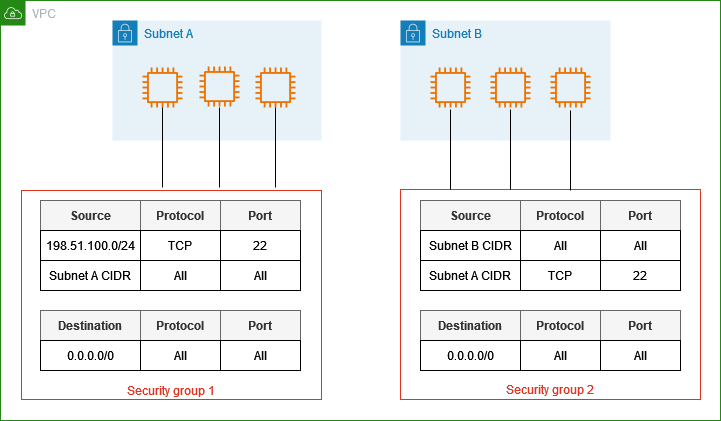

Diagram berikut menunjukkan VPC dengan dua kelompok keamanan dan dua subnet. Instans di subnet A memiliki persyaratan konektivitas yang sama, sehingga terkait dengan grup keamanan 1. Instans di subnet B memiliki persyaratan konektivitas yang sama, sehingga terkait dengan grup keamanan 2. Aturan grup keamanan mengizinkan lalu lintas sebagai berikut:

-

Aturan masuk pertama dalam grup keamanan 1 memungkinkan lalu lintas SSH ke instance di subnet A dari rentang alamat yang ditentukan (misalnya, rentang di jaringan Anda sendiri).

-

Aturan inbound kedua dalam grup keamanan 1 memungkinkan instance di subnet A untuk berkomunikasi satu sama lain menggunakan protokol dan port apa pun.

-

Aturan inbound pertama dalam kelompok keamanan 2 memungkinkan instance di subnet B untuk berkomunikasi satu sama lain menggunakan protokol dan port apa pun.

-

Aturan inbound kedua dalam grup keamanan 2 memungkinkan instance di subnet A untuk berkomunikasi dengan instance di subnet B menggunakan SSH.

-

Kedua grup keamanan menggunakan aturan keluar default, yang memungkinkan semua lalu lintas.