Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Keamanan infrastruktur di Amazon VPC

Sebagai layanan terkelola, Amazon Virtual Private Cloud dilindungi oleh keamanan jaringan AWS global. Untuk informasi tentang layanan AWS keamanan dan cara AWS melindungi infrastruktur, lihat Keamanan AWS Cloud

Anda menggunakan panggilan API yang AWS dipublikasikan untuk mengakses Amazon VPC melalui jaringan. Klien harus mendukung hal-hal berikut:

-

Keamanan Lapisan Pengangkutan (TLS). Kami mensyaratkan TLS 1.2 dan menganjurkan TLS 1.3.

-

Sandi cocok dengan sistem kerahasiaan maju sempurna (perfect forward secrecy, PFS) seperti DHE (Ephemeral Diffie-Hellman) atau ECDHE (Elliptic Curve Ephemeral Diffie-Hellman). Sebagian besar sistem modern seperti Java 7 dan versi lebih baru mendukung mode-mode ini.

Selain itu, permintaan harus ditandatangani menggunakan ID kunci akses dan kunci akses rahasia yang terkait dengan prinsipal IAM. Atau, Anda bisa menggunakan AWS Security Token Service (AWS STS) untuk membuat kredensial keamanan sementara untuk menandatangani permintaan.

Isolasi jaringan

Virtual Private Cloud (VPC) adalah jaringan virtual di area Anda sendiri yang terisolasi secara logis di AWS Cloud. Gunakan terpisah VPCs untuk mengisolasi infrastruktur berdasarkan beban kerja atau entitas organisasi.

subnet adalah serangkaian alamat IP di VPC. Saat Anda meluncurkan instans, Anda meluncurkan instans tersebut ke dalam subnet dalam VPC Anda. Gunakan subnet untuk melakukan isolasi terhadap jenjang-jenjang aplikasi Anda (misalnya web, aplikasi, dan basis data) dalam satu VPC. Gunakan subnet privat untuk instans Anda jika instan tersebut tidak dapat diakses secara langsung dari internet.

Anda dapat menggunakan AWS PrivateLinkuntuk mengaktifkan sumber daya di VPC Anda untuk terhubung Layanan AWS menggunakan alamat IP pribadi, seolah-olah layanan tersebut di-host langsung di VPC Anda. Oleh karena itu, Anda tidak perlu menggunakan gateway internet atau perangkat NAT untuk mengakses Layanan AWS.

Mengendalikan lalu lintas jaringan

Pertimbangkan opsi berikut untuk mengontrol lalu lintas jaringan ke sumber daya di VPC Anda, seperti EC2 contoh:

Gunakan grup keamanan sebagai mekanisme utama untuk mengontrol akses jaringan ke Anda VPCs. Bila perlu, gunakan jaringan ACLs untuk menyediakan kontrol jaringan butir kasar tanpa kewarganegaraan. Grup keamanan lebih fleksibel daripada jaringan ACLs, karena kemampuan mereka untuk melakukan penyaringan paket stateful dan membuat aturan yang merujuk pada kelompok keamanan lainnya. Jaringan ACLs dapat efektif sebagai kontrol sekunder (misalnya, untuk menolak subset tertentu dari lalu lintas) atau sebagai rel penjaga subnet tingkat tinggi. Juga, karena jaringan ACLs berlaku untuk seluruh subnet, mereka dapat digunakan seolah-olah defense-in-depth sebuah instance pernah diluncurkan tanpa grup keamanan yang benar.

Gunakan subnet privat untuk instans Anda jika instan tersebut tidak dapat diakses secara langsung dari internet. Gunakan host bastion atau gateway NAT untuk akses internet dari instance di subnet pribadi.

Konfigurasikan tabel rute subnet dengan rute jaringan minimum untuk mendukung persyaratan konektivitas Anda.

Pertimbangkan untuk menggunakan grup keamanan tambahan atau antarmuka jaringan untuk mengontrol dan mengaudit lalu lintas manajemen EC2 instans Amazon secara terpisah dari lalu lintas aplikasi biasa. Oleh karena itu, Anda dapat menerapkan kebijakan IAM khusus untuk kontrol perubahan, sehingga lebih mudah untuk mengaudit perubahan aturan grup keamanan atau skrip verifikasi aturan otomatis. Beberapa antarmuka jaringan juga menyediakan opsi tambahan untuk mengontrol lalu lintas jaringan, termasuk kemampuan untuk membuat kebijakan perutean berbasis host atau memanfaatkan aturan perutean subnet VPC yang berbeda berdasarkan antarmuka jaringan yang ditetapkan ke subnet.

-

Gunakan AWS Virtual Private Network atau AWS Direct Connect untuk membuat koneksi pribadi dari jaringan jarak jauh Anda ke jaringan Anda VPCs. Untuk informasi selengkapnya, lihat Network-to-Amazon opsi konektivitas VPC.

-

Gunakan Log Aliran VPC untuk memantau lalu lintas yang menjangkau instans Anda.

-

Gunakan AWS Security Hub

untuk memeriksa aksesibilitas jaringan yang tidak disengaja pada instans Anda. -

Gunakan AWS Network Firewalluntuk melindungi subnet di VPC Anda dari ancaman jaringan umum.

Bandingkan grup keamanan dan jaringan ACLs

Tabel berikut merangkum perbedaan dasar antara kelompok keamanan dan jaringan ACLs.

| Karakteristik | Grup keamanan | ACL jaringan |

|---|---|---|

| Tingkat operasi | Tingkat instans | Tingkat subnet |

| Cakupan | Berlaku untuk semua instance yang terkait dengan grup keamanan | Berlaku untuk semua instance di subnet terkait |

| Jenis aturan | Izinkan aturan saja | Izinkan dan tolak aturan |

| Evaluasi aturan | Mengevaluasi semua aturan sebelum memutuskan apakah akan mengizinkan lalu lintas | Mengevaluasi aturan dalam urutan menaik sampai kecocokan untuk lalu lintas ditemukan |

| Kembalikan lalu lintas | Diizinkan secara otomatis (stateful) | Harus diizinkan secara eksplisit (tanpa kewarganegaraan) |

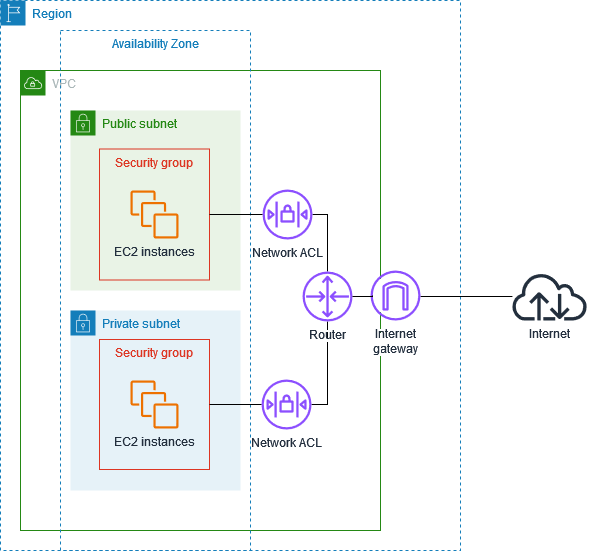

Diagram berikut menggambarkan lapisan keamanan yang disediakan oleh kelompok keamanan dan jaringan ACLs. Sebagai contoh, lalu lintas dari gateway internet dirutekan ke subnet yang sesuai menggunakan rute dalam tabel perutean. Aturan ACL jaringan yang terkait dengan kontrol subnet yang lalu lintas diperbolehkan untuk subnet. Aturan grup keamanan yang terkait dengan kontrol instans yang lalu lintasnya diizinkan untuk instans tersebut.

Anda dapat mengamankan instans Anda hanya menggunakan grup keamanan. Namun, Anda dapat menambahkan jaringan ACLs sebagai lapisan pertahanan tambahan. Untuk informasi selengkapnya, lihat Contoh: Kontrol akses ke instans dalam subnet.