Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

File konfigurasi perutean statis yang dapat diunduh untuk perangkat gateway AWS Site-to-Site VPN pelanggan

Untuk mengunduh file konfigurasi sampel dengan nilai khusus untuk konfigurasi koneksi Site-to-Site VPN Anda, gunakan konsol VPC Amazon, baris AWS perintah, atau Amazon EC2 API. Untuk informasi selengkapnya, lihat Langkah 6: Unduh file konfigurasi.

File menggunakan nilai placeholder untuk beberapa komponen. Misalnya, menggunakan:

-

Contoh nilai untuk ID koneksi VPN, ID gateway pelanggan, dan ID gateway pribadi virtual

-

Placeholder untuk AWS titik akhir alamat IP jarak jauh (luar) (dan)

AWS_ENDPOINT_1AWS_ENDPOINT_2 -

Placeholder untuk alamat IP untuk antarmuka eksternal yang dapat dirutekan internet pada perangkat gateway pelanggan ()

your-cgw-ip-address -

Placeholder untuk nilai kunci yang telah dibagikan sebelumnya () pre-shared-key

-

Contoh nilai terowongan di dalam alamat IP.

-

Contoh nilai untuk pengaturan MTU.

catatan

Pengaturan MTU yang disediakan dalam file konfigurasi sampel adalah contoh saja. Silakan merujuk ke Praktik terbaik untuk perangkat gateway AWS Site-to-Site VPN pelanggan untuk informasi tentang pengaturan nilai MTU optimal untuk situasi Anda.

Selain memberikan nilai placeholder, file menentukan persyaratan minimum untuk koneksi Site-to-Site VPN,, dan Diffie-Hellman grup 2 di sebagian besar AWS Wilayah AES128 SHA1, dan,, dan Diffie-Hellman grup AES128 14 SHA2 di Wilayah. AWS GovCloud File juga menentukan kunci pra-berbagi untuk autentikasi. Anda harus memodifikasi contoh file konfigurasi untuk memanfaatkan algoritma keamanan tambahan, grup Diffie-Hellman, sertifikat pribadi, dan lalu lintas. IPv6

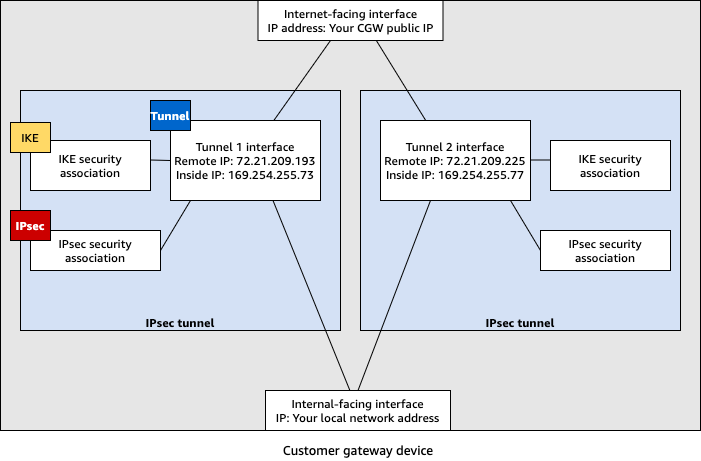

Diagram berikut memberikan gambaran umum mengenai komponen berbeda yang dikonfigurasi di perangkat gateway pelanggan. Komponen tersebut termasuk contoh nilai untuk alamat IP antarmuka terowongan.

Perangkat Cisco: informasi tambahan

Beberapa Cisco ASAs hanya mendukung Active/Standby mode. Ketika Anda menggunakan Cisco ini ASAs, Anda hanya dapat memiliki satu terowongan aktif pada satu waktu. Terowongan siaga lainnya menjadi aktif jika terowongan pertama menjadi tidak tersedia. Dengan redundansi ini, Anda harus selalu memiliki konektivitas ke VPC Anda melalui salah satu terowongan.

Cisco ASAs dari versi 9.7.1 dan mode dukungan yang lebih baru. Active/Active Saat Anda menggunakan Cisco ini ASAs, Anda dapat mengaktifkan kedua terowongan secara bersamaan. Dengan redundansi ini, Anda harus selalu memiliki konektivitas ke VPC Anda melalui salah satu terowongan.

Untuk perangkat Cisco, Anda harus melakukan hal berikut:

-

Konfigurasikan antarmuka luar.

-

Pastikan bahwa nomor Urutan Kebijakan Crypto ISAKMP unik.

-

Pastikan bahwa nomor Urutan Kebijakan Daftar Crypto unik.

-

Pastikan bahwa Crypto IPsec Transform Set dan Crypto ISAKMP Policy Sequence selaras dengan IPsec terowongan lain yang dikonfigurasi pada perangkat.

-

Pastikan bahwa nomor pemantauan SLA unik.

-

Konfigurasikan semua perutean internal yang memindahkan lalu lintas antara perangkat gateway pelanggan dan jaringan lokal Anda.