Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

AWS Site-to-Site VPN perangkat gateway pelanggan

Perangkat gateway pelanggan adalah alat fisik atau perangkat lunak yang Anda miliki atau kelola di jaringan lokal (di sisi koneksi Site-to-Site VPN). Anda atau administrator jaringan Anda harus mengonfigurasi perangkat agar berfungsi dengan koneksi Site-to-Site VPN.

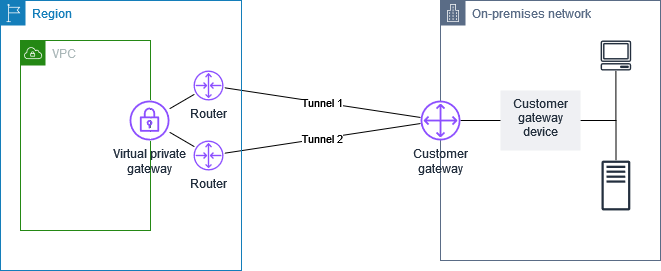

Diagram berikut menunjukkan jaringan Anda, perangkat gateway pelanggan, dan koneksi VPN yang masuk ke gateway pribadi virtual yang terpasang ke VPC Anda. Dua jalur antara gateway pelanggan dan gateway pribadi virtual mewakili terowongan untuk koneksi VPN. Jika ada kegagalan perangkat di dalam AWS, koneksi VPN Anda secara otomatis gagal ke terowongan kedua sehingga akses Anda tidak terganggu. Dari waktu ke waktu, AWS juga melakukan pemeliharaan rutin pada koneksi VPN, yang mungkin secara singkat menonaktifkan salah satu dari dua terowongan koneksi VPN Anda. Untuk informasi selengkapnya, lihat AWS Site-to-Site VPN penggantian titik akhir terowongan. Ketika Anda mengonfigurasi perangkat gateway pelanggan Anda, oleh karena itu penting bagi Anda untuk mengonfigurasinya untuk menggunakan kedua terowongan.

Untuk langkah-langkah dalam mengatur koneksi VPN, lihat Memulai dengan AWS Site-to-Site VPN. Selama proses ini, Anda membuat sumber daya gateway pelanggan di AWS, yang memberikan informasi AWS tentang perangkat Anda, misalnya, alamat IP yang menghadap publik. Untuk informasi selengkapnya, lihat Opsi gateway pelanggan untuk AWS Site-to-Site VPN koneksi Anda. Sumber daya gateway pelanggan di AWS tidak mengonfigurasi atau membuat perangkat gateway pelanggan. Anda harus mengonfigurasi perangkat itu sendiri.

Anda juga dapat menemukan alat VPN perangkat lunak di Marketplace AWS