Kami telah merilis versi baru Kerangka Kerja Well-Architected. Kami juga telah menambahkan lensa baru dan yang diperbarui ke Katalog Lensa. Pelajari lebih lanjut

Mengaktifkan Trusted Advisor untuk beban kerja di IAM

catatan

Pemilik beban kerja harus memilih opsi Aktifkan dukungan Penemuan untuk akun mereka sebelum membuat beban kerja Trusted Advisor. Memilih opsi Aktifkan dukungan Penemuan akan membuat peran yang diperlukan untuk pemilik beban kerja. Gunakan langkah-langkah berikut untuk semua akun terkait lainnya.

Pemilik akun terkait untuk beban kerja yang telah mengaktifkan Trusted Advisor harus membuat peran dalam IAM untuk melihat informasi Trusted Advisor di AWS Well-Architected Tool.

Untuk membuat peran dalam IAM AWS WA Tool guna mendapatkan informasi dari Trusted Advisor

-

Masuk ke AWS Management Console dan buka konsol IAM di https://console.aws.amazon.com/iam/

. -

Di panel navigasi konsol IAM, pilih Peran, lalu pilih Buat peran.

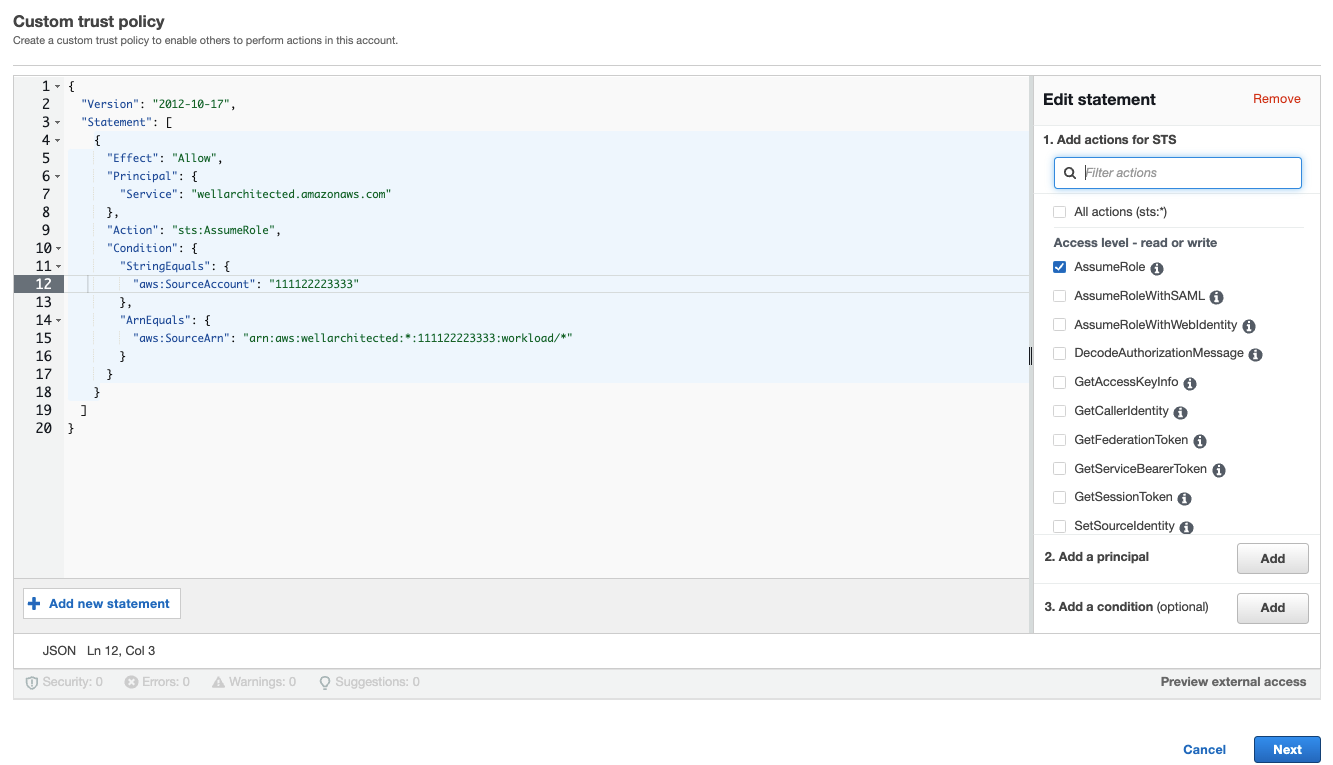

Di bagian Jenis entitas tepercaya, pilih Kebijakan kepercayaan kustom.

-

Salin dan tempelkan Kebijakan kepercayaan kustom berikut ke bidang JSON di konsol IAM, seperti yang ditunjukkan pada gambar berikut. Ganti

WORKLOAD_OWNER_ACCOUNT_ID

catatan

aws:sourceArndi blok kondisi dalam kebijakan kepercayaan kustom sebelumnya adalah"arn:aws:wellarchitected:*:, yang merupakan kondisi umum yang menyatakan peran ini dapat digunakan AWS WA Tool untuk semua beban kerja dari pemilik beban kerja. Namun, akses dapat dipersempit ke ARN beban kerja tertentu, atau set ARN beban kerja. Untuk menentukan beberapa ARN, lihat contoh kebijakan kepercayaan berikut.WORKLOAD_OWNER_ACCOUNT_ID:workload/*" Pada halaman Tambahkan izin, untuk Kebijakan Izin, pilih Buat kebijakan untuk memberi AWS WA Tool akses untuk membaca data dari Trusted Advisor. Memilih opsi Buat kebijakan akan membuka jendela baru.

catatan

Selain itu, Anda memiliki opsi untuk melewati pembuatan izin selama pembuatan peran dan membuat kebijakan inline setelah membuat peran. Pilih Lihat peran dalam pesan pembuatan peran berhasil dan pilih Buat kebijakan inline dari menu dropdown Tambahkan izin di tab Izin.

Salin dan tempelkan Kebijakan izin berikut ke dalam bidang JSON. Di

ResourceARN, gantiYOUR_ACCOUNT_ID*), dan pilih Berikutnya: Tanda.Untuk detail tentang format ARN, lihat Amazon Resource Name (ARN) dalam Panduan Referensi Umum AWS.

-

Jika Trusted Advisor diaktifkan untuk beban kerja dan Definisi sumber daya ditetapkan ke AppRegistry atau Semua, semua akun yang memiliki sumber daya dalam aplikasi AppRegistry yang dilampirkan ke beban kerja tersebut harus menambahkan izin berikut ke Kebijakan izin untuk peran Trusted Advisor-nya.

-

(Opsional) Tambahkan tanda. Pilih Berikutnya: Tinjauan.

-

Tinjau kebijakan, beri nama, dan pilih Buat kebijakan.

-

Pada halaman Tambahkan izin untuk peran tersebut, pilih nama kebijakan yang baru saja Anda buat, lalu pilih Berikutnya.

-

Masukkan Nama peran, yang harus menggunakan sintaks berikut:

WellArchitectedRoleForTrustedAdvisor-dan pilih Buat peran. GantiWORKLOAD_OWNER_ACCOUNT_IDWORKLOAD_OWNER_ACCOUNT_IDAnda akan mendapatkan pesan berhasil di bagian atas halaman yang memberi tahu Anda bahwa peran telah dibuat.

-

Untuk melihat peran dan kebijakan izin terkait, di panel navigasi kiri pada bagian Manajemen akses, pilih Peran dan cari nama

WellArchitectedRoleForTrustedAdvisor-. Pilih nama peran untuk memverifikasi bahwa Izin dan Hubungan kepercayaan sudah benar.WORKLOAD_OWNER_ACCOUNT_ID