Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Associazione di un ruolo IAM a un cluster DB Amazon Aurora MySQL

Per consentire agli utenti del database in un cluster database Amazon Aurora di accedere ad altri servizi AWS, è necessario associare il ruolo IAM creato in Creazione di un ruolo IAM per consentire ad Amazon Aurora di accedere ai servizi AWS al cluster database. È anche possibile configurare AWS per creare un nuovo ruolo IAM associando direttamente il servizio.

Nota

Non è possibile associare un ruolo IAM a un cluster DB Aurora Serverless v1. Per ulteriori informazioni, consulta Usare Amazon Aurora Serverless v1.

Puoi associare un ruolo IAM a un cluster database Aurora Serverless v2.

Per associare un ruolo IAM a un cluster DB è necessario effettuare due operazioni:

-

Aggiungere il ruolo all'elenco dei ruoli associati del cluster di database tramite la console RDS, il comando add-role-to-db-cluster della AWS CLI o l'operazione API RDS AddRoleToDBCluster.

Puoi aggiungere un massimo di cinque ruoli IAM per ogni cluster DB Aurora.

-

Impostare l'ARN del ruolo IAM associato nel parametro a livello di cluster per il servizio AWS interessato.

La seguente tabella elenca i nomi dei parametri a livello di cluster per i ruoli IAM utilizzati per accedere ad altri servizi AWS.

Parametro a livello di cluster Descrizione aws_default_lambda_roleViene utilizzato quando si richiama una funzione Lambda dal cluster DB.

aws_default_logs_roleQuesto parametro non è più richiesto per esportare i dati del log dal cluster database ad Amazon CloudWatch Logs. Aurora MySQL ora utilizza un ruolo collegato ai servizi per le autorizzazioni necessarie. Per ulteriori informazioni sui ruoli collegati al servizio, consulta Utilizzo di ruoli collegati ai servizi per Amazon Aurora.

aws_default_s3_roleViene utilizzato quando si richiama l'istruzione

LOAD DATA FROM S3,LOAD XML FROM S3oSELECT INTO OUTFILE S3dal cluster DB.In Aurora MySQL versione 2, il ruolo IAM specificato in questo parametro viene utilizzato se un ruolo IAM non è specificato per

aurora_load_from_s3_roleoaurora_select_into_s3_roleper l'istruzione appropriata.In Aurora MySQL versione 3, il ruolo IAM specificato per questo parametro è sempre utilizzato.

aurora_load_from_s3_roleViene utilizzato quando si richiama l'istruzione

LOAD DATA FROM S3oLOAD XML FROM S3dal cluster DB. Se un ruolo IAM non è specificato per questo parametro viene usato il ruolo IAM specificato inaws_default_s3_role.In Aurora MySQL versione 3, questo parametro non è disponibile.

aurora_select_into_s3_roleViene utilizzato quando si richiama l'istruzione

SELECT INTO OUTFILE S3dal cluster DB. Se un ruolo IAM non è specificato per questo parametro viene usato il ruolo IAM specificato inaws_default_s3_role.In Aurora MySQL versione 3, questo parametro non è disponibile.

Per associare un ruolo IAM che consenta al cluster Amazon RDS di comunicare con altri servizi AWS per tuo conto, completa la procedura riportata di seguito.

Per associare un ruolo IAM a un cluster DB Aurora utilizzando la console

-

Apri la console RDS all'indirizzo https://console.aws.amazon.com/rds/

. -

Scegliere Databases (Database).

-

Scegliere il nome del cluster DB Aurora da associare a un ruolo IAM per mostrarne i dettagli.

-

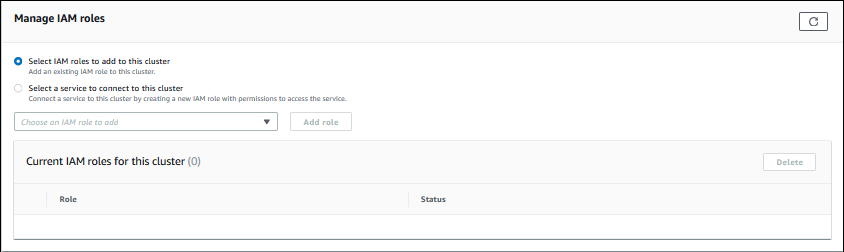

Nella scheda Connettività e sicurezza, nella sezione Gestisci ruoli IAM, esegui una delle seguenti operazioni:

-

Seleziona ruoli IAM da aggiungere a questo cluster (impostazione predefinita)

-

Seleziona un servizio per connetterti a questo cluster

-

-

Per utilizzare un ruolo IAM esistente, selezionalo dal menu, quindi scegli Aggiungi ruolo.

Se l'aggiunta del ruolo ha esito positivo, il suo stato viene visualizzato come

Pending, quindiAvailable. -

Per connettere direttamente un servizio:

-

Scegli Seleziona un servizio per connetterti a questo cluster.

-

Scegli il servizio dal menu, quindi seleziona Connetti un servizio.

-

Per Connetti il cluster al

Service Name, immetti il nome della risorsa Amazon (ARN) da utilizzare per connettersi al servizio, quindi scegli Connetti un servizio.

AWS crea un nuovo ruolo IAM per la connessione al servizio. Il suo stato viene visualizzato come

Pending, quindiAvailable. -

-

(Facoltativo) Per arrestare l'associazione di un ruolo IAM a un cluster database e rimuovere l'autorizzazione correlata, scegli il ruolo e quindi seleziona Elimina.

Per impostare il parametro a livello di cluster per il ruolo IAM associato

-

Nel riquadro di navigazione della console di RDS selezionare Parameter groups (Gruppi di parametri).

-

Se si sta già utilizzando un gruppo di parametri database personalizzato, è possibile selezionare quel gruppo per usarlo invece di creare un nuovo gruppo di parametri del cluster DB. Se si sta utilizzando il gruppo di parametri del cluster DB predefinito, creare un nuovo gruppo di parametri del cluster DB, come descritto nei passaggi seguenti:

-

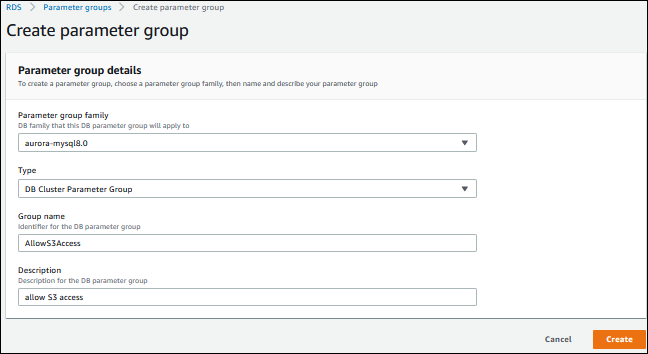

Scegliere Create parameter group (Crea gruppo di parametri).

-

Per Famiglia del gruppo di parametri, scegli

aurora-mysql8.0per un cluster di database compatibile con Aurora MySQL 8.0 o scegliaurora-mysql5.7per un cluster di database compatibile con Aurora MySQL 5.7. -

Per Type (Tipo), scegliere DB Cluster Parameter Group (Gruppo di parametri del cluster DB).

-

Per Group name (Nome gruppo), digitare il nome del nuovo gruppo di parametri del cluster DB.

-

Per Description (Descrizione), digitare una descrizione per il nuovo gruppo di parametri del cluster DB.

-

Scegliere Create (Crea).

-

-

Nella pagina Parameter groups (Gruppi di parametri), selezionare il gruppo di parametri del cluster DB e scegliere Edit (Modifica) per Parameter group actions (Operazioni del gruppo di parametri).

-

Imposta i parametri appropriati a livello di cluster sui valori ARN del ruolo IAM correlato.

Ad esempio, è possibile impostare il parametro

aws_default_s3_rolesuarn:aws:iam::123456789012:role/AllowS3Access. -

Seleziona Save changes (Salva modifiche).

-

Per modificare il gruppo di parametri del cluster di database per il cluster di database, completare le seguenti fasi:

-

Scegliere Databases (Database), quindi scegliere il cluster di database Aurora.

-

Scegliere Modify (Modifica).

-

Scorrere fino a Database options (Opzioni database) e impostare DB cluster parameter group (Gruppo di parametri del cluster di database) sul gruppo di parametri del cluster di database.

-

Scegli Continue (Continua).

-

Controllare le modifiche e scegliere Apply immediately (Applica immediatamente).

-

Scegliere Modify cluster (Modifica cluster).

-

Scegliere Databases (Database) e scegliere l'istanza primaria per il cluster di database.

-

In Actions (Operazioni), scegliere Reboot (Riavvia).

Al riavvio dell'istanza, il ruolo IAM viene associato al cluster DB.

Per ulteriori informazioni sui gruppi di parametri del cluster, consulta Parametri di configurazione Aurora MySQL.

-

Per associare un ruolo IAM a un cluster DB utilizzando l AWS CLI

-

Chiamare il comando

add-role-to-db-clusterdell'AWS CLI per aggiungere gli ARN per i ruoli IAM al cluster DB, come mostrato di seguito.PROMPT> aws rds add-role-to-db-cluster --db-cluster-identifier my-cluster --role-arn arn:aws:iam::123456789012:role/AllowAuroraS3Role PROMPT> aws rds add-role-to-db-cluster --db-cluster-identifier my-cluster --role-arn arn:aws:iam::123456789012:role/AllowAuroraLambdaRole -

Se si sta utilizzando il gruppo di parametri del cluster DB predefinito, creare un nuovo gruppo di parametri del cluster DB. Se si sta già utilizzando un gruppo di parametri database personalizzato, è possibile usare quel gruppo invece di creare un nuovo gruppo di parametri del cluster DB.

Per creare un nuovo gruppo di parametri del cluster DB, chiamare il comando

create-db-cluster-parameter-groupdell'AWS CLI, come mostrato di seguito.PROMPT> aws rds create-db-cluster-parameter-group --db-cluster-parameter-group-name AllowAWSAccess \ --db-parameter-group-family aurora5.7 --description "Allow access to Amazon S3 and AWS Lambda"Per un cluster DB compatibile con Aurora MySQL 5.7, specificare

aurora-mysql5.7per--db-parameter-group-family. Per un cluster database compatibile con Aurora MySQL 8.0, specificareaurora-mysql8.0per--db-parameter-group-family. -

Impostare i parametri o i parametri appropriati a livello di cluster e i relativi valori ARN del ruolo IAM nel gruppo di parametri del cluster DB, come illustrato di seguito.

PROMPT> aws rds modify-db-cluster-parameter-group --db-cluster-parameter-group-name AllowAWSAccess \ --parameters "ParameterName=aws_default_s3_role,ParameterValue=arn:aws:iam::123456789012:role/AllowAuroraS3Role,method=pending-reboot" \ --parameters "ParameterName=aws_default_lambda_role,ParameterValue=arn:aws:iam::123456789012:role/AllowAuroraLambdaRole,method=pending-reboot" -

Modificare il cluster DB per usare il nuovo gruppo di parametri del cluster DB e riavviare il cluster, come mostrato di seguito.

PROMPT> aws rds modify-db-cluster --db-cluster-identifier my-cluster --db-cluster-parameter-group-name AllowAWSAccess PROMPT> aws rds reboot-db-instance --db-instance-identifier my-cluster-primaryAl riavvio dell'istanza, i ruoli IAM vengono associati al cluster DB.

Per ulteriori informazioni sui gruppi di parametri del cluster, consulta Parametri di configurazione Aurora MySQL.