Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Accesso per un utente IAM in un altro Account AWS di proprietà dell'utente

Puoi concedere agli utenti IAM l'autorizzazione per passare da un ruolo all'altro all'interno del tuo Account AWS o ai ruoli definiti in altri Account AWS di tua proprietà.

Nota

Se desideri concedere l'accesso a un account che non possiedi né controlli, consulta Accesso a Account AWS proprietà di terzi più avanti in questo argomento.

Immaginiamo di avere delle istanze Amazon EC2 critiche per la tua organizzazione. Invece di concedere direttamente agli utenti l'autorizzazione a terminare le istanze, è possibile creare un ruolo con tali privilegi. Quindi consentire agli amministratori di passare al ruolo quando è necessario terminare un'istanza. In questo modo si aggiungono i seguenti livelli di protezione alle istanze:

-

È necessario concedere esplicitamente agli utenti il permesso di assumere quel ruolo.

-

Gli utenti devono passare attivamente al ruolo utilizzando la AWS Management Console o assumerlo tramite la AWS CLI o l'API AWS.

-

È possibile aggiungere una Multi-Factor Authentication (MFA) al ruolo, in modo che solo gli utenti che accedono con un dispositivo MFA possano assumere quel ruolo. Per ulteriori informazioni su come configurare un ruolo in modo che gli utenti che assumono il ruolo debbano essere prima autenticati utilizzando l'autenticazione a più fattori (MFA), consulta Accesso sicuro alle API con MFA.

Consigliamo di utilizzare questo approccio per applicare il principio di privilegio minimo. Ciò significa limitare l'uso di autorizzazioni elevate unicamente a quelle volte in cui sono necessarie per operazioni specifiche. Per impedire le modifiche accidentali apportate agli ambienti sensibili, puoi utilizzare i ruoli, soprattutto se combinati con attività di audit per garantire che vengano utilizzati solo quando necessario.

Quando si crea un ruolo per questo scopo, è necessario specificare l'ID degli account da cui gli utenti devono accedere nell'elemento Principal della policy di affidabilità del ruolo. È quindi possibile concedere agli utenti specifici in tali altri account le autorizzazioni per passare al ruolo. Per capire se i principali negli account esterni alla zona di attendibilità (organizzazione o account attendibile) dispongono dell'accesso per assumere i ruoli, consulta Cos'è IAM Access Analyzer?.

Un utente in un account può passare a un ruolo dello stesso o di un altro account. Mentre si usa il ruolo, l'utente è in grado di eseguire solo le azioni e accedere solo alle risorse consentite dal ruolo; le loro autorizzazioni utente originali sono sospese. Quando l'utente esce dal ruolo, le autorizzazioni utente originali vengono ripristinate.

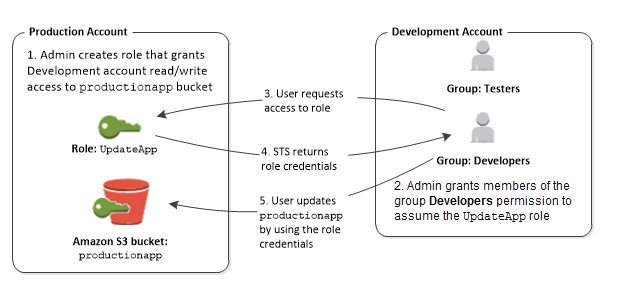

Esempio di uno scenario in cui si utilizzano account di sviluppo e produzione separati

Immaginiamo che l'organizzazione abbia più Account AWS per isolare un ambiente di sviluppo da un ambiente di produzione. Gli utenti nell'account di sviluppo potrebbero occasionalmente aver bisogno di accedere alle risorse nell'account di produzione. Ad esempio, potrebbe essere necessario l'accesso a più account quando si sta richiedendo un aggiornamento dall'ambiente di sviluppo all'ambiente di produzione. Anche se è possibile creare identità separate (e password) per gli utenti che lavorano con entrambi gli account, la gestione delle credenziali per più account complica la gestione delle identità. Nell'illustrazione seguente, tutti gli utenti vengono gestiti nell'account di sviluppo, ma per alcuni sviluppatori è necessario un accesso limitato all'account di produzione. L'account di sviluppo dispone di due gruppi: collaudatori e sviluppatori, e ciascun gruppo ha la propria policy.

-

Nell'account di produzione, un amministratore utilizza IAM per creare il ruolo

UpdateAppin tale account. Nel ruolo, l'amministratore definisce una policy di affidabilità che specifica l'account di sviluppo comePrincipal; in tal modo gli utenti autorizzati dall'account di sviluppo possono utilizzare il ruoloUpdateApp. L'amministratore definisce inoltre una policy delle autorizzazioni per il ruolo che specifica le autorizzazioni in lettura e scrittura per il bucket Amazon S3 denominatoproductionapp.L'amministratore quindi condivide le informazioni appropriate con chiunque debba assumere quel ruolo. Questa informazione è data dal numero di account e dal nome del ruolo (per gli utenti della console AWS) oppure dall'Amazon Resource Name (ARN) (per l'accesso ad AWS CLI o all'API AWS). L'ARN del ruolo può essere simile a

arn:aws:iam::123456789012:role/UpdateApp, dove il ruolo è denominatoUpdateApped è stato creato nel numero di account 123456789012.Nota

L'amministratore può eventualmente configurare il ruolo in modo che gli utenti che assumono il ruolo debbano essere prima autenticati utilizzando l'autenticazione a più fattori (MFA). Per ulteriori informazioni, consulta Accesso sicuro alle API con MFA.

-

Nell'account di sviluppo, un amministratore concede ai membri del gruppo di sviluppatori l'autorizzazione a cambiare il ruolo. Puoi procedere in questo modo concedendo al gruppo Sviluppatori l'autorizzazione per richiamare l'API

AssumeRoleAWS Security Token Service (AWS STS) per il ruoloUpdateApp. Qualsiasi utente IAM che appartiene al gruppo Sviluppatori nell'account di sviluppo può ora passare al ruoloUpdateAppnell'account di produzione. Gli altri utenti che non appartengono al gruppo di sviluppatori non hanno il permesso di passare al ruolo e pertanto non sono in grado di accedere al bucket S3 nell'account di produzione. -

L'utente richiede di cambiare il ruolo:

-

Console AWS: l'utente sceglie il nome dell'account nella barra di navigazione e seleziona l'opzione Switch Role (Cambia ruolo). L'utente specifica l'ID account (o alias) e il nome del ruolo. In alternativa, l'utente può fare clic su un collegamento inviato nell'e-mail dall'amministratore. Il link indirizza l'utente alla pagina Switch Role (Cambia ruolo) con i dettagli già compilati.

-

API AWS/AWS CLI: un utente del gruppo Sviluppatori dell'account di sviluppo richiama la funzione

AssumeRoleper ottenere le credenziali per il ruoloUpdateApp. L'utente specifica l'ARN del ruoloUpdateAppcome parte della chiamata. Se un utente nel gruppo di collaudatori inoltra la stessa richiesta, la richiesta ha esito negativo perché i collaudatori non hanno l'autorizzazione a chiamareAssumeRoleper ilUpdateAppruolo ARN.

-

-

AWS STS restituisce credenziali provvisorie:

-

Console AWS: AWS STS verifica la richiesta con la policy di attendibilità del ruolo per assicurare che la richiesta provenga da un'entità attendibile (ovvero l'account di sviluppo). Dopo la verifica, AWS STS restituisce le credenziali di sicurezza provvisorie alla console AWS.

-

API/CLI: AWS STS verifica la richiesta rispetto alla policy di affidabilità del ruolo per assicurare che la richiesta provenga da un'entità attendibile (che è l'account di sviluppo). Dopo la verifica, AWS STS restituisce le credenziali di sicurezza provvisorie all'applicazione.

-

-

Le credenziali provvisorie consentono di accedere alla risorsa AWS:

-

Console AWS: la console AWS utilizza per conto dell'utente le credenziali provvisorie per tutte le operazioni successive della console; in questo caso, per leggere e scrivere nel bucket

productionapp. La console non è in grado di accedere ad altre risorse nell'account di produzione. Quando l'utente esce dal ruolo, le autorizzazioni dell'utente tornano a quelle originali detenute prima di cambiare il ruolo. -

API/CLI: l'applicazione utilizza le credenziali di sicurezza provvisorie per aggiornare il bucket

productionapp. Con le credenziali di sicurezza provvisorie, l'applicazione può solo leggere e scrivere al bucketproductionappe non è in grado di accedere a qualsiasi altra risorsa nell'account di produzione. L'applicazione non deve uscire dal ruolo, bensì cessa di utilizzare le credenziali provvisorie e utilizza le credenziali originali nelle successive chiamate API.

-

Risorse aggiuntive

Per ulteriori informazioni, consulta gli argomenti seguenti: