Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configura l'accesso federato ad Amazon Athena per gli utenti Microsoft AD FS utilizzando un client ODBC

Per configurare l'accesso federato ad Amazon Athena per gli utenti di Microsoft Active Directory Federation Services (AD FS) che utilizzano ODBC un client, devi prima stabilire un rapporto di fiducia tra AD FS e AWS

il tuo account. Grazie a questa fiducia, gli utenti AD possono unirsi all' AWS uso delle proprie credenziali AD e assumere le autorizzazioni di un ruolo AWS Identity and Access Management

Per creare questa fiducia, aggiungi AD FS come SAML provider al tuo account Account AWS e crei un IAM ruolo che gli utenti federati possono assumere. Sul lato ADFS, puoi aggiungere AWS come relying party e scrivere regole di SAML reclamo a cui inviare gli attributi utente corretti AWS per l'autorizzazione (in particolare, Athena e Amazon S3).

La configurazione dell'accesso di AD FS ad Athena prevede i seguenti passaggi principali:

1. Configurazione di un provider e di un ruolo IAM SAML

3. Creazione di utenti e gruppi Active Directory

4. Configurazione della ODBC connessione AD FS ad Athena

1. Configurazione di un provider e di un ruolo IAM SAML

In questa sezione, aggiungi AD FS come SAML provider al tuo AWS account e crei un IAM ruolo che gli utenti federati possono assumere.

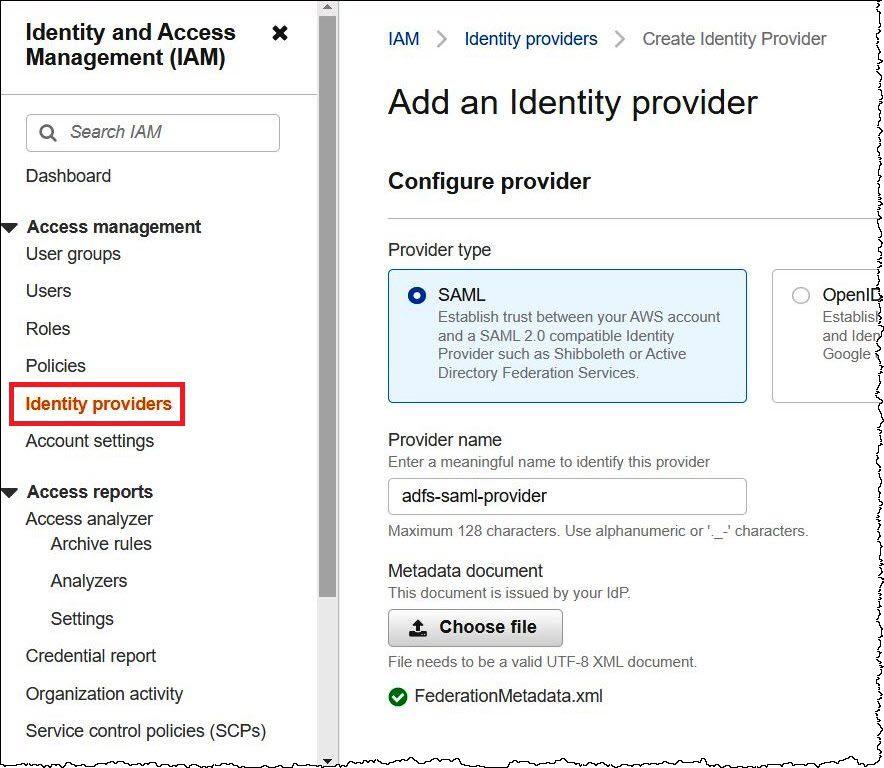

Per configurare un provider SAML

Accedi a AWS Management Console e apri la IAM console all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel pannello di navigazione, scegli Identity providers (Provider di identità).

-

Scegli Aggiungi provider.

-

Per Tipo di provider, scegli SAML.

-

Per Nome provider, inserire

adfs-saml-provider. -

In un browser, inserisci il seguente indirizzo per scaricare il XML file di federazione per il tuo server AD FS. Per eseguire questo passaggio, il browser deve disporre dell'accesso al server AD FS.

https://adfs-server-name/federationmetadata/2007-06/federationmetadata.xml -

Nella IAM console, per Documento di metadati, scegli Scegli file, quindi carica il file di metadati di federazione su. AWS

-

Per concludere, scegli Add provider (Aggiungi provider).

Successivamente, crei il IAM ruolo che gli utenti federati possono assumere.

Per creare un IAM ruolo per gli utenti federati

-

Nel riquadro di navigazione IAM della console, scegli Ruoli.

-

Scegliere Crea ruolo.

-

Per il tipo di entità affidabile, scegli la federazione SAML 2.0.

-

Per un provider SAML basato sulla versione 2.0, scegli il adfs-saml-providerprovider che hai creato.

-

Scegli Consenti l'accesso programmatico e alla console di AWS gestione, quindi scegli Avanti.

-

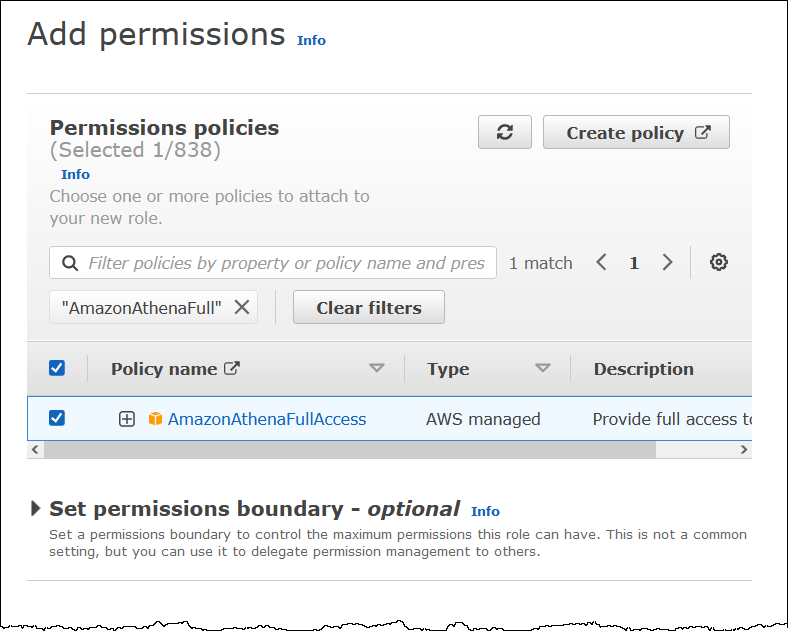

Nella pagina Aggiungi autorizzazioni, filtra le politiche di IAM autorizzazione necessarie per questo ruolo, quindi seleziona le caselle di controllo corrispondenti. Questo tutorial mostra come collegare le policy

AmazonAthenaFullAccesseAmazonS3FullAccess.

-

Scegli Next (Successivo).

-

Nella pagina Name, review, and create (Assegna un nome, verifica e crea), per Role name (Nome ruolo) inserisci un nome per il ruolo. Questo tutorial utilizza il nome. adfs-data-access

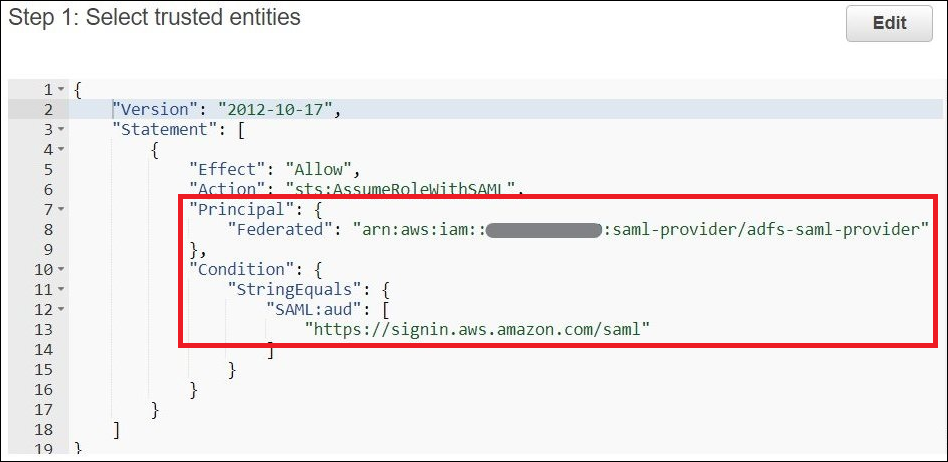

Nel Passaggio 1: Selezione delle entità attendibili, il campo Principal (Principale) dovrebbe essere compilato automaticamente con

"Federated:" "arn:aws:iam::. Il campoaccount_id:saml-provider/adfs-saml-provider"Conditiondeve contenere"SAML:aud"e"https://signin.aws.amazon.com/saml".

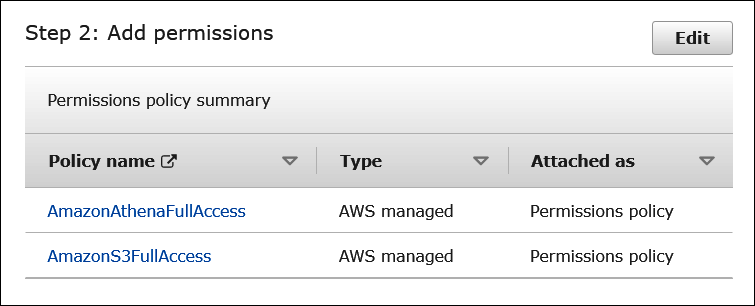

Passaggio 2: Aggiunta delle autorizzazioni mostra le policy che hai collegato al ruolo.

-

Scegliere Crea ruolo. Un banner informativo conferma la creazione del ruolo.

-

Nella pagina Roles (Ruoli), scegli il nome del ruolo appena creato. La pagina di riepilogo del ruolo mostra le policy collegate.

2. Configurazione di AD FS

Ora sei pronto per aggiungere AWS come relying party e scrivere regole di SAML reclamo in modo da poter inviare gli attributi utente corretti a cui inviare gli attributi utente corretti AWS per l'autorizzazione.

SAMLla federazione basata ha due parti partecipanti: l'IdP (Active Directory) e il relying party AWS(), che è il servizio o l'applicazione che utilizza l'autenticazione dall'IdP.

Per configurare AD FS, aggiungi innanzitutto un relying party trust, quindi configuri le regole di SAML reclamo per il relying party. AD FS utilizza le regole di reclamo per creare un'SAMLasserzione che viene inviata a un relying party. L'SAMLasserzione afferma che le informazioni sull'utente AD sono vere e che l'utente è stato autenticato.

Aggiunta della fiducia in un relying party

Per aggiungere la fiducia in un relying party in AD FS, si utilizza il gestore server AD FS.

Aggiunta della fiducia in un relying party in AD FS

-

Accedi al server AD FS.

-

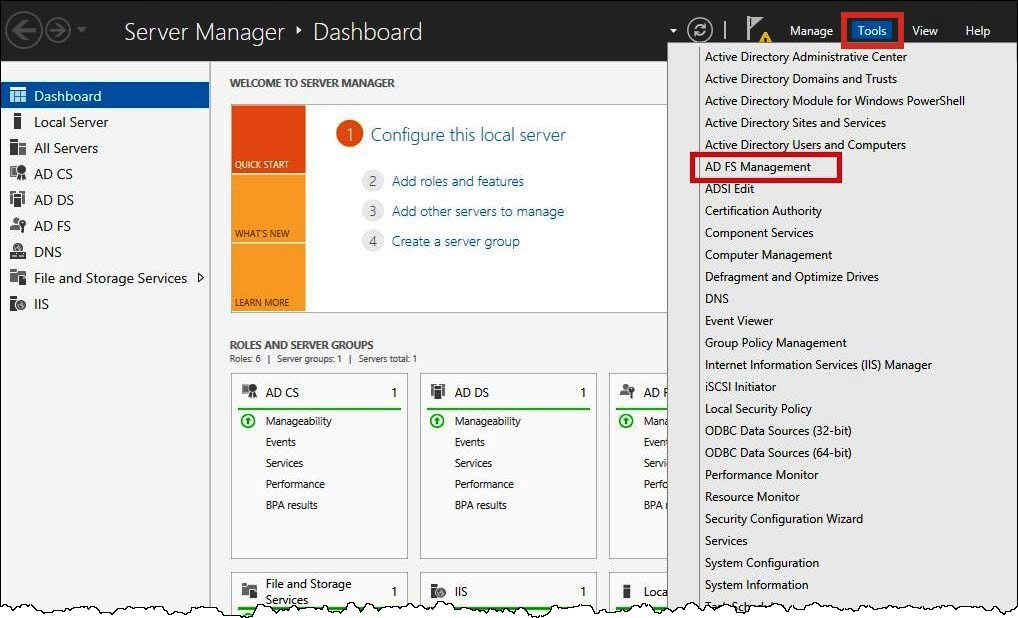

Nel menu Start, apri Server Manager (Gestore server).

-

Scegli Tools (Strumenti), quindi scegli AD FS Management (Gestione AD FS).

-

Nel riquadro di navigazione, in Trust Relationships (Relazioni di fiducia), scegli Relying Party Trust (Fiducia nel relying party).

-

In Actions (Operazioni), scegli Add Relying Party Trust (Aggiungi fiducia in un relying party).

-

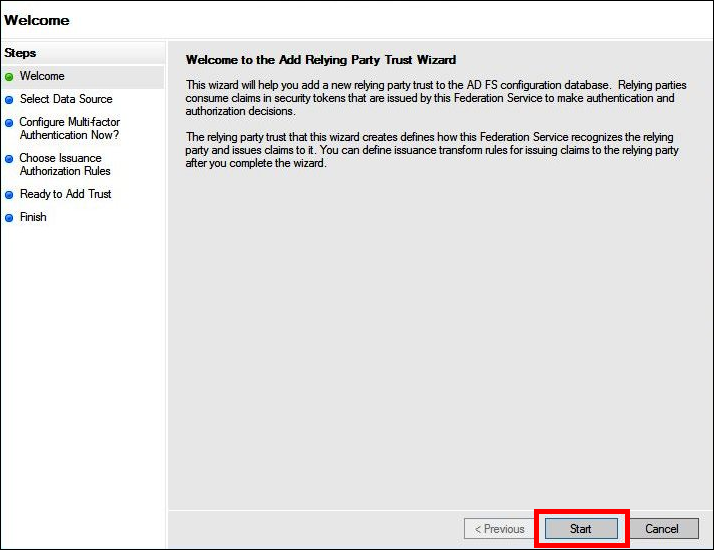

Nella pagina Add Relying Party Trust Wizard (Aggiunta guidata relazione di trust), scegliere Start (Avvia).

-

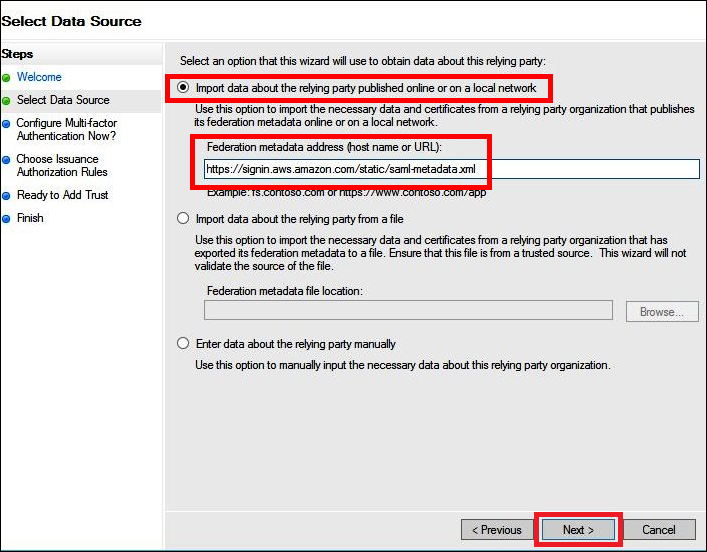

Nella pagina Select Data Source (Seleziona origine dati), seleziona l'opzione Import data about the relying party published online or on a local network (Importa dati sul relying party pubblicati online o in una rete locale).

-

Per l'indirizzo dei metadati della federazione (nome host oURL), inserisci il URL

https://signin.aws.amazon.com/static/saml-metadata.xml -

Scegli Next (Successivo).

-

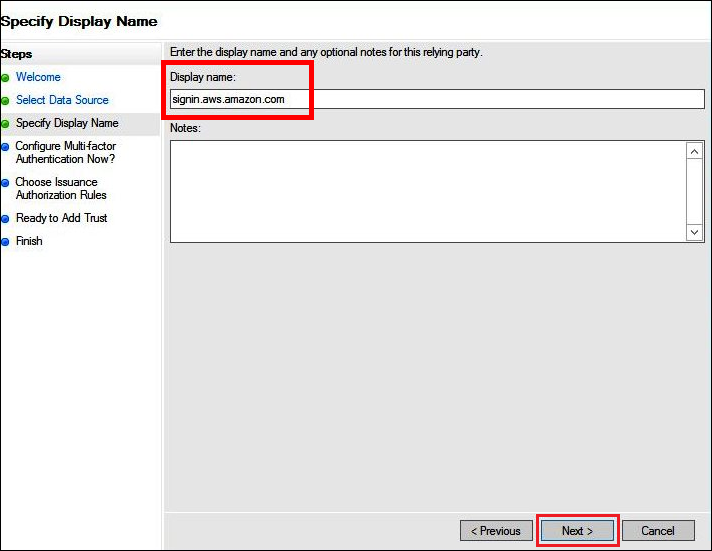

Nella pagina Specify Display Name (Specifica il nome da visualizzare), in Display name (Nome da visualizzare) inserisci un nome da visualizzare per il tuo relying party, quindi scegli Next (Successivo).

-

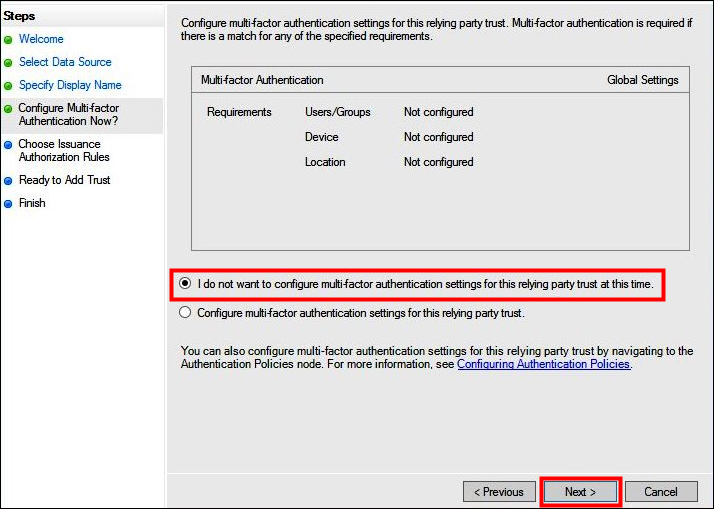

Nella pagina Configure Multi-factor Authentication Now (Configura ora l'autenticazione a più fattori), in questo tutorial viene selezionato I do not want to configure multi-factor authentication for this relying party trust at this time (Non voglio configurare l'autenticazione a più fattori per questo relying party in questo momento).

Per una maggiore sicurezza, ti consigliamo di configurare l'autenticazione a più fattori per proteggere le tue AWS risorse. Poiché utilizza un set di dati di esempio, questo tutorial non abilita l'autenticazione a più fattori.

-

Scegli Next (Successivo).

-

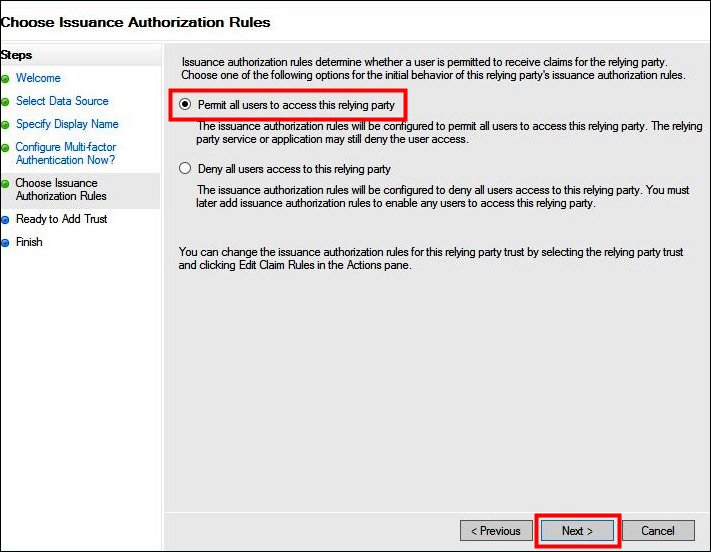

Nella pagina Choose Issuance Authorization Rules (Scegli regole di autorizzazione emissione), seleziona Permit all users to access this relying party (Autorizza tutti gli utenti ad accedere a questo relying party).

Questa opzione consente a tutti gli utenti di Active Directory di utilizzare AD FS con AWS come relying party. Dovresti considerare i tuoi requisiti di sicurezza e adattare questa configurazione di conseguenza.

-

Scegli Next (Successivo).

-

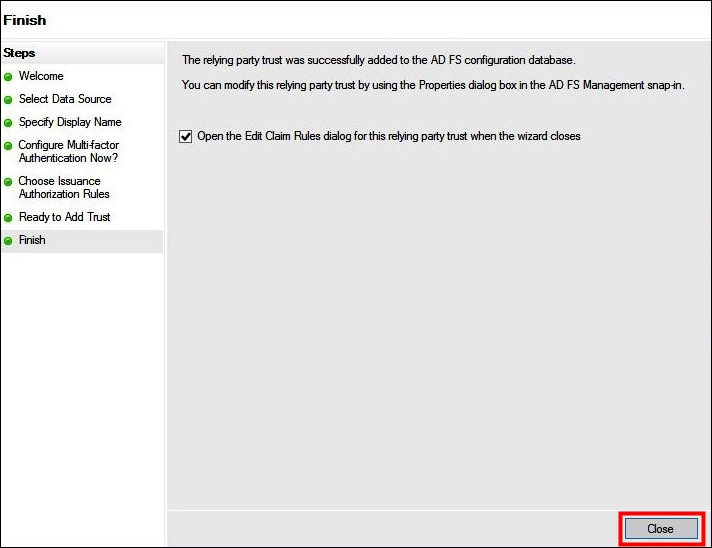

Nella pagina Ready to Add Trust (Pronto per aggiungere la fiducia), scegli Next (Successivo) per aggiungere la fiducia nel relying party al database di configurazione AD FS.

-

Nella pagina Finish (Concludi), scegli Close (Chiudi).

Configurazione delle regole di SAML reclamo per il relying party

In questa attività, crei due set di regole di attestazione.

Il primo set, le regole da 1 a 4, contiene le regole di attestazione di AD FS necessarie per assumere un IAM ruolo basato sull'appartenenza al gruppo AD. Queste sono le stesse regole che crei se desideri stabilire un accesso federato alla AWS Management Console

Il secondo set, le regole 5 e 6, sono le regole di attestazione necessarie per il controllo degli accessi di Athena.

Creazione di regole di attestazione AD FS

-

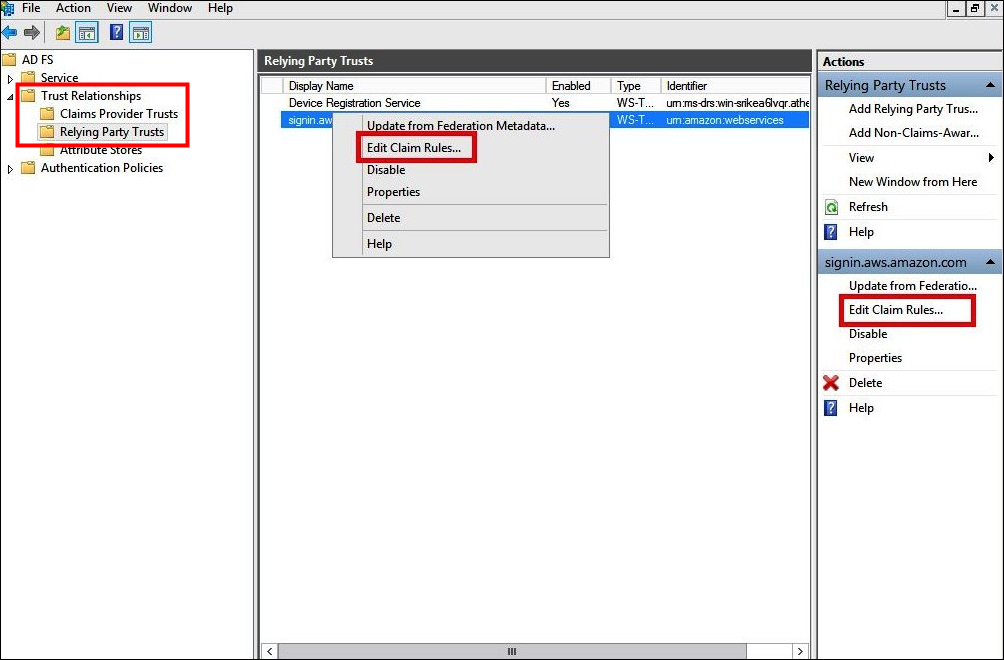

Nel riquadro di navigazione della console di gestione AD FS, scegli Trust Relationships (Relazioni di fiducia), quindi scegli Relying Party Trusts (Fiducia nei relying party).

-

Trova il relying party che hai creato nella sezione precedente.

-

Fai clic con il pulsante destro del mouse sul relying party e scegli Edit Claim Rules (Modifica regole di attestazione) oppure scegli Edit Claim Rules (Modifica regole di attestazione) dal menu Actions (Operazioni).

-

Selezionare Add Rule (Aggiungi regola).

-

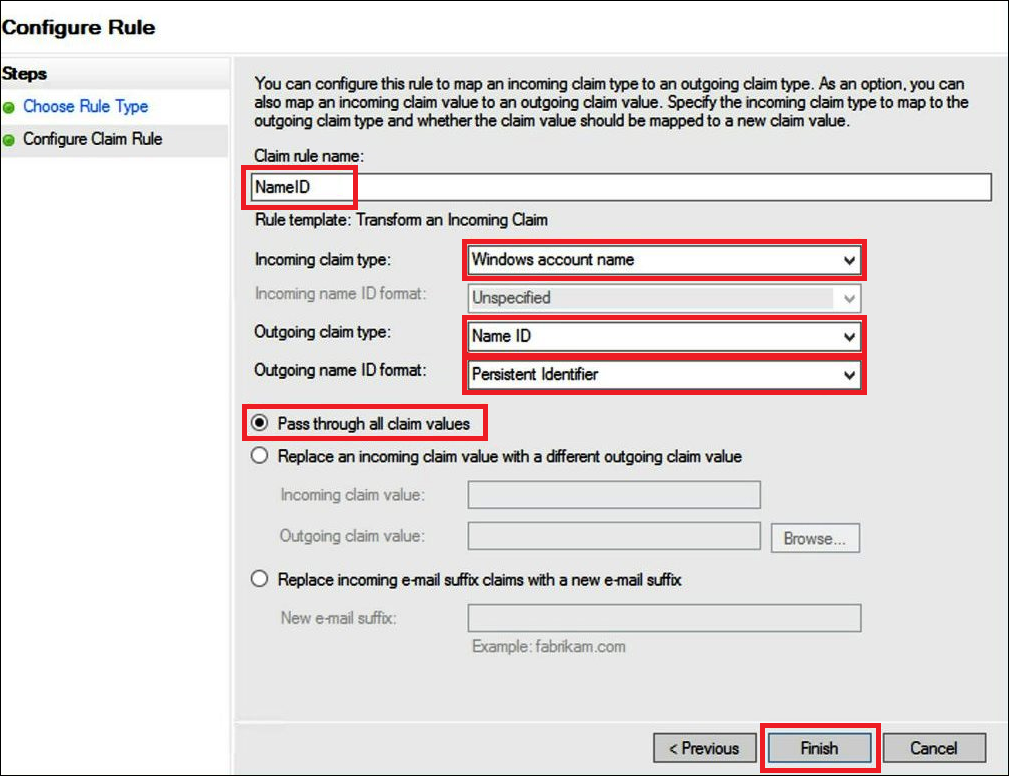

Nella pagina Configura regola della procedura guidata Add Transform Claim Rule (Aggiungi trasformazione regola di attestazione), inserisci le seguenti informazioni per creare la regola di attestazione 1, quindi scegli Finish (Concludi).

-

In Claim rule name (Nome regola di attestazione), inserisci

NameID. -

In Rule template (Modello di regola), scegli Transform an Incoming Claim (Trasforma un'attestazione in entrata).

-

In Incoming claim type (Tipo di attestazione in entrata), scegli Windows account name (Nome account Windows).

-

In Outgoing claim type (Tipo di attestazione in uscita), scegli Name ID (ID nome).

-

In Outgoing name ID format (Formato ID nome in uscita), scegliere Persistent Identifier (Identificatore persistente).

-

Scegli Pass through all claim values (Passa tutti i valori di attestazione).

-

-

Scegli Add Rule (Aggiungi regola), inserisci le seguenti informazioni per creare la regola di attestazione 2, quindi scegli Finish (Concludi).

-

In Claim rule name (Nome regola di attestazione), inserisci

RoleSessionName. -

Per il modello di regola, utilizza Send LDAP Attribute as Claims.

-

In Attribute store (Archivio attributi), scegliere Active Directory.

-

Per la mappatura degli LDAP attributi ai tipi di reclami in uscita, aggiungi l'attributo.

E-Mail-AddressesIn Outgoing Claim Type (Tipo di attestazione in uscita), inseriscihttps://aws.amazon.com/SAML/Attributes/RoleSessionName.

-

-

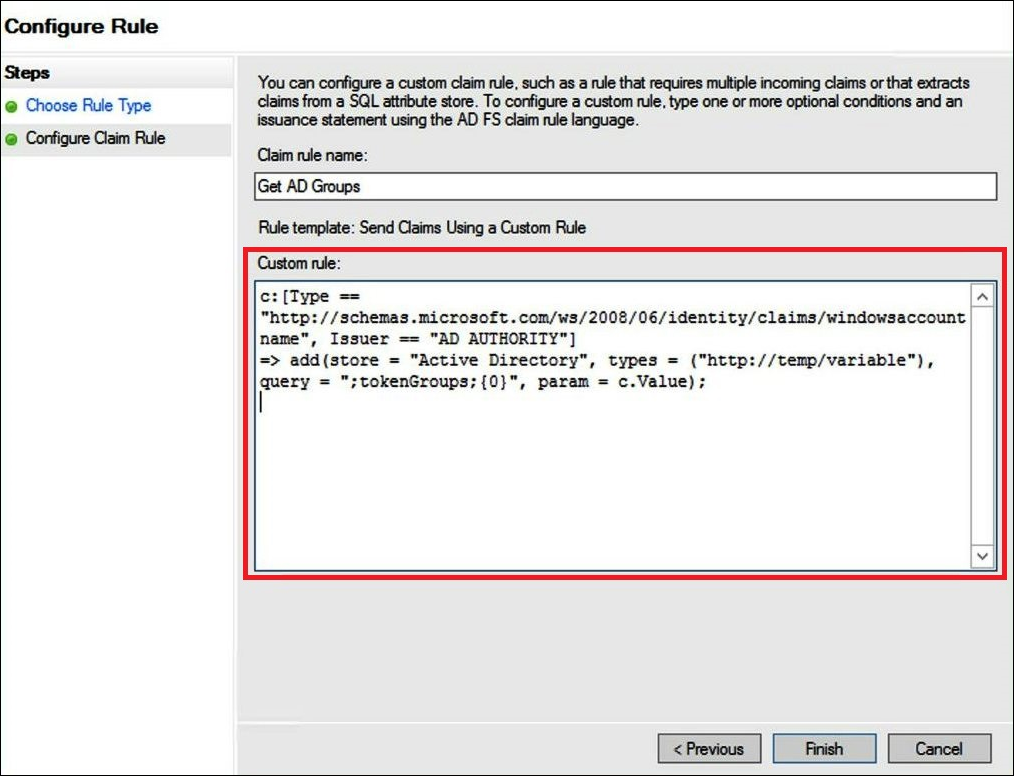

Scegli Add Rule (Aggiungi regola), inserisci le seguenti informazioni per creare la regola di attestazione 3, quindi scegli Finish (Concludi).

-

In Claim rule name (Nome regola di attestazione), inserisci

Get AD Groups. -

In Rule template (Modello di regola), scegli Send Claims Using a Custom Rule (Invia attestazioni utilizzando una regola personalizzata).

-

In Custom rule (Regola personalizzata), inserisci il codice seguente:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"]=> add(store = "Active Directory", types = ("http://temp/variable"), query = ";tokenGroups;{0}", param = c.Value);

-

-

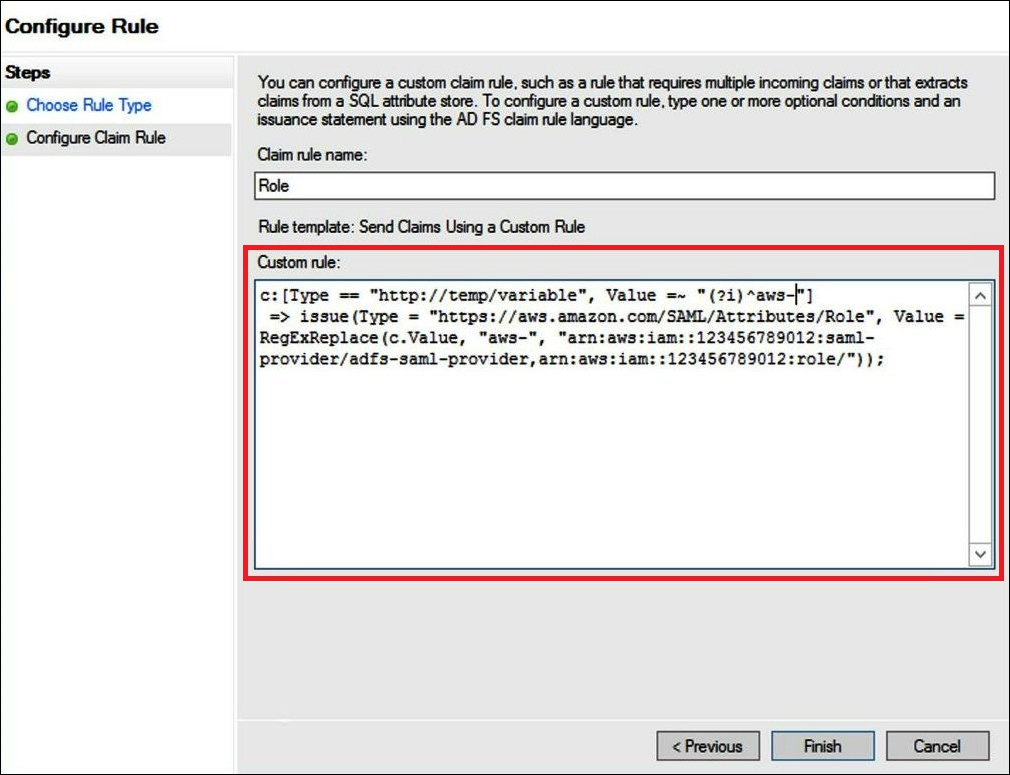

Selezionare Add Rule (Aggiungi regola). Inserisci le seguenti informazioni per creare la regola di attestazione 4, quindi scegli Finish (Concludi).

-

In Claim rule name (Nome regola di attestazione), inserisci

Role. -

In Rule template (Modello di regola), scegli Send Claims Using a Custom Rule (Invia attestazioni utilizzando una regola personalizzata).

-

Per Regola personalizzata, inserisci il codice seguente con il numero di account e il nome del SAML provider che hai creato in precedenza:

c:[Type == "http://temp/variable", Value =~ "(?i)^aws-"]=> issue(Type = "https://aws.amazon.com/SAML/Attributes/Role", Value = RegExReplace(c.Value, "aws-", "arn:aws:iam::AWS_ACCOUNT_NUMBER:saml-provider/adfs-saml-provider,arn:aws:iam:: AWS_ACCOUNT_NUMBER:role/"));

-

3. Creazione di utenti e gruppi Active Directory

Ora è tutto pronto per creare utenti AD che accederanno ad Athena e gruppi AD in cui inserirli in modo da poter controllare i livelli di accesso per gruppo. Dopo avere creato gruppi AD che classificano i pattern di accesso ai dati, aggiungi gli utenti a tali gruppi.

Creazione di utenti AD per l'accesso ad Athena

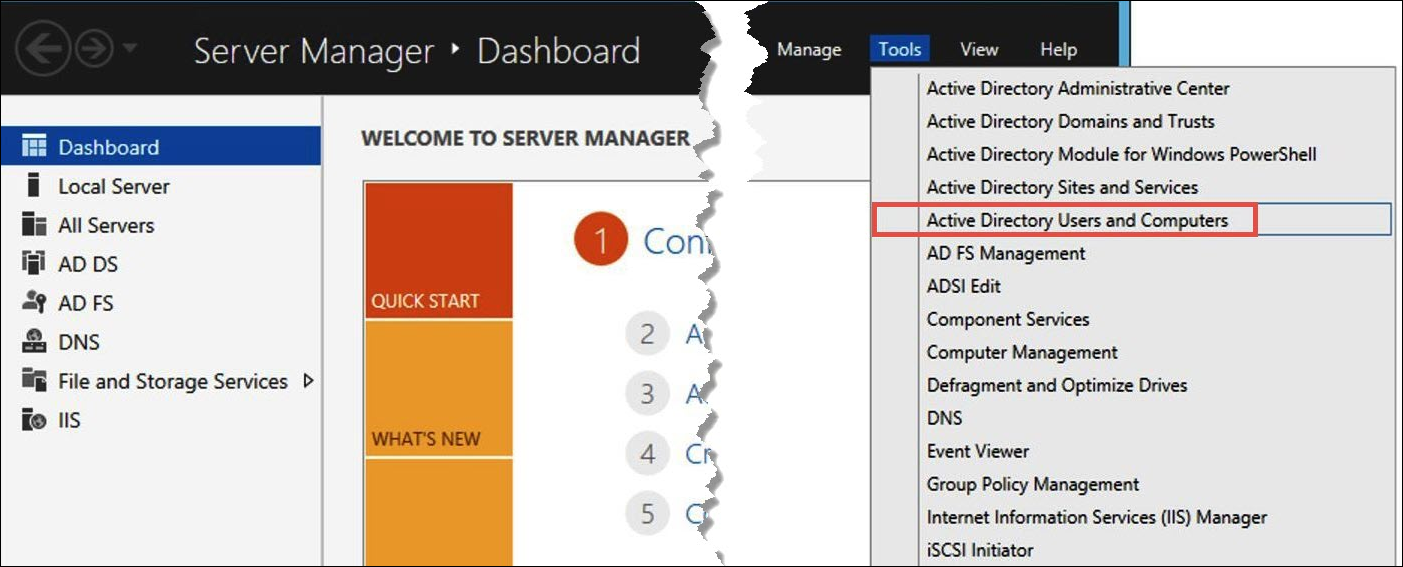

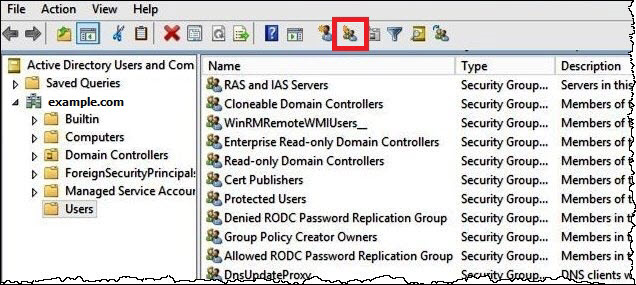

-

Nel pannello di controllo di Server Manager (Gestore server), scegli Tools (Strumenti), quindi scegli Active Directory Users and Computers (Strumento Utenti e computer di Active Directory).

-

Nel pannello di navigazione, seleziona Utenti.

-

Nella barra degli strumenti Active Directory Users and Computers (Utenti e computer di Active Directory), scegli l'opzione Create user (Crea utente).

-

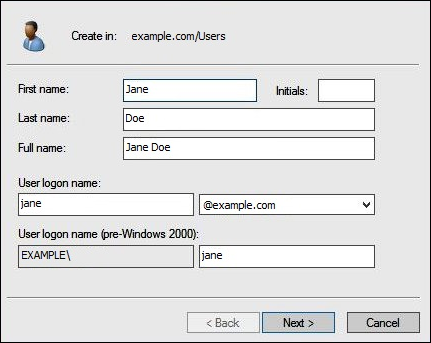

Nella finestra di dialogo New Object – User (Nuovo oggetto - Utente), in First name (Nome), Last name (Cognome) e Full name (Nome completo, inserisci un nome. In questo tutorial si utilizza

Jane Doe.

-

Scegli Next (Successivo).

-

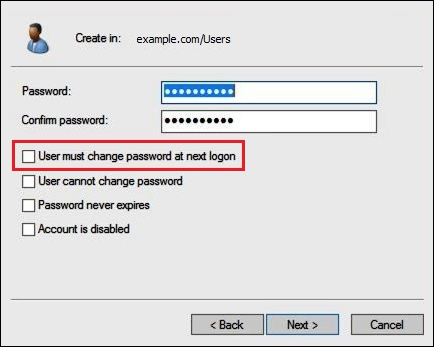

In Password, inserisci una password, quindi digitala nuovamente per conferma.

Per semplicità, in questo tutorial viene deselezionato User must change password at next sign on (L'utente deve cambiare la password all'accesso successivo). Negli scenari reali, è necessario richiedere agli utenti appena creati di modificare la password.

-

Scegli Next (Successivo).

-

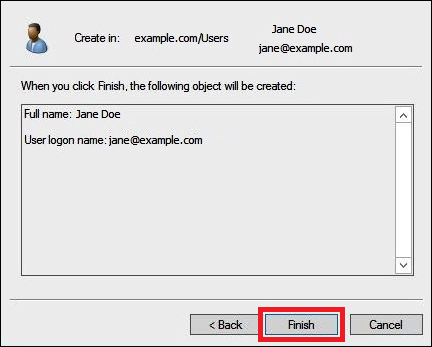

Scegli Fine.

-

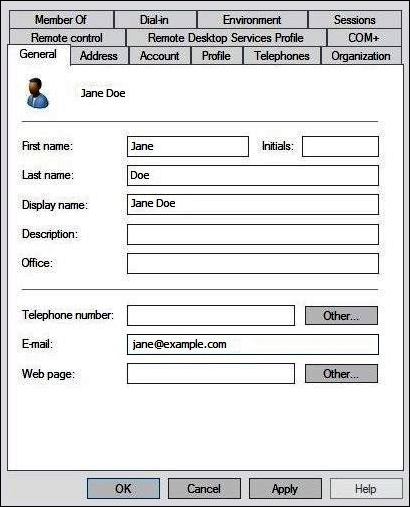

In Active Directory Users and Computers (Strumento Utenti e computer di Active Directory), scegli il nome utente.

-

Nella finestra di dialogo Properties (Proprietà) per l'utente, in E-mail (Posta elettronica) inserisci un indirizzo e-mail. In questo tutorial si utilizza

jane@example.com.

-

Scegli OK.

Creazione di gruppi AD per rappresentare i pattern di accesso ai dati

Puoi creare gruppi AD i cui membri assumono il adfs-data-access IAM ruolo al momento dell'accesso AWS. L'esempio seguente crea un gruppo AD chiamato aws-adfs-data-access.

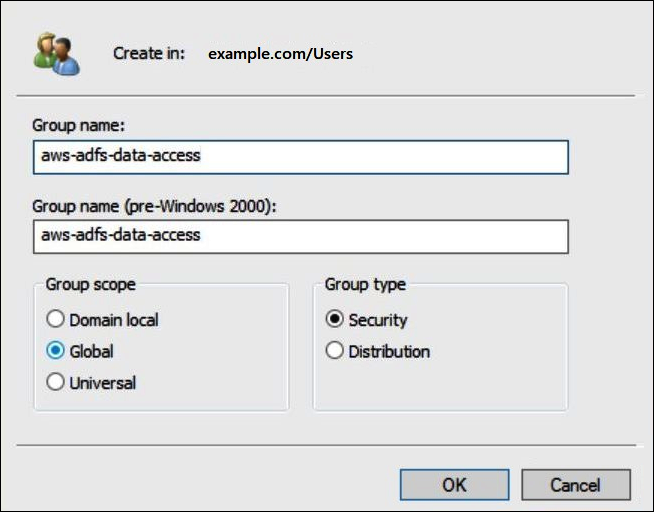

Creazione di un gruppo AD

-

Nel pannello di controllo di Server Manager (Gestore server), nel menu Tools (Strumenti), scegli Active Directory Users and Computers (Strumento Utenti e computer di Active Directory).

-

Sulla barra degli strumenti, scegli l'opzione Create new group (Crea nuovo gruppo).

-

Nella finestra di dialogo New Object - Group (Nuovo oggetto - Gruppo), inserisci le informazioni seguenti:

-

In Group Name (Nome del gruppo), inserisci

aws-adfs-data-access. -

In Group scope (Ambito del gruppo), seleziona Global (Globale).

-

In Group type (Tipo di gruppo), seleziona Security (Sicurezza).

-

-

Scegli OK.

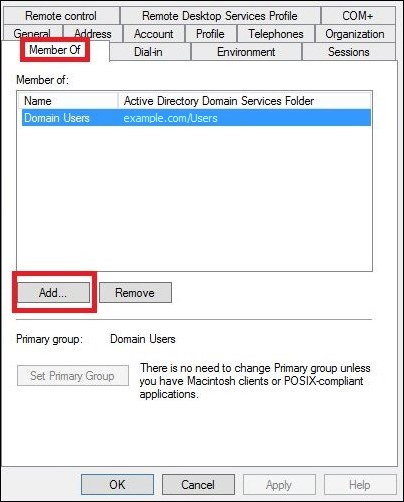

Aggiunta di utenti AD ai gruppi appropriati

Ora che hai creato sia un utente AD sia un gruppo AD, puoi aggiungere l'utente al gruppo.

Aggiunta di un utente AD a un gruppo AD

-

Nel pannello di controllo di Server Manager (Gestore server), nel menu Tools (Strumenti), scegli Active Directory Users and Computers (Strumento Utenti e computer di Active Directory).

-

In First name (Nome) e Last name (Cognome), scegli un utente (ad esempio, Jane Doe).

-

Nella finestra di dialogo Properties (Proprietà) dell'utente, nella scheda Member Of (Membro di), scegli Add (Aggiungi).

-

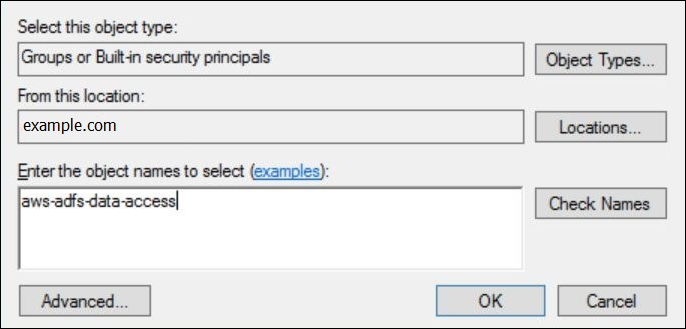

Aggiungi uno o più gruppi AD FS in base alle tue esigenze. Questo tutorial aggiunge il aws-adfs-data-accessgruppo.

-

Nella finestra di dialogo Select Groups (Seleziona gruppi), in Enter the object names to select (Inserisci i nomi degli oggetti da selezionare), inserisci il nome del gruppo AD FS che hai creato (ad esempio

aws-adfs-data-access), quindi scegli Check Names (Controlla nomi).

-

Scegli OK.

Nella finestra di dialogo Properties (Proprietà) per l'utente, il nome del gruppo AD viene visualizzato nell'elenco Member of (Membro di).

-

Scegli Apply (Applica), quindi scegli OK.

4. Configurazione della ODBC connessione AD FS ad Athena

Dopo aver creato gli utenti e i gruppi AD, sei pronto per utilizzare il programma ODBC Data Sources in Windows per configurare la ODBC connessione Athena per AD FS.

Per configurare la ODBC connessione AD FS ad Athena

-

Installa il ODBC driver per Athena. Per i link di download, consulta la sezione Connettiti ad Amazon Athena con ODBC.

-

In Windows, scegli Start, Fonti ODBC dati.

-

Nel programma ODBCData Source Administrator, scegli Aggiungi.

-

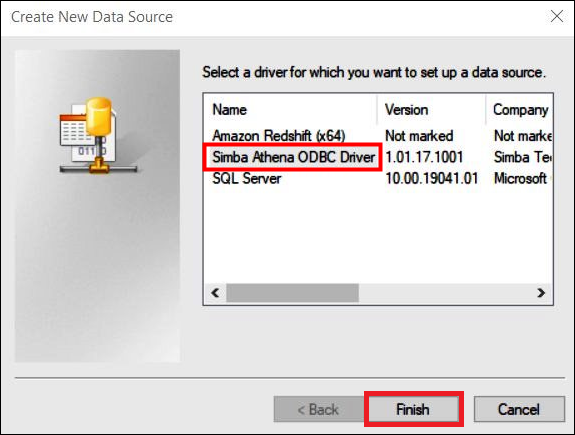

Nella finestra di dialogo Crea nuova origine dati, scegli Simba ODBC Athena Driver, quindi scegli Fine.

-

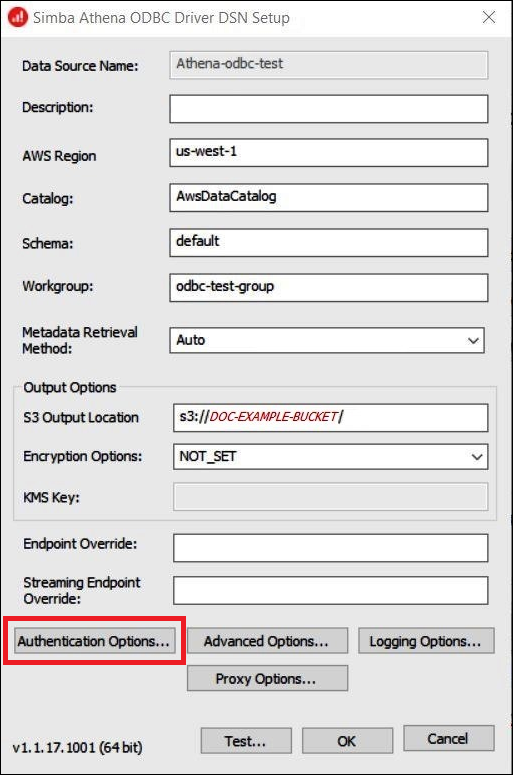

Nella finestra di dialogo Simba ODBC Athena DSN Driver Setup, immettete i seguenti valori:

-

In Data Source Name (Nome origine dei dati), inserisci un nome per l'origine dati (ad esempio,

Athena-odbc-test). -

In Description (Descrizione), inserisci una breve descrizione per l'origine dati.

-

Per Regione AWS, inserisci quello Regione AWS che stai utilizzando (ad esempio,

us-west-1). -

Per S3 Output Location (Percorso di output S3), inserisci il percorso di Amazon S3 in cui archiviare l'output.

-

-

Scegli Authentication Options (Opzioni di autenticazione).

-

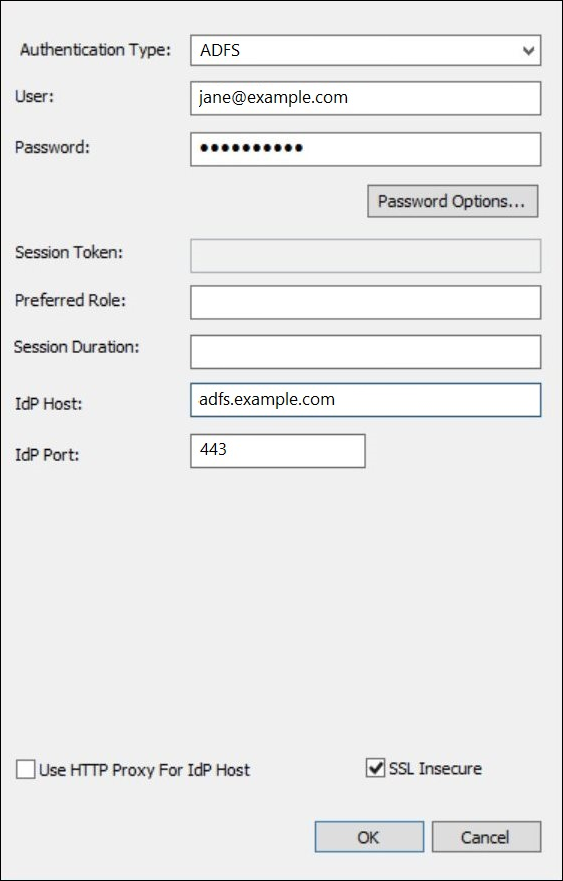

Nella finestra di dialogo Authentication Options (Opzioni di autenticazione), specifica i seguenti valori:

-

Per Tipo di autenticazione, scegli. ADFS

-

In User (Utente), inserisci l'indirizzo e-mail dell'utente (ad esempio,

jane@example.com). -

In Password, inserisci la ADFS password dell'utente.

-

In IdP Host (Host IdP), inserisci il nome del server AD FS (ad esempio,

adfs.example.com). -

In IdP Port (Porta IdP), utilizza il valore predefinito 443.

-

Seleziona l'opzione SSLNon sicuro.

-

-

Scegli OK per chiudere la finestra Authentication Options (Opzioni di autenticazione).

-

Scegli Test per verificare la connessione oppure OK per terminare.