Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configura SSO per ODBC utilizzando il plugin Okta e Okta Identity Provider

Questa pagina descrive come configurare il driver ODBC di Amazon Athena e il plug-in Okta per aggiungere la funzionalità Single Sign-on (SSO) utilizzando il gestore dell'identità digitale (IdP) Okta.

Prerequisiti

Il completamento della procedura riportata in questo tutorial richiede quanto segue:

-

Driver ODBC di Amazon Athena. Per i link di download, consulta la sezione Connect ad Amazon Athena con ODBC.

-

Un ruolo IAM che si desidera utilizzare con SAML. Per ulteriori informazioni, consulta Creazione di un ruolo per la federazione SAML 2.0 nella Guida per l'utente di IAM.

-

Un account Okta. Per informazioni, visita il sito Okta.com

.

Creazione di un'integrazione di app in Okta

Innanzitutto, utilizza il pannello di controllo di Okta per creare e configurare un'app SAML 2.0 per il single sign-on ad Athena. Puoi utilizzare un'applicazione Redshift esistente in Okta per configurare l'accesso ad Athena.

Creazione di un'integrazione di app in Okta

-

Accedi alla pagina di amministrazione del tuo account su Okta.com

. -

Nel riquadro di navigazione, scegli Applications (Applicazioni), quindi scegli Applications (Applicazioni).

-

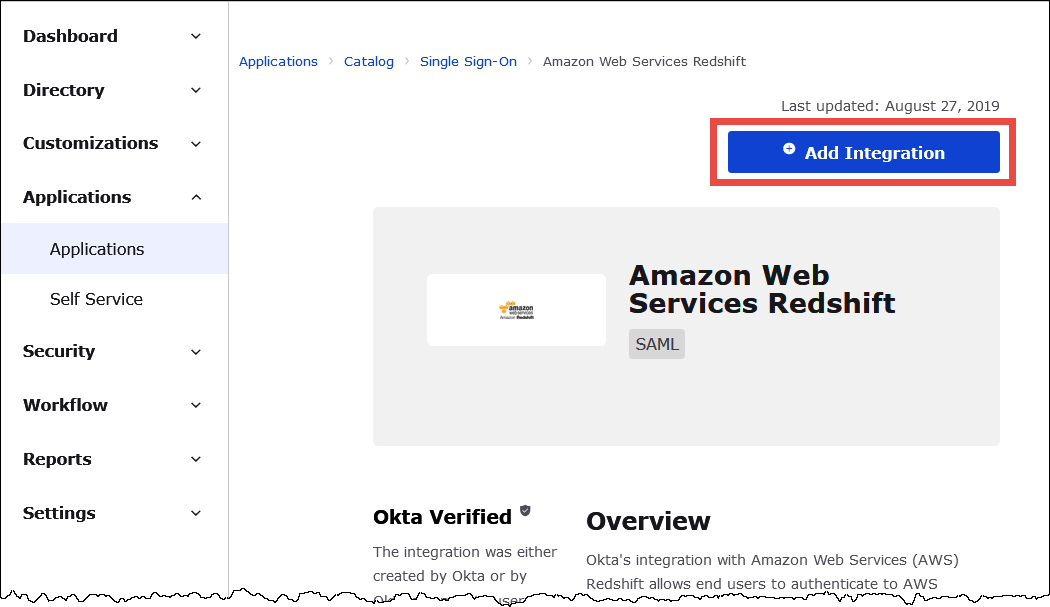

Nella pagina Applications (Applicazioni), scegli Browse App Catalog (Sfoglia catalogo app).

-

Nella pagina Browse App Integration Catalog (Sfoglia catalogo di integrazione app), nella sezione Use Case (Caso d'uso), scegli All Integrations (Tutte le integrazioni).

-

Nella casella di ricerca, inserisci Amazon Web Services Redshift, quindi scegli Amazon Web Services Redshift SAML.

-

Scegli Add Integration (Aggiungi integrazione).

-

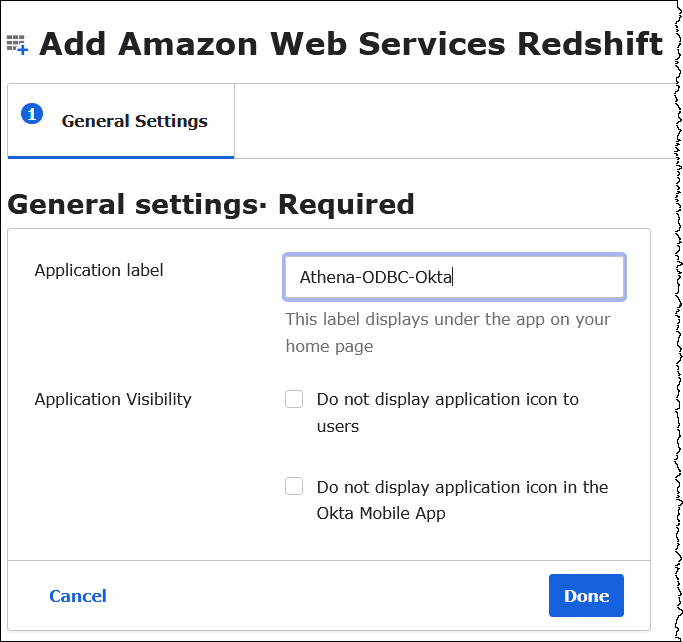

Nella sezione General Settings Required (Impostazioni generali obbligatorie), in Application label (Etichetta applicazione) inserisci un nome per l'applicazione. In questo tutorial si utilizza il nome Athena-ODBC-Okta.

-

Seleziona Fatto.

-

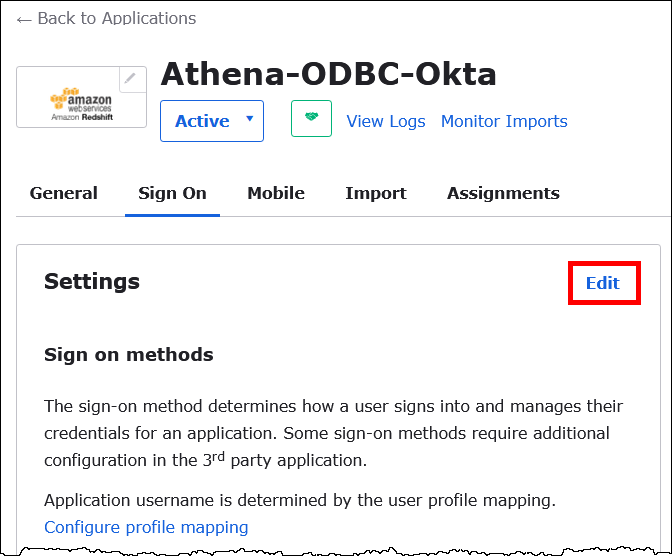

Nella pagina della tua applicazione Okta (ad esempio, Athena-ODBC-Okta), scegli Sign On (Accedi).

-

Nella sezione Settings (Impostazioni), scegli Edit (Modifica).

-

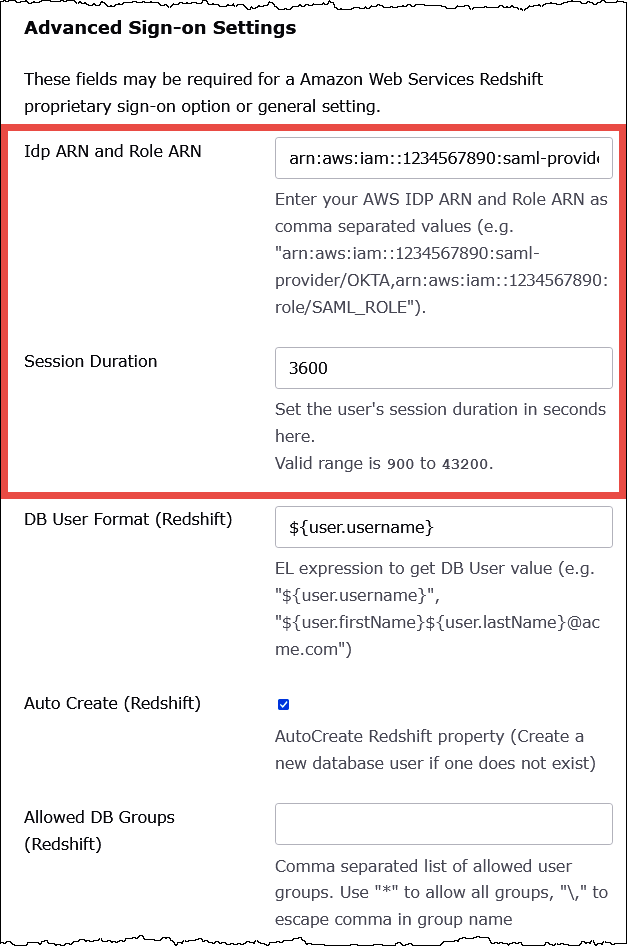

Nella sezione Advanced Sign-on Settings (Impostazioni di accesso avanzate), configura i valori seguenti.

-

Per IdP ARN e Role ARN, inserisci l'ARN IDP e l'ARN del ruolo come valori separati da AWS virgole. Per ulteriori informazioni sul formato del ruolo IAM, consulta Configurazione delle asserzioni SAML per la risposta di autenticazione nella Guida per l'utente di IAM.

-

In Session Duration (Durata della sessione), inserisci un valore compreso tra 900 e 43200 secondi. In questo tutorial si utilizza il valore predefinito 3600 (1 ora).

Le DBGroups impostazioni DbUser Formato e Consentito non vengono utilizzate da Athena. AutoCreate Non è necessario configurarle.

-

-

Seleziona Salva.

Recupero delle informazioni di configurazione ODBC da Okta

Ora che hai creato l'applicazione Okta, puoi recuperare l'ID dell'applicazione e l'URL dell'host IdP. Ti occorreranno in seguito per configurare ODBC per la connessione ad Athena.

Recupero delle informazioni di configurazione ODBC da Okta

-

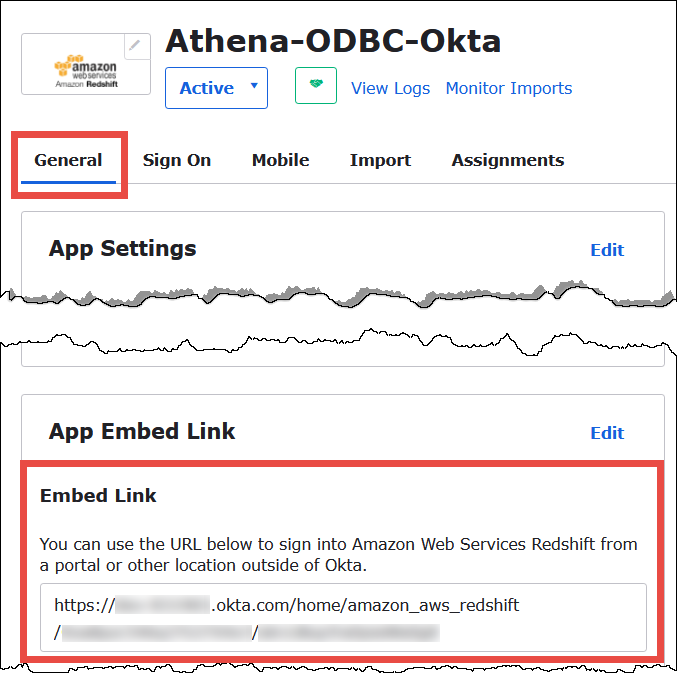

Scegli la scheda General (Generali) dell'applicazione Okta, quindi scorri verso il basso fino alla sezione App Embed Link (Link di incorporamento app).

L'URL dell'Embed Link (Link di incorporamento) si presenta nel formato seguente:

https://trial-1234567.okta.com/home/amazon_aws_redshift/Abc1de2fghi3J45kL678/abc1defghij2klmNo3p4 -

Dall'URL dell'Embed Link (Link di incorporamento), estrai e salva i seguenti elementi:

-

Il primo segmento dopo

https://, fino aokta.comincluso (ad esempio trial-1234567.okta.com). Questo è l'host del tuo IdP. -

Gli ultimi due segmenti dell'URL, inclusa la barra obliqua in mezzo. I segmenti sono due stringhe di 20 caratteri con un mix di numeri e lettere maiuscole e minuscole (ad esempio Abc1de2fghi3J45kL678/abc1defghij2klmNo3p4). Questo è l'ID della tua applicazione.

-

Aggiunta di un utente all'applicazione Okta

Ora puoi aggiungere un utente all'applicazione Okta.

Aggiunta di un utente all'applicazione Okta

-

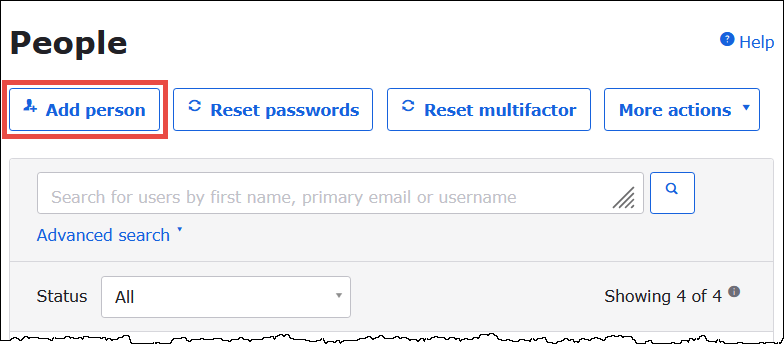

Nel pannello di navigazione a sinistra selezionare Directory e poi Persone.

-

Scegli Add person (Aggiungi persona).

-

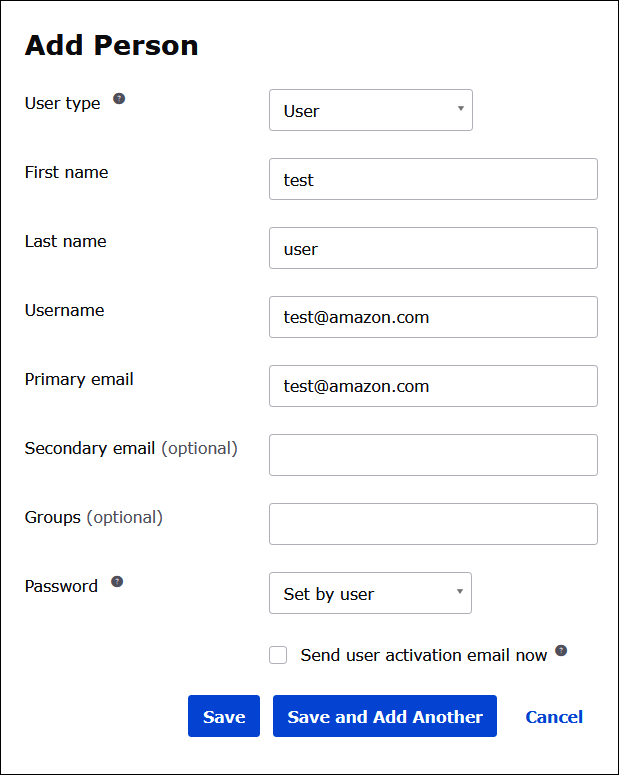

Nella finestra di dialogo Add Person (Aggiungi persona), inserisci le informazioni seguenti.

-

Inserisci i valori per Nome e Cognome. In questo tutorial si utilizza

test user. -

Specifica i valori Username (Nome utente) e Primary email (Indirizzo e-mail principale). In questo tutorial si utilizza

test@amazon.comper entrambi. I requisiti di sicurezza per le password potrebbero variare.

-

-

Seleziona Salva.

Ora puoi assegnare l'utente creato all'applicazione.

Per assegnare l'utente all'applicazione:

-

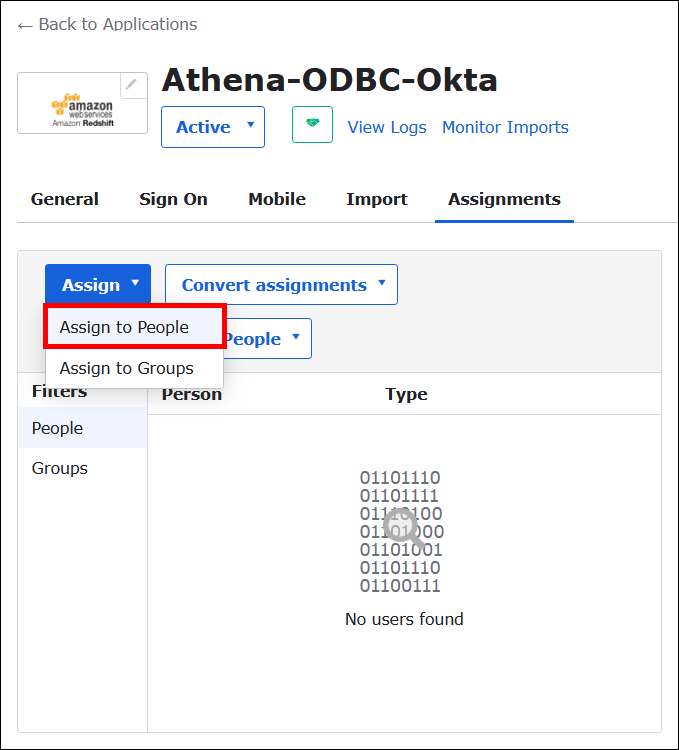

Nel riquadro di navigazione, scegli Applications (Applicazioni) e di nuovo Applications (Applicazioni), quindi scegli il nome dell'applicazione (ad esempio Athena-ODBC-Okta).

-

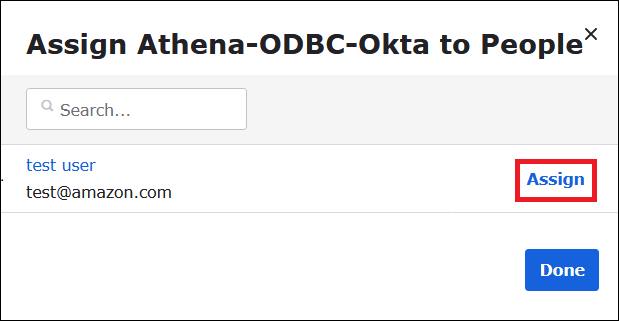

Scegli Assign (Assegna), quindi scegli Assign to People (Assegna a persone).

-

Scegli l'opzione Assign (Assegna) per il tuo utente, quindi scegli Done (Fatto).

-

Quando compare la richiesta, scegli Save and Go Back (Salva e torna indietro). La finestra di dialogo mostra lo stato dell'utente come Assigned (Assegnato).

-

Seleziona Fatto.

-

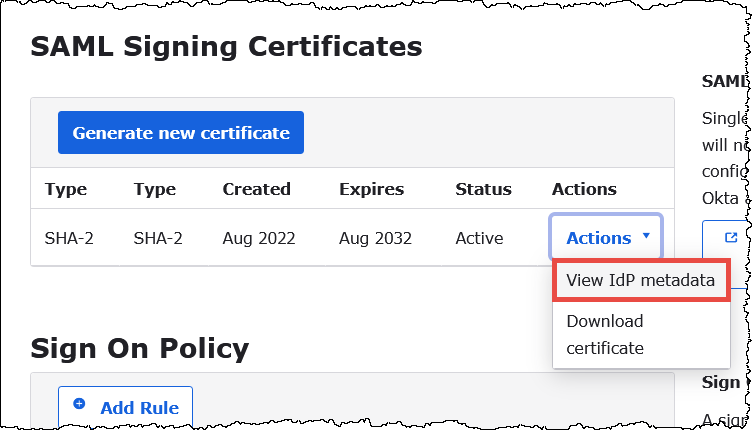

Scegli la scheda Sign On (Accedi).

-

Scorri fino alla sezione SAML Signing Certificates (Certificati di firma SAML).

-

Scegliere Actions (Operazioni).

-

Apri il menu contestuale (tasto destro del mouse), seleziona View IdP metadata (Visualizza metadati IdP), quindi scegli l'opzione browser per salvare il file.

-

Salva il file con l'estensione

.xml.

Crea un provider di identità e un ruolo AWS SAML

Ora sei pronto per caricare il file XML dei metadati sulla console IAM in. AWS Utilizzerai questo file per creare un provider di identità e un ruolo AWS SAML. Utilizza un account amministratore dei servizi AWS per eseguire questi passaggi.

Per creare un provider di identità SAML e un ruolo in AWS

-

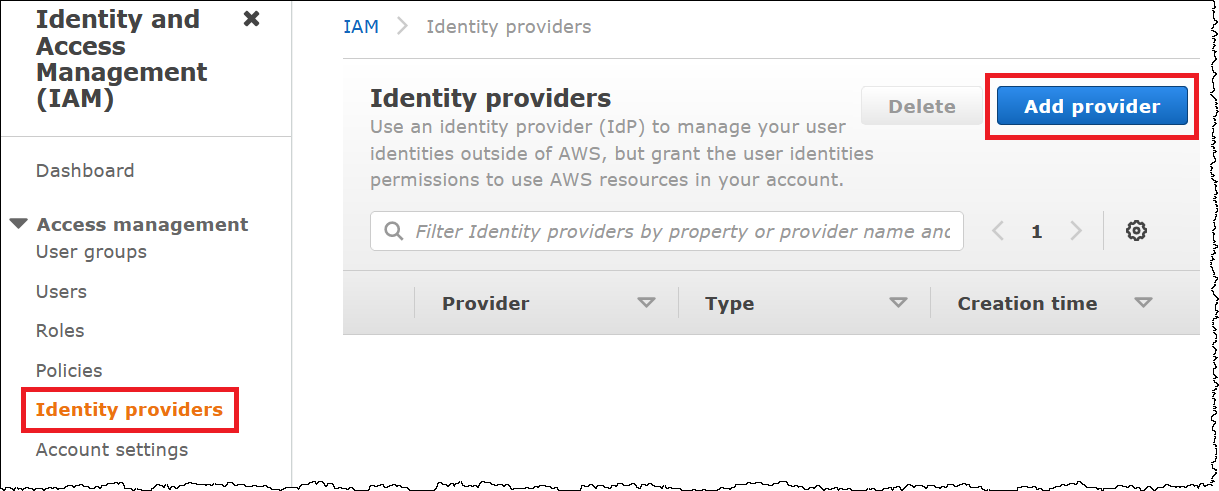

Accedi AWS Management Console e apri la console IAM all'indirizzo https://console.aws.amazon.com/IAM/

. -

Nel riquadro di navigazione, scegli Provider di identità, quindi seleziona Aggiungi provider.

-

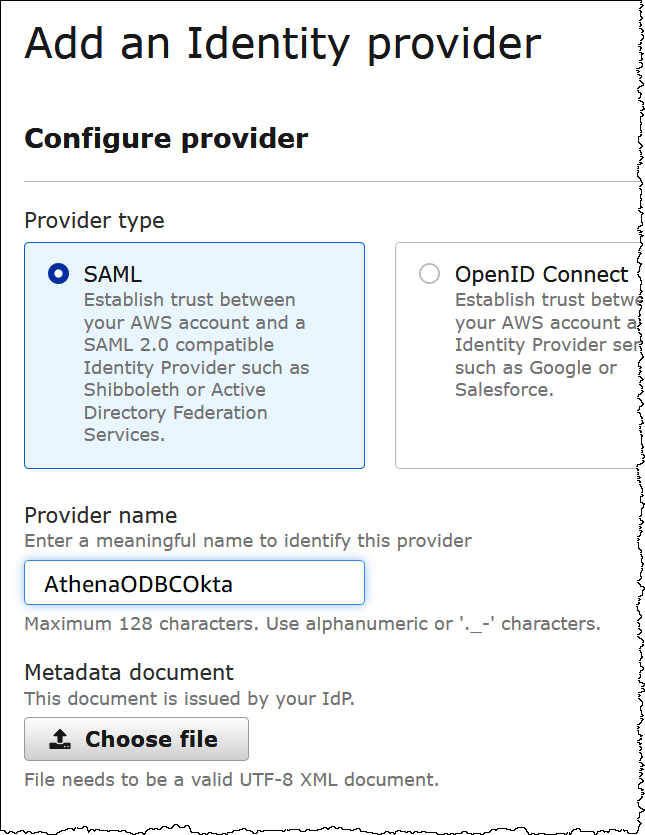

Nella pagina Add an Identity provider (Aggiungi un gestore dell'identità digitale), in Configure provider (Configura gestore) inserisci le seguenti informazioni.

-

Per Tipo di provider, scegliere SAML.

-

Per Provider name (Nome del gestore), inserisci un nome per il gestore (ad esempio,

AthenaODBCOkta). -

Per Documento dei metadati, utilizzare l'opzione Scegli file per caricare il file XML dei metadati del provider di identità (IdP) scaricato.

-

-

Scegli Aggiungi provider.

Creazione di un ruolo IAM per l'accesso ad Athena e Amazon S3

Ora puoi creare un ruolo IAM per l'accesso ad Athena e Amazon S3. Assegnerai questo ruolo al tuo utente. In questo modo, puoi fornire all'utente l'accesso Single Sign-On ad Athena.

Creazione di un ruolo IAM per l'utente

-

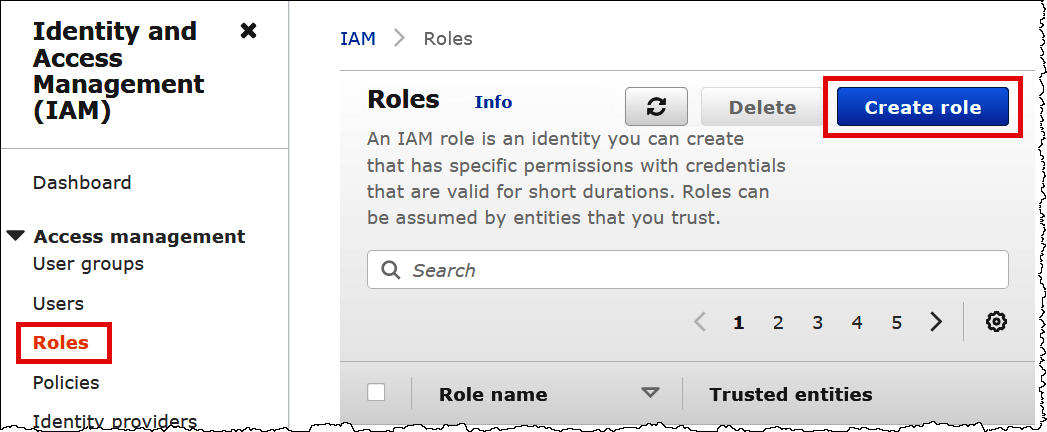

Nel pannello di navigazione della console IAM, scegliere Ruoli e quindi Crea ruolo.

-

Nella pagina Create role (Crea ruolo), scegli le opzioni seguenti:

-

Per Seleziona tipo di entità attendibile, scegliere SAML 2.0 Federation.

-

Per un provider basato su SAML 2.0, scegli il provider di identità SAML che hai creato (ad esempio, Athena). ODBCOkta

-

Seleziona Allow programmatic and AWS Management Console access.

-

-

Scegli Next (Successivo).

-

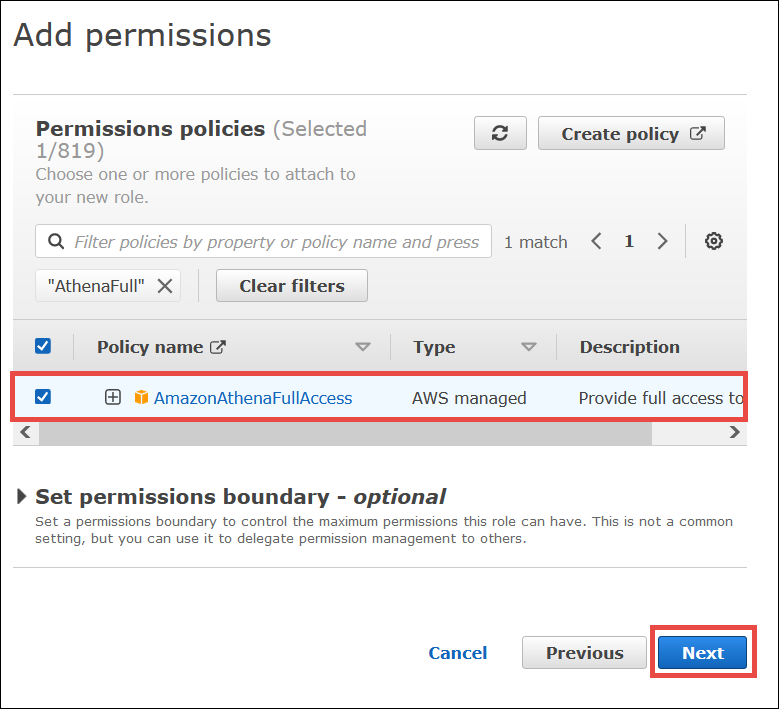

Nella pagina Add Permissions (Aggiungi autorizzazioni), per Filter policies (Filtra le policy), inserisci

AthenaFulle premi INVIO. -

Seleziona la policy gestita

AmazonAthenaFullAccess, quindi scegli Next (Successivo).

-

Nella pagina Name, review and create (Denomina, verifica e crea), in Role name (Nome ruolo) inserisci un nome per il ruolo (ad esempio,

Athena-ODBC-OktaRole), quindi scegli Create role (Crea ruolo).

Configurazione della connessione ODBC di Okta ad Athena

Ora puoi configurare la connessione ODBC di Okta ad Athena utilizzando il programma di origini dei dati ODBC in Windows.

Configurazione della connessione ODBC di Okta ad Athena

-

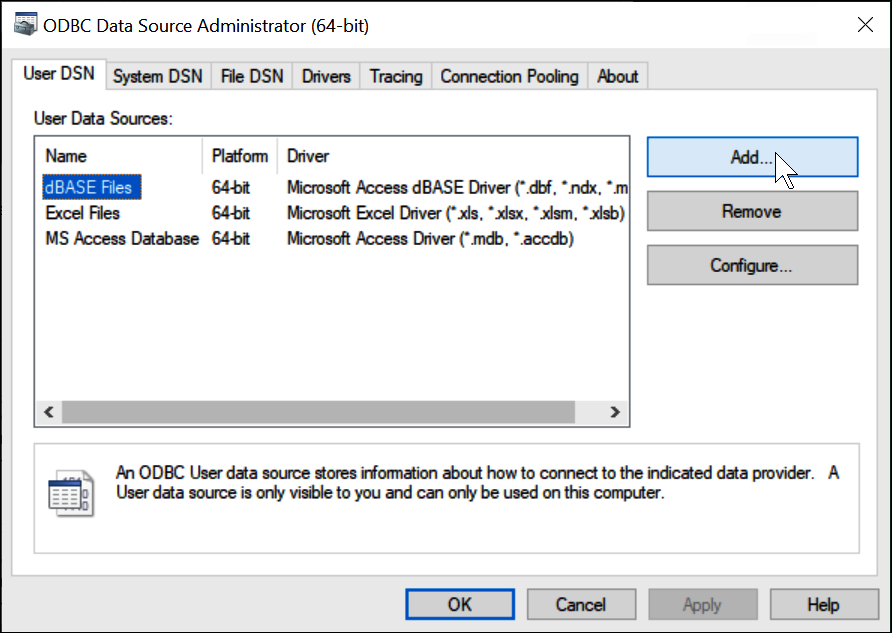

In Windows, avvia il programma ODBC Data Sources (Origini dati ODBC).

-

Nel programma ODBC Data Source Administrator (Amministratore origine dati ODBC), scegli Add (Aggiungi).

-

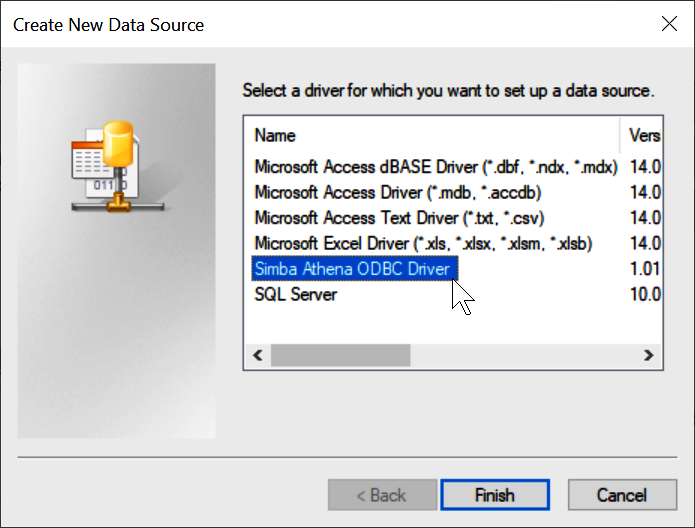

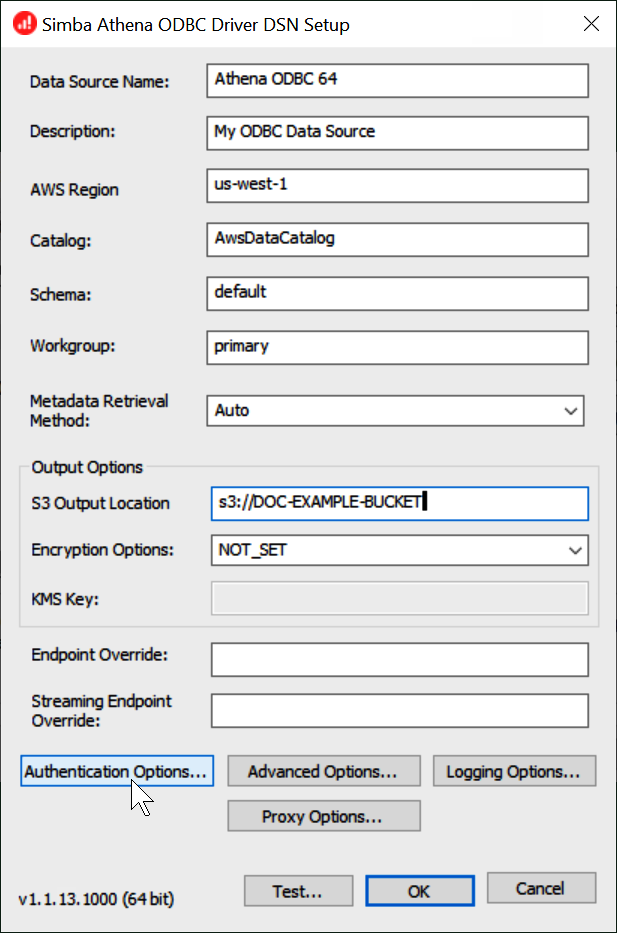

Scegli Simba Athena ODBC Driver (Driver ODBC Simba Athena), quindi scegli Finish (Fine).

-

Nella finestra di dialogo Simba Athena ODBC Driver DSN Setup (Configurazione DSN driver ODBC Simba Athena), inserisci i valori descritti.

-

In Data Source Name (Nome origine dei dati), inserisci un nome per l'origine dati (ad esempio,

Athena ODBC 64). -

In Description (Descrizione), inserisci una breve descrizione per l'origine dati.

-

Per Regione AWS, inserisci Regione AWS quello che stai utilizzando (ad esempio,).

us-west-1 -

Per S3 Output Location (Percorso di output S3), inserisci il percorso di Amazon S3 in cui archiviare l'output.

-

-

Scegli Authentication Options (Opzioni di autenticazione).

-

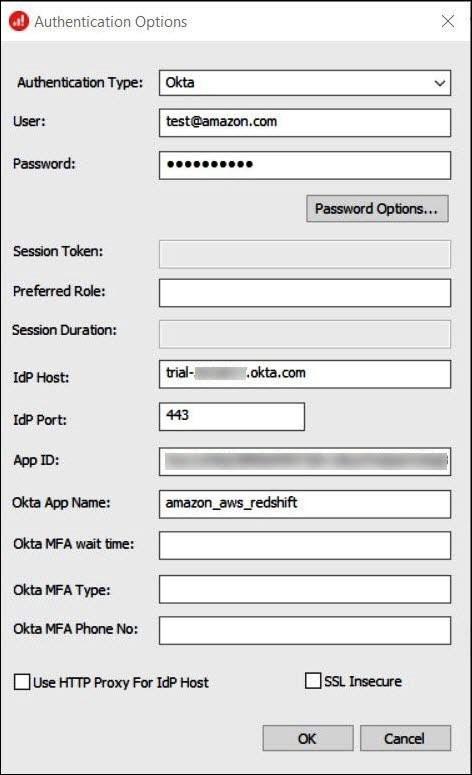

Nella finestra di dialogo Authentication Options (Opzioni di autenticazione), scegli o inserisci i seguenti valori.

-

Per Authentication Type (Tipo di autenticazione), scegli Okta.

-

Per User (Utente), immettere il nome utente Okta.

-

Per Password, immettere la password Okta.

-

In IdP Host (Host IdP), inserisci il valore registrato in precedenza (ad esempio,

trial-1234567.okta.com). -

In IdP Port (Porta IdP), inserisci

443. -

In App ID (ID app), inserisci il valore registrato in precedenza (gli ultimi due segmenti del link di incorporamento Okta).

-

In Okta App Name (Nome app Okta), inserisci

amazon_aws_redshift.

-

-

Scegli OK.

-

Scegli Test per verificare la connessione oppure OK per terminare.