Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Bacini d'utenza di Amazon Cognito

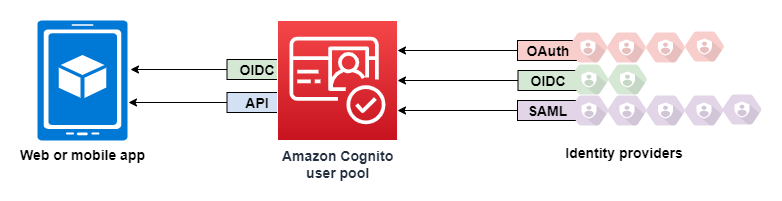

Un pool di utenti Amazon Cognito è una directory utente per l'autenticazione e l'autorizzazione di app web e per dispositivi mobili. Dal punto di vista dell'app, un pool di utenti Amazon Cognito è un gestore dell'identità digitale OpenID Connect (OIDC). Un pool di utenti aggiunge ulteriori livelli di funzionalità per la sicurezza, la federazione delle identità, l'integrazione app e la personalizzazione dell'esperienza utente.

Puoi, ad esempio, verificare che le sessioni degli utenti provengano da fonti attendibili. Puoi combinare la directory Amazon Cognito con un provider di identità esterno. Con il tuo AWS SDK preferito, puoi scegliere il modello di autorizzazione API più adatto alla tua app. Inoltre, puoi aggiungere funzioni AWS Lambda che modificano o riorganizzano il comportamento predefinito di Amazon Cognito.

Argomenti

Best practice di sicurezza per i bacini d'utenza di Amazon Cognito

Accesso al pool di utenti con provider di identità di terze parti

Personalizzazione di flussi di lavoro di bacini d'utenza con trigger Lambda

Accesso alle risorse dopo aver effettuato correttamente l'accesso

Utilizzo delle caratteristiche di sicurezza dei pool di utenti di Amazon Cognito

Endpoint del pool di utenti e riferimento all'accesso gestito

Funzionalità

Di seguito sono riportate le funzionalità dei pool di utenti Amazon Cognito.

Registrazione

I pool di utenti Amazon Cognito dispongono di metodi programmatici, basati sugli utenti e sugli amministratori per aggiungere profili utente al pool di utenti. I pool di utenti Amazon Cognito supportano i seguenti modelli di registrazione. Puoi usare qualsiasi combinazione di questi modelli nell'app.

Importante

Se attivi la registrazione dell'utente nel pool di utenti, chiunque su Internet può effettuare la registrazione a un account e accedere alle tue app. Non abilitare la registrazione self-service nel pool di utenti a meno che non desideri aprire l'app alla registrazione pubblica. Per modificare questa impostazione, aggiorna l'iscrizione in modalità self-service nel menu Registrazione sotto Autenticazione nella console del pool di utenti o aggiorna il valore di in una richiesta o API. AllowAdminCreateUserOnly CreateUserPool UpdateUserPool

Per informazioni sulle funzionalità di sicurezza che puoi configurare nei pool di utenti, consulta Utilizzo delle caratteristiche di sicurezza dei pool di utenti di Amazon Cognito.

-

Gli utenti possono inserire le proprie informazioni nell'app e creare un profilo utente nativo per il pool di utenti. Puoi chiamare operazioni di registrazione delle API per registrare gli utenti nel pool di utenti. Puoi aprire queste operazioni di registrazione a chiunque oppure puoi autorizzarle con un segreto o delle credenziali del client. AWS

-

Puoi reindirizzare gli utenti a un IdP di terze parti che può essere autorizzato a passare le informazioni ad Amazon Cognito. Amazon Cognito elabora i token ID OIDC, i

userInfodati OAuth 2.0 e le asserzioni SAML 2.0 nei profili utente del tuo pool di utenti. Puoi controllare gli attributi che deve ricevere Amazon Cognito in base alle regole di mappatura degli attributi. -

Puoi saltare la registrazione pubblica o federata e creare utenti in base all'origine dati e allo schema. Aggiungi gli utenti direttamente nella console di Amazon Cognito o nell'API. Importa utenti da un file CSV. Esegui una just-in-time AWS Lambda funzione che cerca il tuo nuovo utente in una directory esistente e compila il suo profilo utente con i dati esistenti.

Dopo la registrazione, è possibile aggiungerli ai gruppi elencati da Amazon Cognito nei token di accesso e ID. Puoi anche collegare i gruppi di pool di utenti ai ruoli IAM quando passi il token ID a un pool di identità.

Argomenti correlati

Accesso

Amazon Cognito può essere una directory utente autonoma e gestore dell'identità digitale per l'app. I tuoi utenti possono accedere con pagine di accesso gestite ospitate da Amazon Cognito o con un servizio di autenticazione utente personalizzato tramite l'API dei pool di utenti di Amazon Cognito. Il livello di applicazione alla base del front-end personalizzato può autorizzare le richieste sul back-end con uno qualsiasi dei diversi metodi per confermare le richieste legittime.

Gli utenti possono configurare e firmare con nomi utente e password, password monouso e password monouso per e-mail e SMS. Puoi offrire l'accesso consolidato con directory utente esterne, l'autenticazione a più fattori (MFA) dopo l'accesso, l'attendibilità dei dispositivi ricordati e i flussi di autenticazione personalizzati progettati da te.

Per accedere agli utenti con una directory esterna, facoltativamente combinata con la directory utente integrata in Amazon Cognito, puoi aggiungere le seguenti integrazioni.

-

Accedi e importa i dati degli utenti dei clienti con l'accesso social 2.0. OAuth Amazon Cognito supporta l'accesso con Google, Facebook, Amazon e Apple fino alla versione 2.0. OAuth

-

Accedi e importa i dati degli utenti aziendali e scolastici con l'accesso SAML e OIDC. Puoi anche configurare Amazon Cognito per accettare richieste da qualsiasi gestore dell'identità digitale SAML o OpenID Connect (OIDC).

-

Collega i profili utente esterni ai profili utente nativi. Un utente collegato può accedere con un'identità utente di terze parti e ricevere l'accesso assegnato a un utente nella directory integrata.

Argomenti correlati

Machine-to-machine autorizzazione

Alcune sessioni non sono un' human-to-machineinterazione. Potrebbe essere necessario un account di servizio in grado di autorizzare una richiesta a un'API tramite un processo automatico. Per generare token di accesso per l' machine-to-machineautorizzazione con ambiti OAuth 2.0, puoi aggiungere un client di app che genera concessioni di credenziali client.

Argomenti correlati

Login gestito

Se non desideri creare un'interfaccia utente, puoi presentare agli utenti pagine di accesso gestite personalizzate. L'accesso gestito è un insieme di pagine Web per la registrazione, l'accesso, l'autenticazione a più fattori (MFA) e la reimpostazione della password. Puoi aggiungere l'accesso gestito al tuo dominio esistente o utilizzare un identificatore di prefisso in un sottodominio. AWS

Argomenti correlati

Sicurezza

Gli utenti locali possono fornire un fattore di autenticazione aggiuntivo con un codice da un messaggio SMS o e-mail o un'app che genera codici di autenticazione a più fattori (MFA). Puoi creare meccanismi per configurare ed elaborare la MFA nella tua applicazione oppure puoi lasciare che sia l'accesso gestito a gestirla. I pool di utenti Amazon Cognito possono ignorare l'autenticazione MFA quando gli utenti accedono da dispositivi affidabili.

Se inizialmente non desideri richiedere l'autenticazione MFA agli utenti, puoi richiederla in modo condizionale. Con l'autenticazione adattiva, Amazon Cognito è in grado di rilevare potenziali attività dannose e richiedere all'utente di configurare la MFA o bloccare l'accesso.

Se il traffico di rete verso il tuo pool di utenti potrebbe essere dannoso, puoi monitorarlo e intervenire sul web. AWS WAF ACLs

Argomenti correlati

Esperienza utente personalizzata

Nella maggior parte delle fasi di registrazione, accesso o aggiornamento profilo di un utente, puoi personalizzare il modo in cui Amazon Cognito gestisce la richiesta. Con i trigger Lambda, puoi modificare un token ID o rifiutare una richiesta di iscrizione in base a condizioni personalizzate. Puoi creare un flusso di autenticazione personalizzato.

Puoi caricare CSS e loghi personalizzati per dare all'accesso gestito un aspetto familiare agli utenti.

Argomenti correlati

Monitoraggio e analisi

I pool di utenti di Amazon Cognito registrano le richieste API, incluse le richieste di accesso gestito, su. AWS CloudTrail Puoi rivedere le metriche delle prestazioni in Amazon CloudWatch Logs, inviare log personalizzati con trigger CloudWatch Lambda, monitorare la consegna di e-mail e messaggi SMS e monitorare il volume delle richieste API nella console Service Quotas.

Con il piano di funzionalità Plus, puoi monitorare i tentativi di autenticazione degli utenti alla ricerca di indicatori di compromesso con la tecnologia di apprendimento automatico e correggere immediatamente i rischi. Queste funzionalità di sicurezza avanzate registrano anche l'attività degli utenti nel tuo pool di utenti e, facoltativamente, su Amazon S3 CloudWatch , Logs o Amazon Data Firehose.

Puoi anche registrare i dati del dispositivo e della sessione dalle richieste API in una campagna Amazon Pinpoint. Con Amazon Pinpoint, puoi inviare notifiche push dall'app in base all'analisi dell'attività degli utenti.

Argomenti correlati

Integrazione dei pool di identità di Amazon Cognito

L'altra metà di Amazon Cognito è costituita da pool di identità. I pool di identità forniscono credenziali che autorizzano e monitorano le richieste API inviate dai Servizi AWS tuoi utenti, ad esempio ad Amazon DynamoDB o Amazon S3. Puoi creare policy di accesso basate sull'identità che proteggono i dati in base alla classificazione degli utenti nel pool di utenti. I pool di identità possono anche accettare token e asserzioni SAML 2.0 da un'ampia gamma di provider di identità, a prescindere dall'autenticazione del pool di utenti.