Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Fase 1: Preparazione del dominio di AD autogestito

In primo luogo, è necessario completare varie fasi preliminari sul tuo dominio autogestito (on-premise).

Configurazione del firewall gestito autogestito

È necessario configurare il firewall autogestito in modo che le seguenti porte siano aperte a tutte CIDRs le sottoreti utilizzate dal VPC che contiene Managed Microsoft AD. AWS In questo tutorial, consentiamo il traffico in entrata e in uscita da 10.0.0.0/16 (il blocco CIDR del VPC del nostro Managed AWS Microsoft AD) sulle seguenti porte:

-

TCP/UDP 53 - DNS

-

TCP/UDP 88 - autenticazione Kerberos

-

TCP/UDP 389 - Lightweight Directory Access Protocol (LDAP)

-

TCP 445 - Server Message Block (SMB)

-

TCP 9389 - Active Directory Web Services (ADWS) (opzionale: questa porta deve essere aperta se si desidera utilizzare il nome NetBIOS anziché il nome di dominio completo per l'autenticazione con applicazioni come AWS Amazon o Amazon.) WorkDocs QuickSight

Nota

SMBv1 non è più supportato.

Queste sono le porte minime necessarie per connettere il VPC alla directory autogestita. La propria configurazione specifica potrebbe richiedere l'apertura di porte aggiuntive.

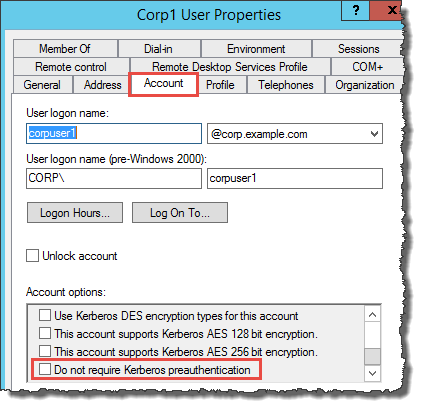

Assicurarsi che la preautenticazione di Kerberos sia abilitata

La preautenticazione di Kerberos deve essere abilitata per gli account utente in entrambe le directory. Questa è l'impostazione predefinita, ma controlliamo le proprietà di qualsiasi utente causale per assicurarci che non siano state apportate modifiche.

Per visualizzare le impostazioni Kerberos dell'utente

-

Sul controller di dominio gestito dal cliente, apri Server Manager.

-

Nel menu Tools (Strumenti), scegli Active Directory Users and Computers (Strumento Users and Computers (Utenti e computer) di Active Directory).

-

Scegli la cartella Users (Utenti) e apri il menu contestuale (clic sul tasto destro). Seleziona un account utente casuale elencato nel riquadro di destra. Scegli Properties (Proprietà).

-

Seleziona la scheda Account. Nell'elenco Account options (Opzioni account), scorri verso il basso e assicurati che Do not require Kerberos preauthentication (Non richiedere la preautenticazione Kerberos) non sia selezionato.

Configurazione dei server d'inoltro condizionale DNS per il dominio autogestito

È necessario configurare i server d'inoltro condizionale DNS su ciascun dominio. Prima di eseguire questa operazione sul tuo dominio autogestito, riceverai alcune informazioni sul tuo AWS Managed Microsoft AD.

Configurazione dei server d'inoltro condizionale sul dominio autogestito

-

Accedi a AWS Management Console e apri la AWS Directory Service console

. -

Nel riquadro di navigazione seleziona Directories (Directory).

-

Scegli l'ID della directory del tuo AWS Managed Microsoft AD.

-

Nella pagina Details (Dettagli), prendi nota dei valori in Directory name (Nome directory) e in DNS address (Indirizzo DNS) della tua directory.

-

Ora torna al controller di dominio autogestito. Aprire Server Manager.

-

Nel menu Tools (Strumenti), seleziona DNS.

-

Nella struttura della console, espandi il server DNS del dominio per il quale configuri il trust. Il nostro server è WIN-5V70 CN7 VJ0.corp.example.com.

-

Nella struttura della console, scegli Conditional Forwarders (Serve d'inoltro condizionale).

-

Nel menu Action (Operazione), scegli New conditional forwarder (Nuovo server d'inoltro condizionale).

-

Nel dominio DNS, digita il nome di dominio completo (FQDN) del tuo Managed AWS Microsoft AD, come indicato in precedenza. In questo esempio, il nome di dominio completo è AD.example.com. MyManaged

-

Scegli gli indirizzi IP dei server primari e digita gli indirizzi DNS della directory AWS Managed Microsoft AD, che hai annotato in precedenza. In questo esempio, sono: 10.0.10.246, 10.0.20.121

Dopo aver inserito l'indirizzo DNS, potresti ricevere un errore "timeout" o "unable to resolve" ("impossibile risolvere"). In genere, puoi ignorare questi errori.

-

Seleziona Store this conditional forwarder in Active Directory, and replicate it as follows (Memorizza questo server d'inoltro condizionale in Active Directory e replicalo come segue).

-

Seleziona All DNS servers in this domain (Tutti i server DNS in questo dominio), quindi seleziona OK.

Fase successiva

Fase 2: preparazione di Microsoft AD gestito da AWS