Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Utilizzo di SSL con AWS Database Migration Service

È possibile crittografare le connessioni per gli endpoint di origine e di destinazione utilizzando il protocollo Secure Sockets Layer (SSL). A tale scopo, puoi utilizzare la console di AWS DMS gestione o l' AWS DMS API per assegnare un certificato a un endpoint. Puoi anche utilizzare la AWS DMS console per gestire i tuoi certificati.

Non tutti i database utilizzano SSL allo stesso modo. L'edizione compatibile con MySQL di Amazon Aurora usa il nome del server, l'endpoint dell'istanza primaria nel cluster, come endpoint per SSL. Un endpoint Amazon Redshift utilizza già una connessione SSL e non richiede la configurazione di tale connessione da parte di AWS DMS. Un endpoint Oracle richiede altri passaggi; per ulteriori informazioni, consulta Supporto SSL per un endpoint Oracle.

Argomenti

Per stabilire una connessione sicura, fornisci il certificato radice o la catena di certificati CA intermedi che conduce alla radice (come pacchetto di certificati) utilizzata per firmare il certificato SSL del server sull'endpoint. I certificati vengono accettati solo come file X509 in formato PEM. Quando si importa un certificato, si riceve un Amazon Resource Name (ARN) da utilizzare per specificare quel certificato per un endpoint. Se si utilizza Amazon RDS, è possibile scaricare l'autorità di certificazione (CA) root e il bundle di certificati forniti nel file rds-combined-ca-bundle.pem ospitato da Amazon RDS. Per ulteriori informazioni sul download di questo file, consulta Using SSL/TLS to encrypt a connection to a DB nella Amazon RDS User Guide.

È possibile scegliere tra diverse modalità SSL per l'utilizzo della verifica del certificato SSL.

-

Nessuno: la connessione non è crittografata. Questa opzione non è sicura, ma richiede un overhead minore.

-

Richiedi: la connessione è crittografata tramite SSL (TLS) ma non viene effettuata alcuna verifica CA. Questa opzione è più sicura e richiede un overhead maggiore.

-

Verifica CA: la connessione è crittografata. Questa opzione è più sicura e richiede un overhead maggiore. Questa opzione verifica il certificato del server.

-

Verifica completa: la connessione è crittografata. Questa opzione è più sicura e richiede un overhead maggiore. Questa opzione verifica il certificato del server e verifica che il nome host del server corrisponda all'attributo del nome host del certificato.

Non tutte le modalità SSL sono adatte a tutti gli endpoint del database. La tabella seguente mostra quali modalità SSL sono supportate per ogni motore di database.

|

Motore database |

nessuno |

require |

verify-ca |

verify-full |

|---|---|---|---|---|

|

MySQL/MariaDB/AmazonAurora MySQL |

Predefinita | Non supportato | Supportato | Supportato |

|

Microsoft SQL Server |

Predefinita | Supportato | Non supportato | Supportata |

|

PostgreSQL |

Predefinita | Supportato | Supportato | Supportato |

|

Amazon Redshift |

Predefinita | SSL non abilitato | SSL non abilitato | SSL non abilitato |

|

Oracle |

Predefinita | Non supportato | Supportata | Non supportato |

|

SAP ASE |

Predefinita | SSL non abilitato | SSL non abilitato | Supportato |

|

MongoDB |

Predefinita | Supportato | Non supportato | Supportata |

|

Db2 LUW |

Predefinita | Non supportato | Supportata | Non supportato |

|

Db2 per z/OS |

Predefinita | Non supportato | Supportata | Non supportato |

Nota

L'opzione Modalità SSL della console DMS o dell'API non si applica ad alcuni servizi di flusso di dati e NoSQL, come Kinesis e DynamoDB. Tali servizi sono sicuri per impostazione predefinita, quindi DMS mostra che la modalità SSL non è impostata (Modalità SSL=Nessuno). Per utilizzare SSL non è necessario eseguire alcuna configurazione aggiuntiva per l'endpoint. Ad esempio, l'utilizzo di Kinesis come endpoint di destinazione è sicuro per impostazione predefinita. Tutte le chiamate API a Kinesis utilizzano SSL, quindi non è necessaria un'opzione SSL aggiuntiva nell'endpoint DMS. È possibile inserire dati e recuperarli in modo sicuro tramite gli endpoint SSL utilizzando il protocollo HTTPS, usato da DMS per impostazione predefinita per la connessione a un flusso di dati Kinesis.

Limiti per l'utilizzo di SSL con AWS DMS

Di seguito sono riportate le limitazioni relative all'uso di SSL con: AWS DMS

-

Le connessioni SSL agli endpoint di destinazione di Amazon Redshift non sono supportate. AWS DMS utilizza un bucket Amazon S3 per trasferire dati al database Amazon Redshift. Questa trasmissione è crittografata da Amazon Redshift per impostazione predefinita.

-

Possono verificarsi timeout SQL durante l'esecuzione di attività Change Data Capture (CDC) con gli endpoint Oracle abilitati per SSL. Se riscontri questo problema, per cui i contatori CDC non riflettono i numeri attesi, imposta il parametro

MinimumTransactionSizenella sezioneChangeProcessingTuningdelle impostazioni delle attività su un valore più basso. Puoi iniziare con un valore minimo di 100. Per ulteriori informazioni sul parametroMinimumTransactionSize, vedi Impostazioni di ottimizzazione dell'elaborazione delle modifiche. -

I certificati possono essere importati solo nei formati .pem e .sso (wallet Oracle).

-

In alcuni casi, il certificato SSL del server può essere firmato da un'autorità di certificazione intermedia (CA). In tal caso, verifica che l'intera catena di certificati che porta dalla CA intermedia fino alla CA root venga importata come un singolo file .pem.

-

Se utilizzi certificati autofirmati sul tuo server, scegli require come modalità SSL. La modalità SSL require ritiene implicitamente attendibile il certificato SSL del server e non tenta di convalidare che il certificato è stato firmato da una CA.

-

AWS DMS non supporta la versione TLS 1.3 per MySQL MariaDb ed endpoint.

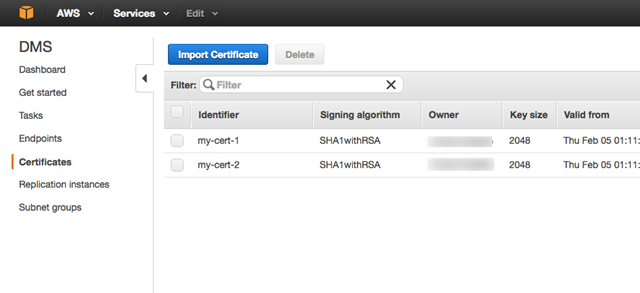

Gestione dei certificati

Puoi utilizzare la console DMS per visualizzare e gestire i certificati SSL. La console DMS può essere utilizzata anche per importare i certificati.

Abilitazione di SSL per un endpoint compatibile con MySQL, PostgreSQL o SQL Server

È possibile aggiungere una connessione SSL a un endpoint appena creato o a un endpoint esistente.

Per creare un AWS DMS endpoint con SSL

-

Se hai effettuato l'accesso come utente AWS Identity and Access Management (IAM), assicurati di disporre delle autorizzazioni di accesso appropriate. AWS DMS Per ulteriori informazioni sulle autorizzazioni necessarie per la migrazione del database, consulta Autorizzazioni IAM necessarie per utilizzare AWS DMS.

-

Nel riquadro di navigazione, scegliere Certificates (Certificati).

-

Scegliere Import Certificate (Importa certificato).

-

Caricare il certificato da utilizzare per la crittografia della connessione a un endpoint.

Nota

Puoi anche caricare un certificato utilizzando la AWS DMS console quando crei o modifichi un endpoint selezionando Aggiungi nuovo certificato CA nella pagina Crea endpoint del database.

Per Aurora Serverless come destinazione, ottieni il certificato indicato in Utilizzo con TLS/SSL Aurora Serverless.

-

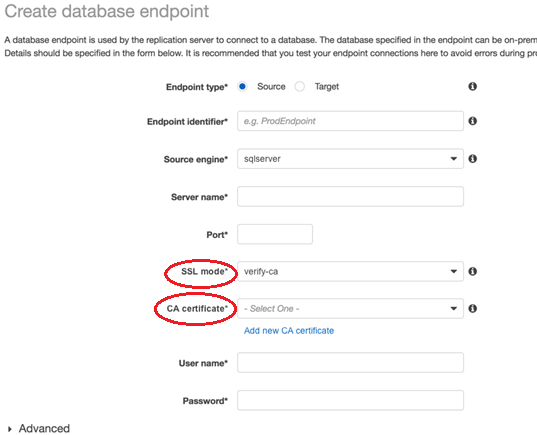

Creare un endpoint come descritto in Fase 2: specificazione degli endpoint di origine e di destinazione

Per modificare un endpoint esistente AWS DMS per utilizzare SSL

-

Se hai eseguito l'accesso come utente IAM, verifica di disporre delle autorizzazioni appropriate per accedere a AWS DMS. Per ulteriori informazioni sulle autorizzazioni necessarie per la migrazione del database, consulta Autorizzazioni IAM necessarie per utilizzare AWS DMS.

-

Nel riquadro di navigazione, scegliere Certificates (Certificati).

-

Scegliere Import Certificate (Importa certificato).

-

Caricare il certificato da utilizzare per la crittografia della connessione a un endpoint.

Nota

Puoi anche caricare un certificato utilizzando la AWS DMS console quando crei o modifichi un endpoint selezionando Aggiungi nuovo certificato CA nella pagina Crea endpoint del database.

-

Nel riquadro di navigazione, scegliere Endpoints (Endpoint), selezionare l'endpoint modificare, quindi scegliere Modify (Modifica).

-

Scegliere un valore per SSL mode (Modalità SSL).

Se si sceglie la modalità verify-ca o verify-full, specificare il certificato che si desidera utilizzare per certificato emesso da una CA, come illustrato di seguito.

-

Scegli Modifica.

-

Quando l'endpoint è stato modificato, scegliere l'endpoint e scegliere Test connection (Testa la connessione) per verificare che la connessione SSL funzioni.

Dopo aver creato gli endpoint di origine e di destinazione, creare un'attività che utilizza questi endpoint. Per ulteriori informazioni sulla creazione di un'attività, consulta Fase 3: creazione di un'attività e migrazione dei dati.