Aiutaci a migliorare questa pagina

Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Per contribuire a questa guida per l'utente, scegli il GitHub link Modifica questa pagina nel riquadro destro di ogni pagina.

Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Distribuisci i pod in sottoreti alternative con reti personalizzate

Si applica a: nodi Linux IPv4 Fargate, nodi Linux con istanze Amazon EC2

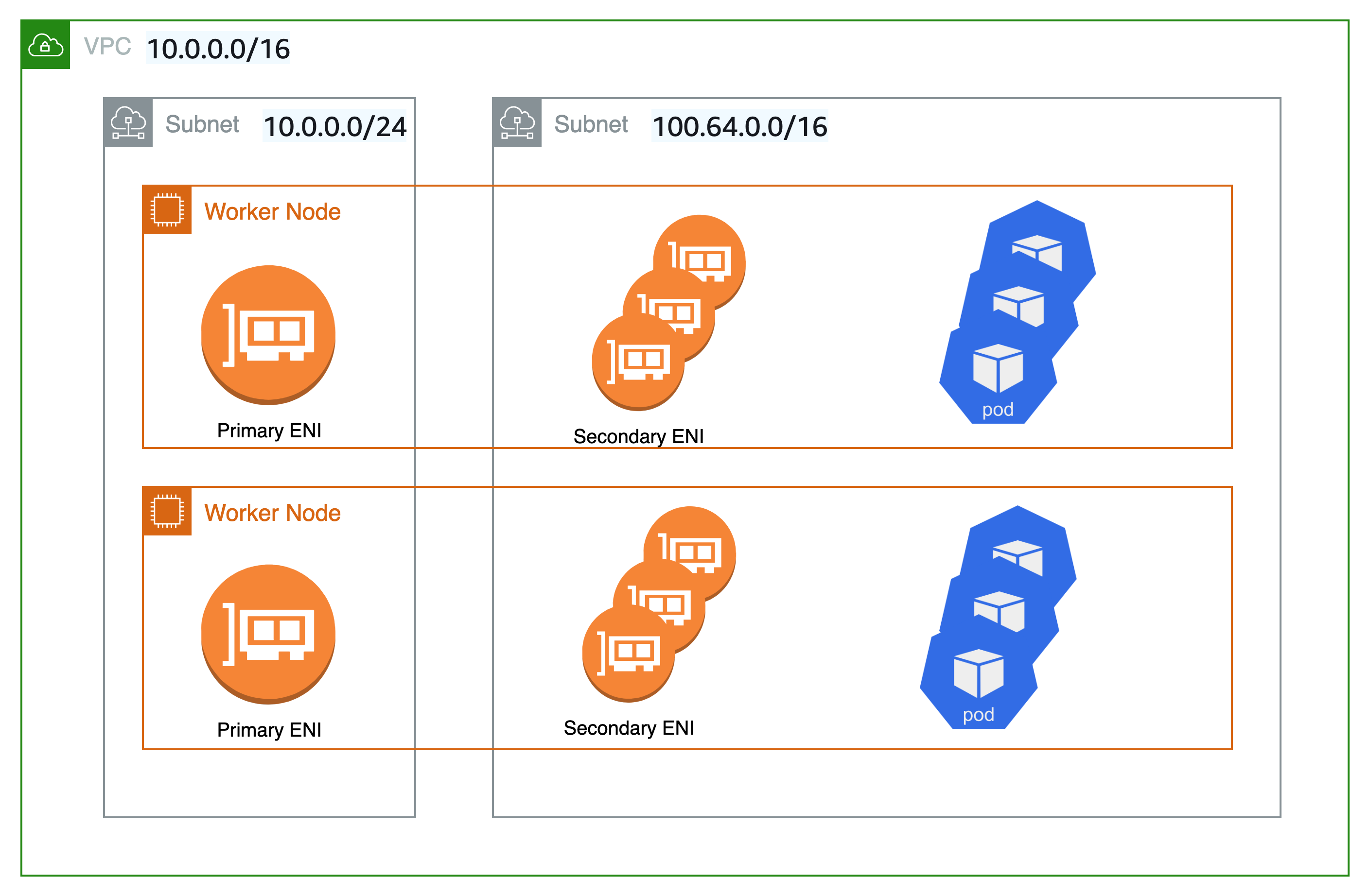

Per impostazione predefinita, quando il plug-in Amazon VPC CNI per Kubernetes crea interfacce di rete elastiche secondarie (interfacce di rete) per il tuo EC2 nodo Amazon, le crea nella stessa sottorete dell'interfaccia di rete principale del nodo. Inoltre, associa all'interfaccia di rete secondaria gli stessi gruppi di sicurezza associati a quella primaria. È possibile far sì che il plugin crei interfacce di rete secondarie in una sottorete diversa o associ gruppi di sicurezza diversi alle interfacce di rete secondarie, o entrambe le cose, in base a uno dei motivi riportati di seguito:

-

Nella sottorete in cui si trova l'interfaccia di

IPv4rete principale è disponibile un numero limitato di indirizzi. Ciò potrebbe limitare il numero di Pod che è possibile creare nella sottorete. Utilizzando una sottorete diversa per le interfacce di rete secondarie, è possibile aumentare il numero diIPv4indirizzi disponibili per i Pod. -

Per motivi di sicurezza, i tuoi Pod potrebbero dover utilizzare una sottorete o gruppi di sicurezza diversi rispetto all'interfaccia di rete principale del nodo.

-

I nodi sono configurati in sottoreti pubbliche e desideri posizionare i Pod in sottoreti private. La tabella di instradamento associata a una sottorete pubblica include un percorso a un gateway Internet. La tabella di routing associata a una sottorete privata non include una route verso un gateway Internet.

Suggerimento

Puoi anche aggiungere una sottorete nuova o esistente direttamente al tuo cluster Amazon EKS, senza utilizzare reti personalizzate. Per ulteriori informazioni, consulta Aggiungi una sottorete VPC esistente a un cluster Amazon EKS dalla console di gestione.

Considerazioni

Di seguito sono riportate alcune considerazioni sull'utilizzo della funzionalità.

-

Con la rete personalizzata abilitata, ai Pod non viene assegnato alcun indirizzo IP assegnato all'interfaccia di rete principale. Ai Pod vengono assegnati solo gli indirizzi IP delle interfacce di rete secondarie.

-

Se il cluster utilizza la

IPv6famiglia, non è possibile utilizzare reti personalizzate. -

Se si prevede di utilizzare una rete personalizzata esclusivamente per ridurre l'esaurimento dell'indirizzo

IPv4, è invece possibile creare un cluster tramite la famigliaIPv6. Per ulteriori informazioni, consulta Scopri IPv6 gli indirizzi di cluster, pod e servizi. -

Anche se i Pod distribuiti nelle sottoreti specificate per le interfacce di rete secondarie possono utilizzare sottoreti e gruppi di sicurezza diversi rispetto all'interfaccia di rete principale del nodo, le sottoreti e i gruppi di sicurezza devono trovarsi nello stesso VPC del nodo.

-

Per Fargate, le sottoreti sono controllate tramite il profilo Fargate. Per ulteriori informazioni, consulta Definisci quali Pod utilizzano AWS Fargate al momento del lancio.