Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Esempio: avvio di un'applicazione Elastic Beanstalk in un VPC con host bastione

Questa sezione spiega come implementare un'applicazione Elastic Beanstalk all'interno di un VPC utilizzando un host bastion e perché implementare questa topologia.

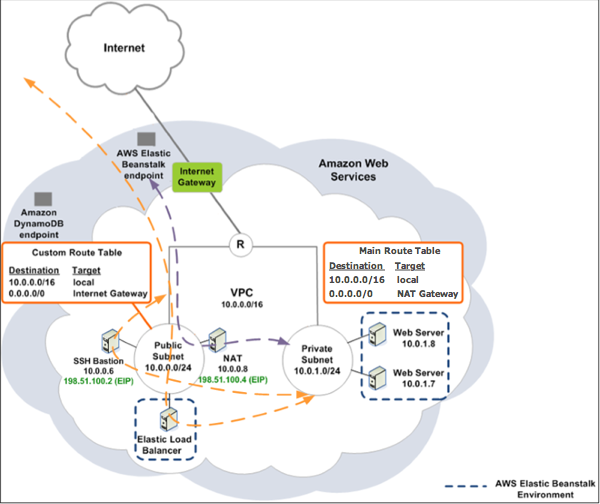

Se le tue EC2 istanze Amazon si trovano all'interno di una sottorete privata, non potrai connetterti ad esse da remoto. Per connetterti alle tue istanze, puoi configurare gli host bastione nella sottorete pubblica in modo che fungano da proxy. Ad esempio, puoi configurare le unità di inoltro alla porta SSH o i gateway RDP nella sottorete pubblica per fungere da proxy per il traffico verso i server del database dalla tua rete. Questa sezione fornisce un esempio di come creare un VPC con una sottorete privata e pubblica. Le istanze si trovano all'interno della sottorete privata, mentre l'host bastione, il gateway NAT e il sistema di bilanciamento del carico si trovano all'interno della sottorete pubblica. L'infrastruttura si presenta in maniera analoga al diagramma riportato di seguito.

Per distribuire un'applicazione Elastic Beanstalk all'interno di un VPC utilizzando un host bastione, completa le fasi descritte nelle sottosezioni seguenti.

Fasi

Creazione di un VPC con una sottorete pubblica e privata

Completa tutte le procedure descritte in VPC pubblico/privato. Quando distribuisci l'applicazione, devi specificare una coppia di EC2 chiavi Amazon per le istanze in modo da poterti connettere in remoto. Per ulteriori informazioni su come specificare la coppia di chiavi dell'istanza, consulta Le EC2 istanze Amazon per il tuo ambiente Elastic Beanstalk.

Creazione e configurazione del gruppo di sicurezza host bastione

Crea un gruppo di sicurezza per l'host bastion e aggiungi regole che consentano il traffico SSH in entrata da Internet e il traffico SSH in uscita verso la sottorete privata che contiene le istanze Amazon. EC2

Per creare il gruppo di sicurezza dell'host bastione

Apri la console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

Fare clic su Security Groups (Gruppi di sicurezza) nel pannello di navigazione.

-

Scegli Crea gruppo di sicurezza.

-

Nella finestra di dialogo Create Security Group (Crea gruppo di sicurezza) inserire le seguenti informazioni, quindi selezionare Yes, Create (Sì, crea).

- Name tag (Tag nome) (opzionale)

-

Inserire un tag nome per il gruppo di sicurezza.

- Group name (Nome gruppo)

-

Inserire il nome del gruppo di sicurezza.

- Descrizione

-

Inserire una descrizione per il gruppo di sicurezza.

- VPC

-

Seleziona il tuo VPC.

Il gruppo di sicurezza viene creato e incluso nella pagina Security Groups (Gruppi di sicurezza). Ricorda che il gruppo presenta un ID, ad esempio

sg-xxxxxxxx. Potrebbe essere necessario attivare la visualizzazione della colonna Group ID (ID gruppo) facendo clic su Show/Hide (Mostra/nascondi) nell'angolo superiore destro della pagina.

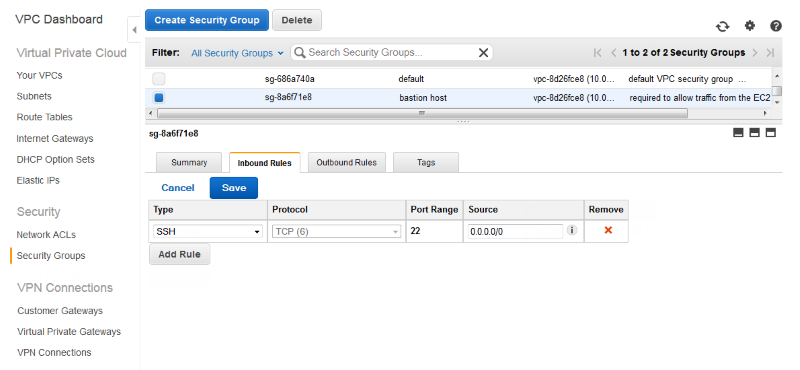

Per configurare il gruppo di sicurezza dell'host bastione

-

Nell'elenco dei gruppi di sicurezza, selezionare la casella del gruppo di sicurezza appena creato per l'host bastione.

-

Nella scheda Inbound Rules (Regole in entrata), selezionare Edit (Modifica).

-

Se necessario, selezionare Add another rule (Aggiungi un'altra regola).

-

Se l'host bastione è un'istanza Linux, in Type (Tipo), selezionare SSH.

Se l'host bastione è un'istanza Windows, in Type (Tipo), selezionare RDP.

-

Inserire l'intervallo CIDR dell'origine desiderata nel campo Source (Origine), quindi selezionare Save (Salva).

-

Nella scheda Outbound Rules (Regole in uscita), selezionare Edit (Modifica).

-

Se necessario, selezionare Add another rule (Aggiungi un'altra regola).

-

In Type (Tipo), selezionare il tipo specificato per la regola in entrata.

-

Nel campo Source (Origine), immettere l'intervallo CIDR della sottorete degli host nella sottorete privata del VPC.

Per trovarlo:

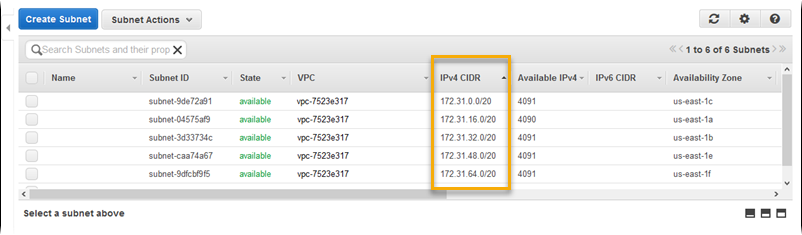

Apri la console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

Nel pannello di navigazione, scegli Subnets (Sottoreti).

-

Annota il valore in IPv4 CIDR per ogni zona di disponibilità in cui hai host verso i quali desideri che l'host bastion effettui il bridge.

Nota

Se sono disponibili host in più zone di disponibilità, crea una regola in uscita per ognuna di esse.

-

Seleziona Salva.

Aggiornamento del gruppo di sicurezza delle istanze

Per impostazione predefinita, il gruppo di sicurezza creato per le istanze non consente il traffico in entrata. Mentre Elastic Beanstalk si occupa di modificare il gruppo predefinito per le istanze per consentire il traffico SSH, il tuo compito è modificare il gruppo di sicurezza dell'istanza personalizzato per consentire il traffico RDP, se utilizzi istanze Windows.

Per aggiornare il gruppo di sicurezza delle istanze per RDP

-

Nell'elenco dei gruppi di sicurezza, selezionare la casella per il gruppo di sicurezza delle istanze.

-

Nella scheda Inbound (In entrata), selezionare Edito (Modifica).

-

Se necessario, selezionare Add another rule (Aggiungi un'altra regola).

-

Inserire i valori seguenti, quindi selezionare Save (Salva).

- Tipo

-

RDP - Protocollo

-

TCP - Port Range (Intervallo porte)

-

3389 - Origine

-

Inserire l'ID del gruppo di sicurezza dell'host bastione (ad esempio,

sg-8a6f71e8), quindi scegliere Save (Salva).

Creazione di un host bastione

Per creare un bastion host, lanci un' EC2 istanza Amazon nella tua sottorete pubblica che fungerà da host bastion.

Per ulteriori informazioni sulla configurazione di un bastion host per istanze Windows nella sottorete privata, consulta Controllo dell'accesso di rete alle EC2

Per ulteriori informazioni sulla configurazione di un host bastione per le istanze Linux in una sottorete privata, consulta la pagina relativa alla connessione sicura alle istanze Linux in esecuzione in un VPC Amazon privato