Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Comunica con altre AWS risorse delle tue flotte

Quando crei una build di server di gioco da distribuire su Amazon GameLift Servers flotte, potresti volere che le applicazioni della build di gioco comunichino direttamente e in modo sicuro con altre AWS risorse di tua proprietà. Poiché Amazon GameLift Servers gestisce le tue flotte di giochi che ospitano giochi, devi concedere un accesso Amazon GameLift Servers limitato a queste risorse e servizi.

Alcuni scenari di esempio includono:

-

Usa un CloudWatch agente Amazon per raccogliere metriche, log e tracce dalle EC2 flotte gestite e dalle flotte Anywhere.

-

Invia i dati di log dell'istanza ad Amazon CloudWatch Logs.

-

Ottieni file di gioco archiviati in un bucket Amazon Simple Storage Service (Amazon S3).

-

Leggi e scrivi dati di gioco (come modalità di gioco o inventario) archiviati in un database Amazon DynamoDB o in un altro servizio di archiviazione dati.

-

Invia segnali direttamente a un'istanza utilizzando Amazon Simple Queue Service (Amazon SQS).

-

Accedi a risorse personalizzate distribuite e in esecuzione su Amazon Elastic Compute Cloud (Amazon EC2).

Amazon GameLift Serverssupporta questi metodi per stabilire l'accesso:

Accedi alle AWS risorse con un ruolo IAM

Utilizza un ruolo IAM per specificare chi può accedere alle tue risorse e impostare limiti a tale accesso. Le parti fidate possono «assumere» un ruolo e ottenere credenziali di sicurezza temporanee che le autorizzano a interagire con le risorse. Quando le parti effettuano richieste API relative alla risorsa, devono includere le credenziali.

Per configurare l'accesso controllato da un ruolo IAM, esegui le seguenti attività:

Crea il ruolo IAM

In questo passaggio, crei un ruolo IAM, con una serie di autorizzazioni per controllare l'accesso alle AWS risorse e una politica di fiducia che concede Amazon GameLift Servers i diritti di utilizzo delle autorizzazioni del ruolo.

Per istruzioni su come configurare il ruolo IAM, consulta. Imposta un ruolo di servizio IAM per Amazon GameLift Servers Quando crei la politica delle autorizzazioni, scegli servizi, risorse e azioni specifici con cui le tue applicazioni devono lavorare. Come procedura ottimale, limita il più possibile l'ambito delle autorizzazioni.

Dopo aver creato il ruolo, prendi nota dell'Amazon Resource Name (ARN) del ruolo. È necessario il ruolo ARN durante la creazione della flotta.

Modifica le applicazioni per acquisire credenziali

In questo passaggio, configuri le tue applicazioni per acquisire credenziali di sicurezza per il ruolo IAM e utilizzarle quando interagisci con le tue risorse. AWS Consulta la tabella seguente per determinare come modificare le applicazioni in base (1) al tipo di applicazione e (2) alla versione SDK del server con cui il gioco comunica. Amazon GameLift Servers

| Applicazioni per server di gioco | Altre applicazioni | |

|---|---|---|

|

Utilizzo della versione 5.x dell'SDK del server |

Richiama il metodo SDK del server |

Aggiungi codice all'applicazione per estrarre le credenziali da un file condiviso sull'istanza fleet. |

|

Utilizzo della versione 4 o precedente dell'SDK del server |

Chiama AWS Security Token Service (AWS STS) |

Chiama AWS Security Token Service (AWS STS) |

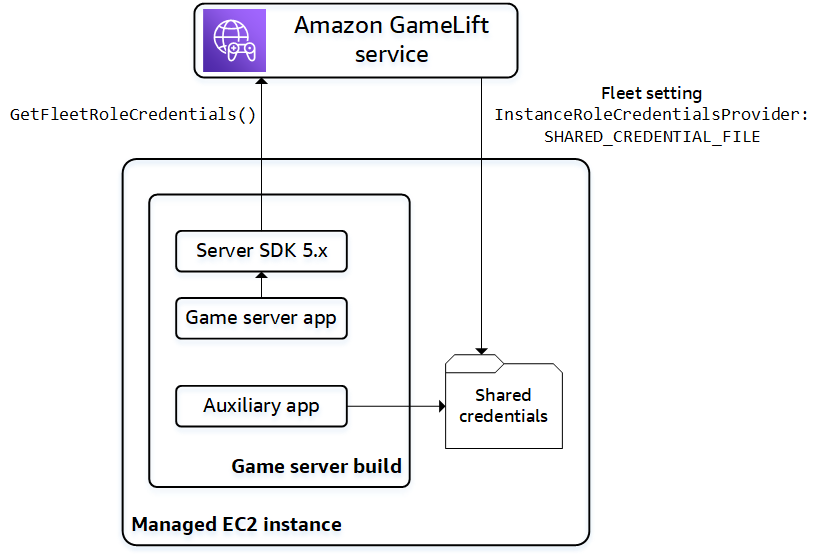

Per i giochi integrati con il server SDK 5.x, questo diagramma illustra come le applicazioni della build di gioco distribuita possono acquisire le credenziali per il ruolo IAM.

Nel codice del server di gioco, che dovrebbe già essere integrato con il Amazon GameLift Servers server SDK 5.x, chiama GetFleetRoleCredentials (C++) (C#) (Unreal) (Go) per recuperare un set di credenziali temporanee. Quando le credenziali scadono, puoi aggiornarle con un'altra chiamata a. GetFleetRoleCredentials

Per le applicazioni non server distribuite con build di server di gioco utilizzando server SDK 5.x, aggiungi codice per ottenere e utilizzare le credenziali archiviate in un file condiviso. Amazon GameLift Serversgenera un profilo di credenziali per ogni istanza del parco istanze. Le credenziali sono disponibili per l'uso da parte di tutte le applicazioni sull'istanza. Amazon GameLift Serversaggiorna continuamente le credenziali temporanee.

È necessario configurare una flotta per generare il file di credenziali condivise durante la creazione della flotta.

In ogni applicazione che deve utilizzare il file di credenziali condivise, specifica la posizione del file e il nome del profilo, come segue:

Windows:

[credentials] shared_credential_profile= "FleetRoleCredentials" shared_credential_file= "C:\\Credentials\\credentials"

Linux:

[credentials] shared_credential_profile= "FleetRoleCredentials" shared_credential_file= "/local/credentials/credentials"

Esempio: configura un CloudWatch agente per raccogliere le metriche per le istanze del parco istanze Amazon GameLift Servers

Se desideri utilizzare un CloudWatch agente Amazon per raccogliere metriche, log e tracce dalle tue Amazon GameLift Servers flotte, utilizza questo metodo per autorizzare l'agente a inviare i dati al tuo account. In questo scenario, procedi nel seguente modo:

-

Recuperate o scrivete il

config.jsonfile CloudWatch dell'agente. -

Aggiornate il

common-config.tomlfile per consentire all'agente di identificare il nome del file delle credenziali e il nome del profilo, come descritto sopra. -

Configura lo script di installazione della build del server di gioco per installare e avviare l' CloudWatch agente.

Aggiungi codice alle tue applicazioni per assumere il ruolo IAM e ottenere le credenziali per interagire con le tue AWS risorse. Qualsiasi applicazione eseguita su un'istanza del Amazon GameLift Servers parco istanze con server SDK 4 o versioni precedenti può assumere il ruolo IAM.

Nel codice dell'applicazione, prima di accedere a una AWS risorsa, l'applicazione deve chiamare l'operazione AssumeRole API AWS Security Token Service (AWS STS) e specificare il ruolo ARN. Questa operazione restituisce un set di credenziali temporanee che autorizzano l'applicazione ad accedere alla risorsa. AWS Per ulteriori informazioni, consulta Using temporary credenziali with AWS resources nella IAM User Guide.

Associa una flotta al ruolo IAM

Dopo aver creato il ruolo IAM e aggiornato le applicazioni nella build del server di gioco per ottenere e utilizzare le credenziali di accesso, puoi implementare una flotta. Quando configuri la nuova flotta, imposta i seguenti parametri:

InstanceRoleArn— Imposta questo parametro sull'ARN del ruolo IAM.

InstanceRoleCredentialsProvider— Amazon GameLift Servers Per richiedere la generazione di un file di credenziali condiviso per ogni istanza della flotta, imposta questo parametro su.

SHARED_CREDENTIAL_FILE

È necessario impostare questi valori quando si crea la flotta. Non possono essere aggiornati in seguito.

Accedi alle AWS risorse con il peering VPC

Puoi utilizzare il peering di Amazon Virtual Private Cloud (Amazon VPC) per comunicare tra applicazioni in esecuzione su un'Amazon GameLift Serversistanza e un'altra risorsa. AWS Un VPC è una rete privata virtuale definita dall'utente che include un insieme di risorse gestite tramite. Account AWS Ogni parco istanze Amazon GameLift Servers ha il proprio VPC. Con il peering VPC, puoi stabilire una connessione di rete diretta tra il VPC per la tua flotta e per le altre risorse. AWS

Amazon GameLift Servers ottimizza il processo di configurazione delle connessioni VPC in peering per i server di gioco. Gestisce le richieste di peering, aggiorna le tabelle di routing e configura le connessioni in base alle esigenze. Per istruzioni su come configurare il peering VPC per i tuoi server di gioco, consulta. Peering VPC per Amazon GameLift Servers