Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Utilizzo del plug-in Amazon Inspector TeamCity

Il TeamCity plug-in Amazon Inspector sfrutta il binario Amazon Inspector SBOM Generator e l'API Amazon Inspector Scan per produrre report dettagliati alla fine della build, in modo da poter esaminare e correggere i rischi prima della distribuzione. Con il TeamCity plug-in Amazon Inspector, puoi aggiungere scansioni di vulnerabilità di Amazon Inspector alla tua pipeline. TeamCity Le scansioni delle vulnerabilità di Amazon Inspector possono essere configurate per superare o fallire le esecuzioni della pipeline in base al numero e alla gravità delle vulnerabilità rilevate. Puoi visualizzare la versione più recente del TeamCity plug-in Amazon Inspector nel TeamCity marketplace all'indirizzo https://plugins.jetbrains.com/plugin/23236

-

Configura un Account AWS.

-

Configura un Account AWS con un ruolo IAM che consenta l'accesso all'API Amazon Inspector Scan. Per istruzioni, consultare Configurazione di un AWS account per utilizzare l'integrazione con Amazon Inspector CI/CD .

-

-

Installa il plug-in Amazon InspectorTeamCity.

-

Dalla dashboard, vai su Amministrazione > Plugin.

-

Cerca le scansioni di Amazon Inspector.

-

Installa il plugin .

-

-

Installa il generatore SBOM di Amazon Inspector.

-

Installa il binario Amazon Inspector SBOM Generator nella directory del tuo server Teamcity. Per istruzioni, consultare Installazione di Sbomgen.

-

-

Aggiungi una fase di compilazione di Amazon Inspector Scan al tuo progetto.

-

Nella pagina di configurazione, scorri verso il basso fino a Build Steps, scegli Aggiungi fase di compilazione, quindi seleziona Amazon Inspector Scan.

-

Configura la fase di compilazione di Amazon Inspector Scan inserendo i seguenti dettagli:

-

Aggiungi un nome per Step.

-

Scegli tra due metodi di installazione di Amazon Inspector SBOM Generator: automatico o manuale.

-

Scarica automaticamente la versione più recente di Amazon Inspector SBOM Generator in base all'architettura del sistema e della CPU.

-

Il manuale richiede di fornire un percorso completo a una versione precedentemente scaricata di Amazon Inspector SBOM Generator.

Per ulteriori informazioni, consulta Installazione di Amazon Inspector SBOM Generator (Sbomgen) in Amazon Inspector SBOM Generator.

-

-

Inserisci il tuo ID immagine. L'immagine può essere locale, remota o archiviata. I nomi delle immagini devono seguire la convenzione di Docker denominazione. Se state analizzando un'immagine esportata, fornite il percorso del file tar previsto. Vedi il seguente esempio di percorsi Image Id:

-

Per contenitori locali o remoti:

NAME[:TAG|@DIGEST] -

Per un file tar:

/path/to/image.tar

-

-

Per IAM Role inserisci l'ARN per il ruolo che hai configurato nel passaggio 1.

-

Seleziona un tramite Regione AWSil quale inviare la richiesta di scansione.

-

(Facoltativo) Per l'autenticazione Docker, inserisci il tuo nome utente e la password Docker. Esegui questa operazione solo se l'immagine del contenitore si trova in un repository privato.

-

(Facoltativo) Per AWS l'autenticazione, inserisci l'ID della chiave di AWS accesso e la chiave AWS segreta. Fatelo solo se desiderate autenticarvi in base alle AWS credenziali.

-

(Facoltativo) Specificate le soglie di vulnerabilità per gravità. Se il numero specificato viene superato durante una scansione, la creazione dell'immagine avrà esito negativo. Se i valori sono tutti,

0la compilazione avrà esito positivo indipendentemente dal numero di vulnerabilità rilevate.

-

-

Seleziona Salva.

-

-

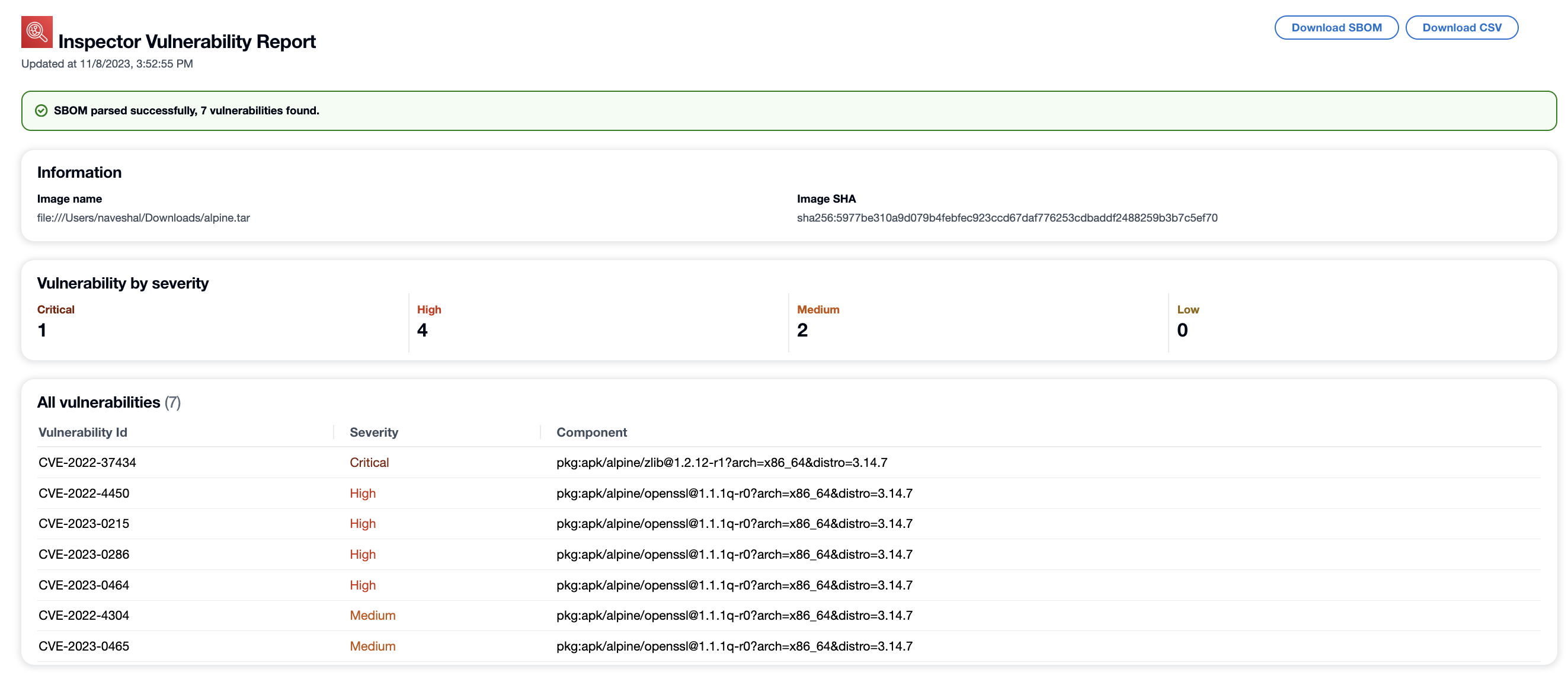

Visualizza il report sulle vulnerabilità di Amazon Inspector.

-

Completa una nuova build del tuo progetto.

-

Una volta completata la build, seleziona un formato di output dai risultati. Quando selezioni HTML, hai la possibilità di scaricare una versione JSON SBOM o CSV del rapporto. Di seguito è riportato un esempio di report HTML:

-