Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Abilitare l'accesso a Internet per funzioni Lambda connesse a un VPC

Per impostazione predefinita, le funzioni Lambda vengono eseguite in un VPC gestito da Lambda con accesso a Internet. Per accedere alle risorse in un VPC nel tuo account, puoi aggiungere una configurazione VPC a una funzione. Ciò limita la funzione alle risorse all'interno di quel VPC, a meno che il VPC non abbia accesso a Internet. Questa pagina spiega come fornire l'accesso a Internet alle funzioni Lambda connesse al VPC.

Creazione del VPC

Il flusso di lavoro Crea VPC crea tutte le risorse VPC necessarie per una funzione Lambda per accedere alla rete Internet pubblica da una sottorete privata, incluse sottoreti, gateway NAT, gateway Internet e voci della tabella di routing.

Per creare il VPC

Apri la console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

Nel pannello di controllo, scegli Crea VPC.

-

Per Risorse da creare, scegli VPC e altro.

-

Configurazione del VPC

-

Per Name tag auto-generation (Generazione automatica di tag nome), immetti un nome per il VPC.

-

Per il blocco IPv4 CIDR, puoi mantenere il suggerimento predefinito o, in alternativa, puoi inserire il blocco CIDR richiesto dall'applicazione o dalla rete.

-

Se la tua applicazione comunica utilizzando IPv6 gli indirizzi, scegli il blocco IPv6CIDR, il blocco CIDR fornito da Amazon IPv6 .

-

-

Configurazione delle sottoreti

-

In Numero di zone di disponibilità, scegli 2. Ne consigliamo almeno due per un'elevata disponibilità. AZs

-

Per Number of public subnets (Numero di sottoreti pubbliche), scegli 2.

-

Per Number of private subnets (Numero di sottoreti private), scegli 2.

-

Puoi mantenere il blocco CIDR predefinito per la sottorete pubblica o, in alternativa, espandere Personalizza blocchi CIDR della sottorete e inserire un blocco CIDR. Per ulteriori informazioni, consulta Blocchi CIDR della sottorete.

-

-

Per Gateway NAT, scegli 1 per AZ per migliorare la resilienza.

-

Per il gateway Internet solo Egress, scegli Sì se hai scelto di includere un blocco IPv6 CIDR.

-

Per Endpoint VPC, mantieni il valore predefinito, Gateway S3. Questa opzione non prevede alcun costo. Per ulteriori informazioni, consulta Tipi di endpoint VPC per Amazon S3.

-

Per Opzioni DNS, mantieni le impostazioni predefinite.

-

Seleziona Crea VPC.

Configura la funzione Lambda

Per configurare un VPC quando si crea una funzione

Aprire la pagina Funzioni

della console Lambda. -

Scegli Crea funzione.

-

In Informazioni di base, immettere un nome per la funzione in Nome funzione.

-

Espandere Advanced settings (Impostazioni avanzate).

-

Seleziona Abilita VPC, quindi scegli un VPC.

-

(Facoltativo) Per consentire il traffico in uscita, seleziona Consenti IPv6 il traffico per sottoreti IPv6 dual-stack.

-

Per Sottoreti, seleziona tutte le sottoreti private. Le sottoreti private possono accedere a Internet attraverso un gateway NAT. La connessione di una funzione a una sottorete pubblica non fornisce l'accesso a Internet.

Nota

Se hai selezionato Consenti il IPv6 traffico per le sottoreti dual-stack, tutte le sottoreti selezionate devono avere un blocco CIDR e un blocco CIDR. IPv4 IPv6

-

Per Gruppi di sicurezza, seleziona un gruppo di sicurezza che consenta il traffico in uscita.

-

Scegli Crea funzione.

Lambda crea automaticamente un ruolo di esecuzione con la policy AWSLambdaVPCAccessExecutionRole AWS gestita. Le autorizzazioni in questa policy sono necessarie solo per creare interfacce di rete elastiche per la configurazione VPC, non per richiamare la funzione. Per applicare le autorizzazioni con privilegi minimi, puoi rimuovere la AWSLambdaVPCAccessExecutionRolepolicy dal tuo ruolo di esecuzione dopo aver creato la funzione e la configurazione del VPC. Per ulteriori informazioni, consulta Autorizzazioni IAM richieste.

Per configurare un VPC per una funzione esistente

Per aggiungere una configurazione VPC a una funzione esistente, il ruolo di esecuzione della funzione deve disporre dell'autorizzazione per creare e gestire interfacce di rete elastiche. La policy AWSLambdaVPCAccessExecutionRole AWS gestita include le autorizzazioni richieste. Per applicare le autorizzazioni con privilegi minimi, puoi rimuovere la AWSLambdaVPCAccessExecutionRolepolicy dal tuo ruolo di esecuzione dopo aver creato la configurazione VPC.

Aprire la pagina Funzioni

della console Lambda. -

Scegliere una funzione.

-

Scegli la scheda Configurazione, quindi scegli VPC.

-

In VPC, scegli Modifica.

-

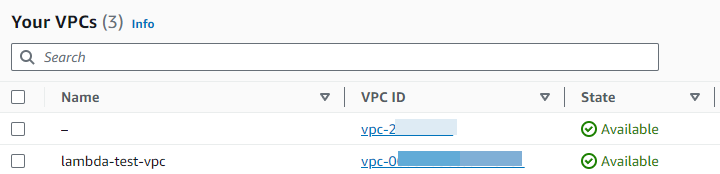

Seleziona il VPC

-

(Facoltativo) Per consentire il traffico in uscita, seleziona Consenti il IPv6 traffico per sottoreti dual-stack. IPv6

-

Per Sottoreti, seleziona tutte le sottoreti private. Le sottoreti private possono accedere a Internet attraverso un gateway NAT. La connessione di una funzione a una sottorete pubblica non fornisce l'accesso a Internet.

Nota

Se hai selezionato Consenti il IPv6 traffico per le sottoreti dual-stack, tutte le sottoreti selezionate devono avere un blocco CIDR e un blocco CIDR. IPv4 IPv6

-

Per Gruppi di sicurezza, seleziona un gruppo di sicurezza che consenta il traffico in uscita.

-

Scegli Save (Salva).

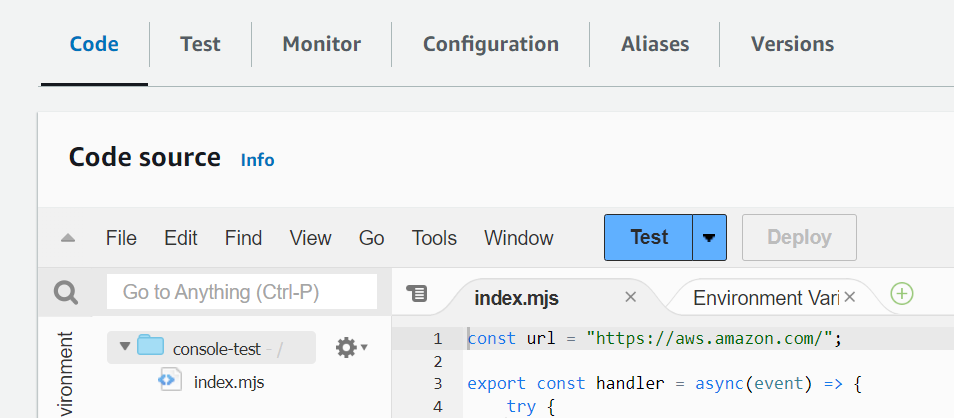

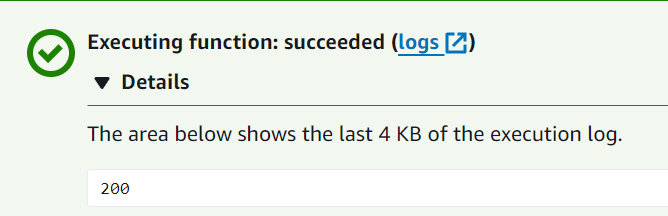

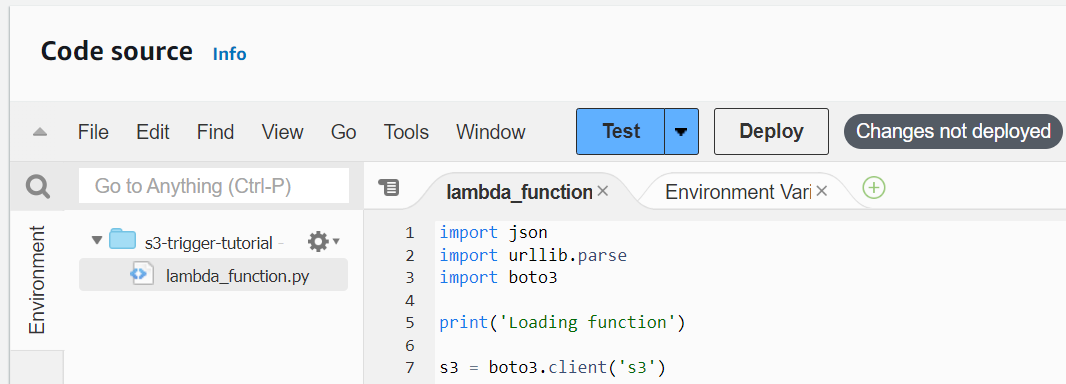

Test della funzione

Usa il seguente codice di esempio per verificare che la tua funzione connessa al VPC possa raggiungere la rete Internet pubblica. In caso di successo, il codice restituisce un codice di stato 200. Se non ha esito positivo, la funzione scade.

Se disponi già di un VPC ma devi configurare l'accesso pubblico a Internet per una funzione Lambda, completa questa procedura. Questa procedura presuppone che il VPC abbia almeno due sottoreti. Se non disponi di due sottoreti, consulta Creare una sottorete nella Guida per l'utente di Amazon VPC.

Verificare la configurazione della tabella di routing

Apri la console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

Scegli l'ID VPC.

-

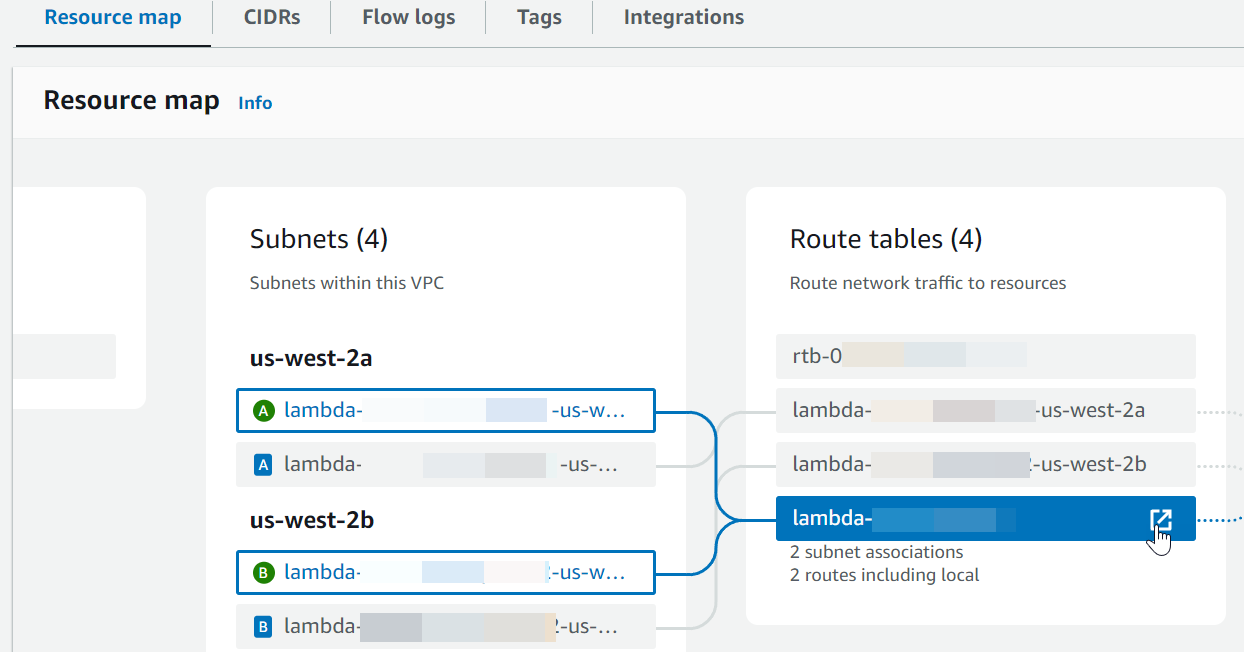

Scorri verso il basso fino alla sezione Mappa delle risorse. Prendi nota delle mappature delle tabelle di routing. Apri ogni tabella di routing mappata a una sottorete.

-

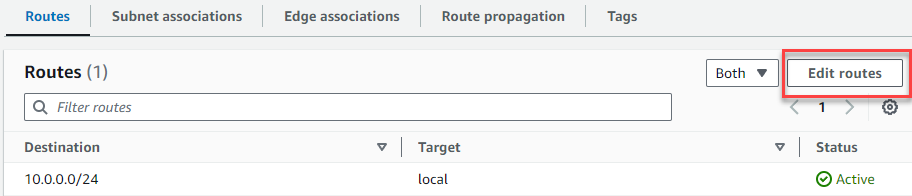

Scorri verso il basso fino alla scheda Route. Controlla i percorsi per determinare se il tuo VPC ha entrambe le seguenti tabelle di routing. Ciascuno di questi requisiti deve essere soddisfatto da una tabella di routing separata.

-

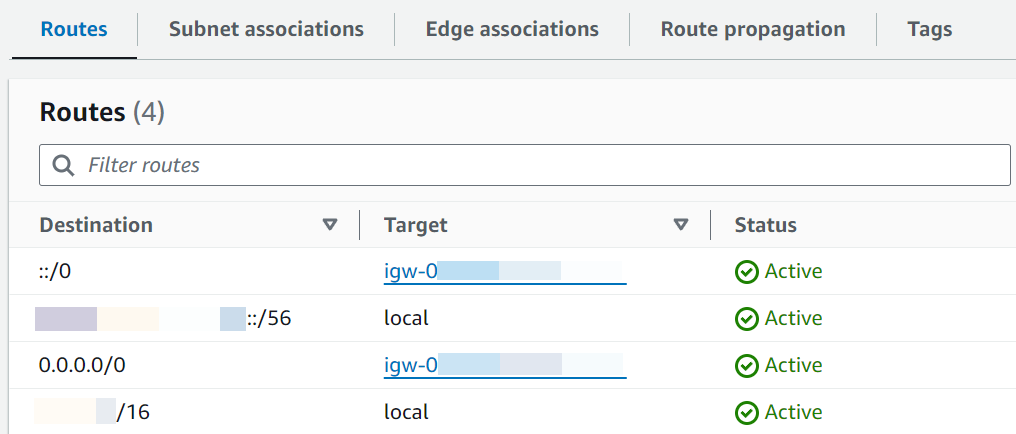

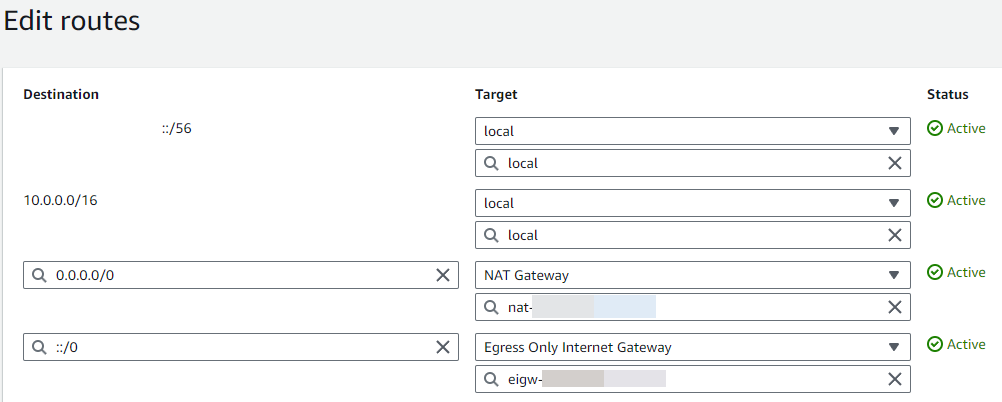

Il traffico diretto a Internet (

0.0.0.0/0per IPv4,::/0per IPv6) viene indirizzato a un gateway Internet ().igw-xxxxxxxxxxCiò significa che la sottorete associata alla tabella di routing è una sottorete pubblica.Nota

Se la tua sottorete non ha un blocco IPv6 CIDR, vedrai solo route (). IPv4

0.0.0.0/0Esempio tabella di routing della sottorete pubblica

-

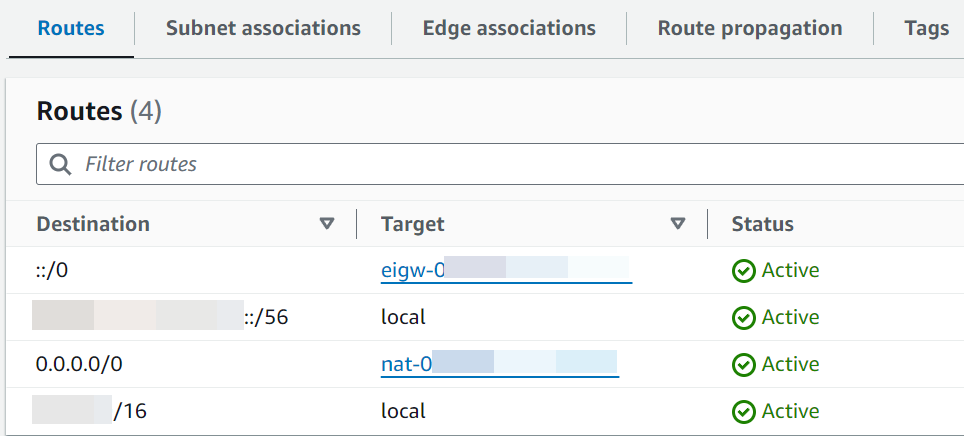

Il traffico collegato a Internet for IPv4 (

0.0.0.0/0) viene indirizzato a un gateway NAT (nat-xxxxxxxxxx) associato a una sottorete pubblica. Ciò significa che la sottorete è una sottorete privata che può accedere a Internet tramite il gateway NAT.Nota

Se la sottorete ha un blocco IPv6 CIDR, la tabella delle rotte deve inoltre indirizzare il traffico legato a Internet () verso un gateway Internet di sola uscita () IPv6 .

::/0eigw-xxxxxxxxxxSe la sottorete non ha un blocco IPv6 CIDR, vedrete solo route (). IPv40.0.0.0/0Esempio tabella di routing della sottorete privata

-

-

Ripeti il passaggio precedente fino a quando non avrai esaminato ogni tabella di routing associata a una sottorete nel tuo VPC e avrai confermato di avere una tabella di routing con un gateway Internet e una tabella di routing con un gateway NAT.

Se non disponi di due tabelle di routing, una con una route verso un gateway Internet e una con una route verso un gateway NAT, segui questi passaggi per creare le risorse mancanti e le voci della tabella di routing.

Completa la seguente procedura per creare una tabella di routing e associarla a una sottorete.

Per creare una tabella di routing personalizzata utilizzando la console Amazon VPC

-

Apri la console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

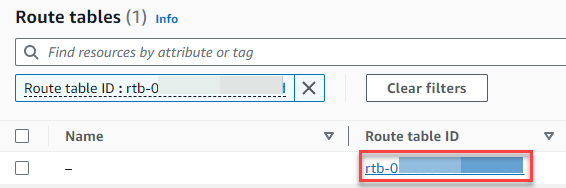

Nel riquadro di navigazione, seleziona Tabelle di routing.

-

Selezionare Create route table (Crea tabella di instradamento).

-

(Facoltativo) In Name (Nome), inserisci un nome per la tabella di instradamento.

-

In VPC, seleziona il VPC.

-

(Facoltativo) Per aggiungere un tag, scegli Add new tag (Aggiungi nuovo tag) e inserisci la chiave e il valore del tag.

-

Selezionare Create route table (Crea tabella di instradamento).

-

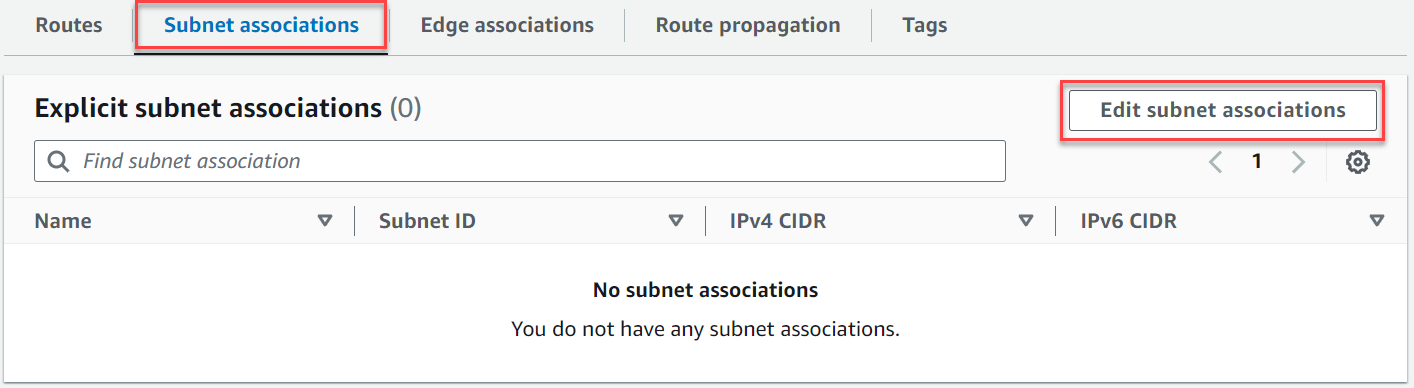

Nella scheda Associazioni sottorete scegli Modifica associazioni sottorete.

-

Seleziona la casella di controllo per la sottorete da associare alla tabella di instradamento.

-

Scegli Salva associazioni.

Segui questi passaggi per creare un gateway Internet, collegarlo al tuo VPC e aggiungerlo alla tabella di routing della sottorete pubblica.

Creare un gateway Internet

Apri la console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

Nel pannello di navigazione, scegli Internet gateways (Gateway Internet).

-

Scegliere Crea gateway Internet.

-

(Facoltativo) Inserisci un nome per il gateway Internet.

-

(Facoltativo) Per aggiungere un tag, scegli Add new tag (Aggiungi nuovo tag) e immetti la chiave e il valore del tag.

-

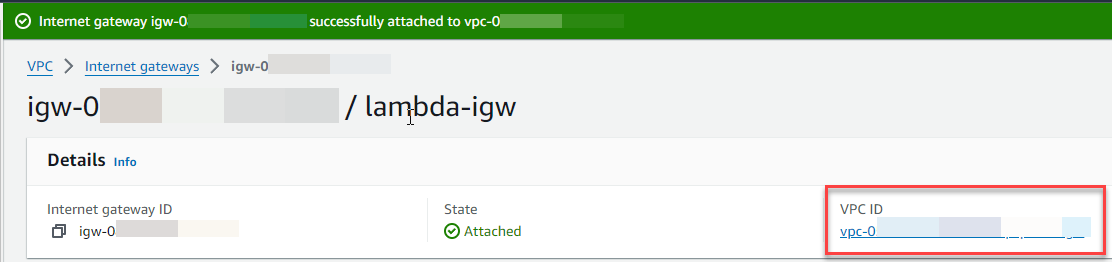

Scegliere Crea gateway Internet.

-

Scegli Collega a un VPC dal banner nella parte superiore dello schermo, seleziona un VPC disponibile e scegli Collega un gateway Internet.

-

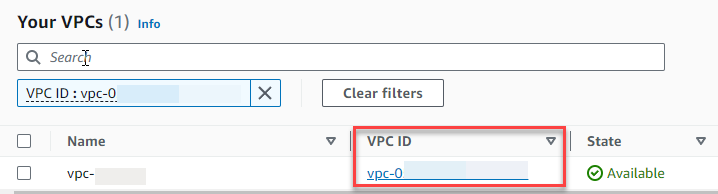

Scegli l'ID VPC.

-

Scegli di nuovo l'ID VPC per aprire la pagina dei dettagli del VPC.

-

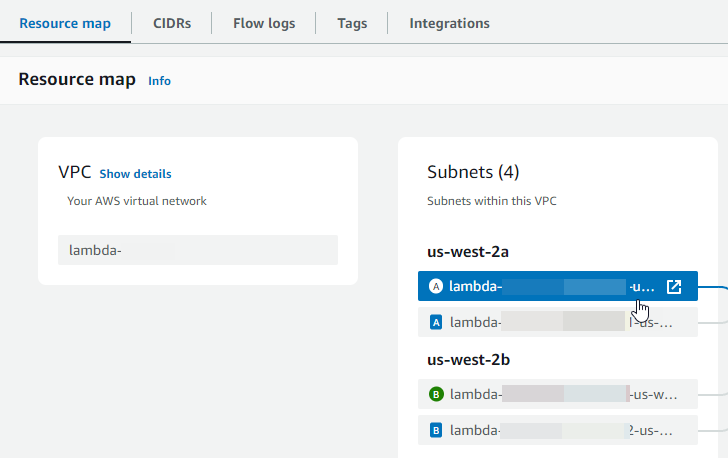

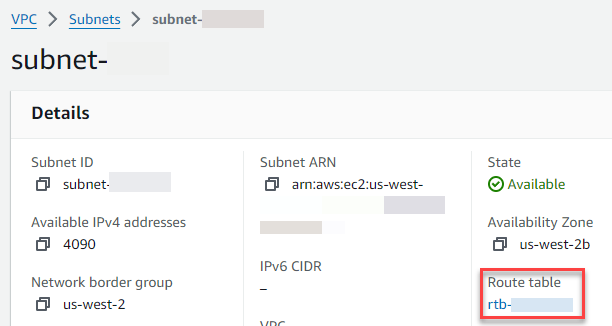

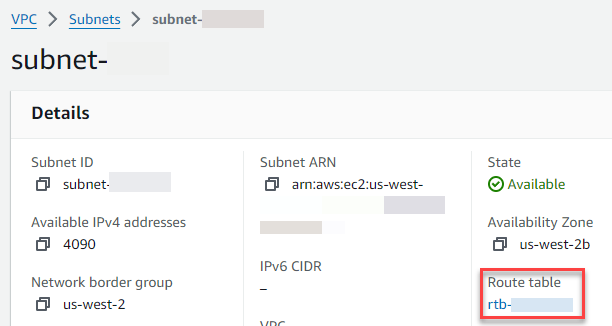

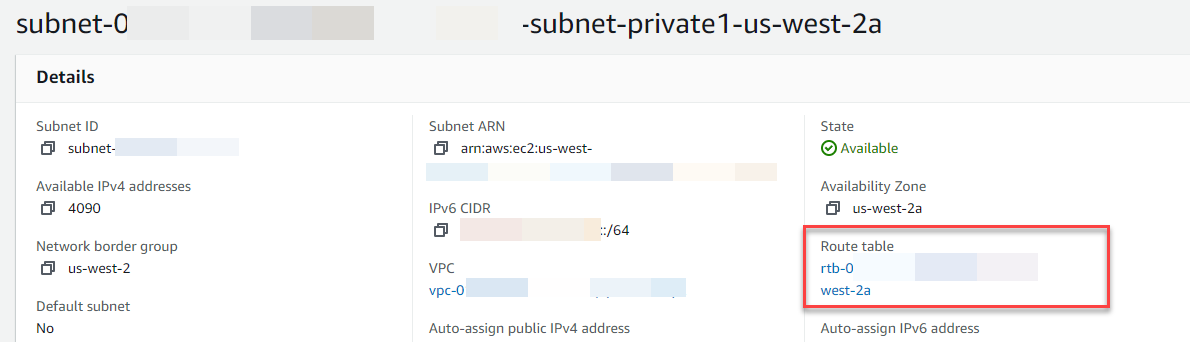

Scorri verso il basso fino alla sezione Mappa delle risorse, quindi scegli una sottorete. I dettagli della sottorete vengono visualizzati in una nuova scheda.

-

Scegli il link sotto Tabella di routing.

-

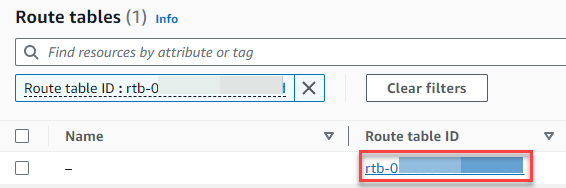

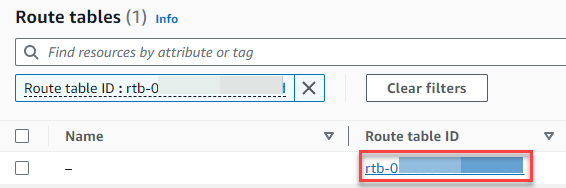

Seleziona ID tabella di routing per aprire la pagina dei dettagli della tabella di routing.

-

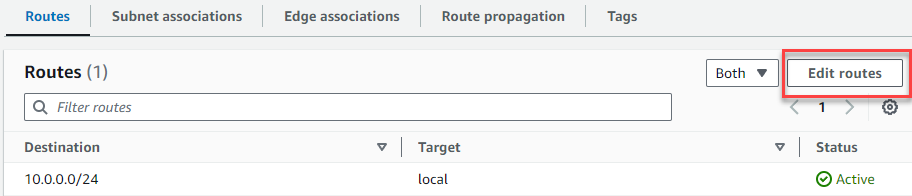

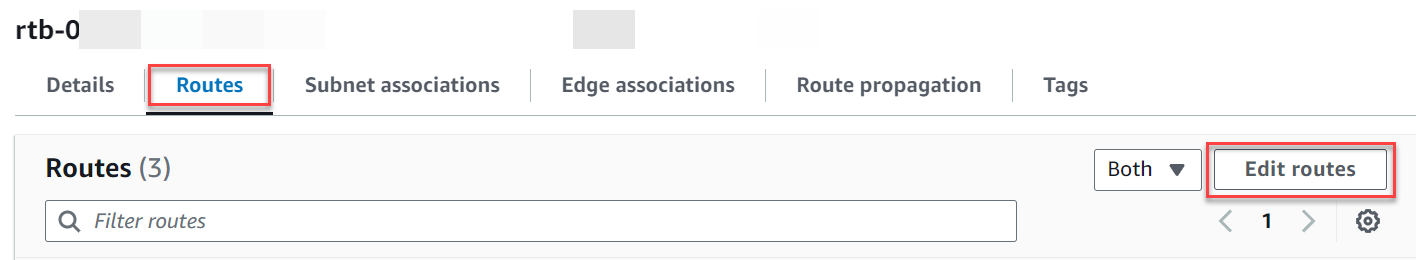

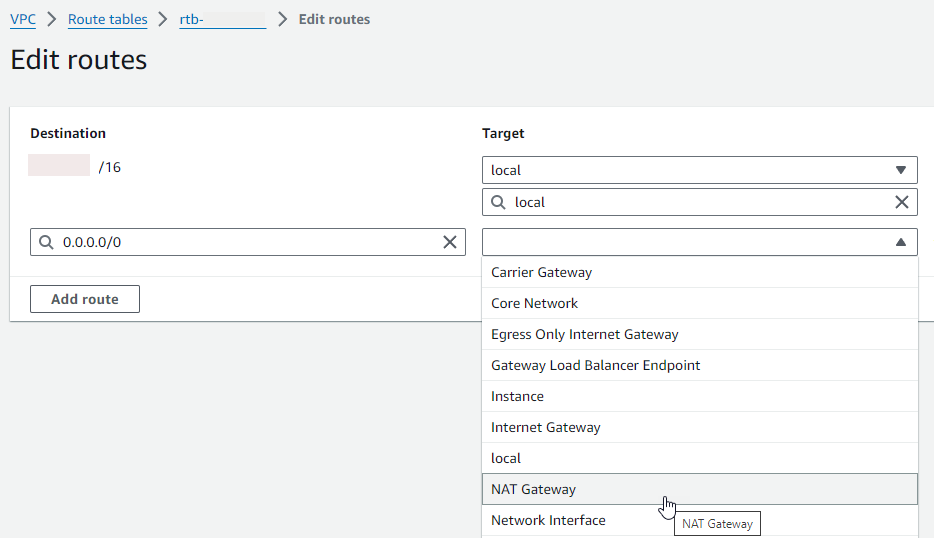

In Route, seleziona Modifica route.

-

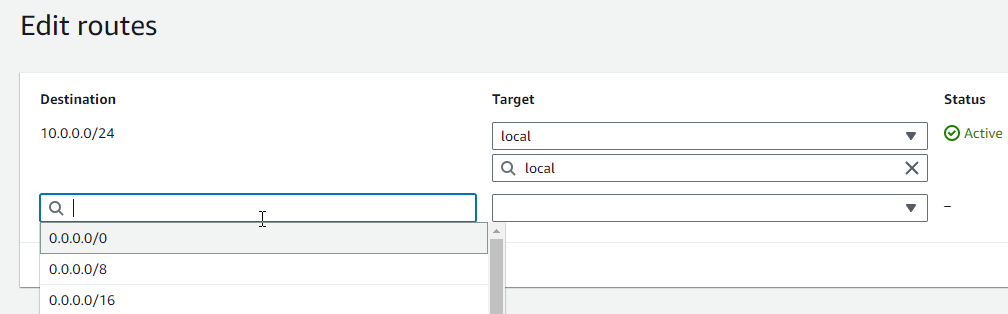

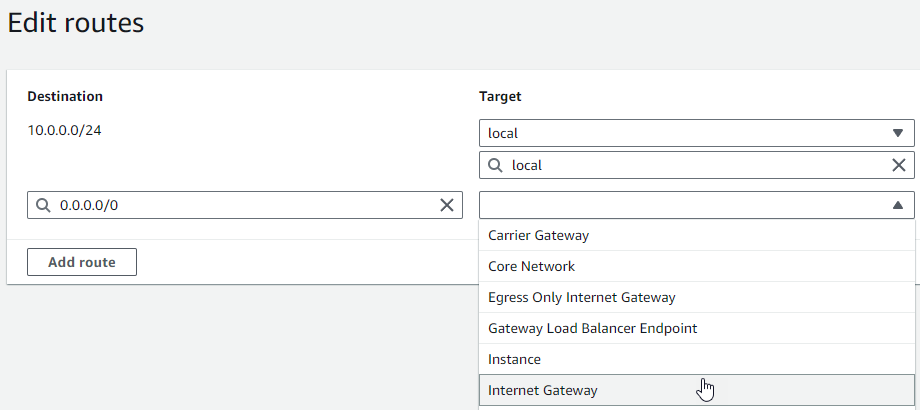

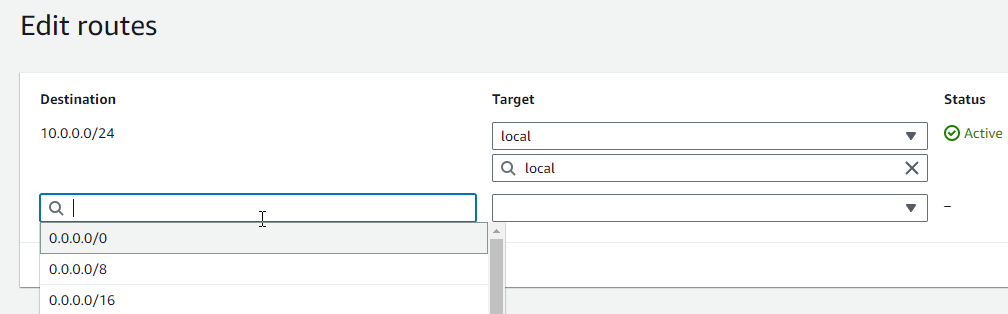

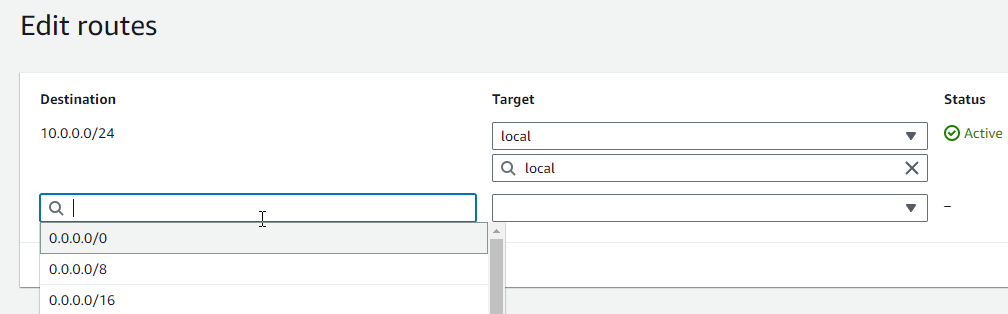

Scegli Aggiungi route, quindi inserisci

0.0.0.0/0nella casella Destinazione.

-

Per Destinazione, seleziona Internet gateway, quindi scegli il gateway Internet creato in precedenza. Se la sottorete ha un blocco IPv6 CIDR, è necessario aggiungere anche un percorso

::/0per lo stesso gateway Internet.

-

Scegli Save changes (Salva modifiche).

Segui questi passaggi per creare un gateway NAT, associarlo a una sottorete pubblica e aggiungerlo alla tabella di routing della sottorete privata.

Per creare un gateway NAT e associarlo a una sottorete pubblica

-

Nel riquadro di navigazione, scegli Gateway NAT.

-

Scegli Crea gateway NAT.

-

(Facoltativo) Inserisci un nome per il gateway NAT.

-

In Sottorete seleziona una sottorete pubblica del VPC. Una sottorete pubblica è una sottorete che ha una route diretta a un gateway Internet nella sua tabella di routing.

Nota

I gateway NAT sono associati a una sottorete pubblica, ma la voce della tabella di routing si trova nella sottorete privata.

-

Per ID allocazione IP elastico, seleziona un indirizzo IP elastico o scegli Alloca IP elastico.

-

Scegli Crea gateway NAT.

Per aggiungere una route al gateway NAT nella tabella di routing della sottorete privata

-

Nel pannello di navigazione, scegli Subnets (Sottoreti).

-

Seleziona una sottorete privata nel VPC. Una sottorete privata è una sottorete che non dispone di una route a un gateway Internet nella sua tabella di routing.

-

Scegli il link sotto Tabella di routing.

-

Seleziona ID tabella di routing per aprire la pagina dei dettagli della tabella di routing.

-

Scorri verso il basso e seleziona la scheda Route, quindi scegli Modifica route.

-

Scegli Aggiungi route, quindi inserisci

0.0.0.0/0nella casella Destinazione.

-

Per Destinazione, seleziona Gateway NAT, quindi scegli il gateway NAT creato in precedenza.

-

Scegli Save changes (Salva modifiche).

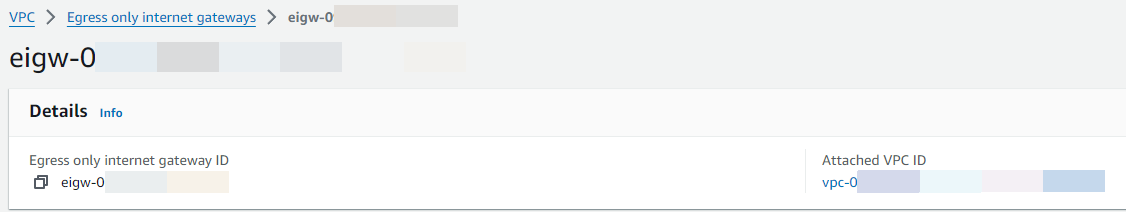

Segui questi passaggi per creare un gateway Internet solo in uscita e aggiungerlo alla tabella di routing della tua sottorete privata.

Per creare un gateway internet egress-only

Nel riquadro di navigazione, seleziona Gateway Internet solo in uscita.

Seleziona Crea gateway Internet solo in uscita.

-

(Facoltativo) Immetti un nome.

-

Selezionare il VPC nel quale creare l'Internet Gateway egress-only.

Seleziona Crea gateway Internet solo in uscita.

-

Scegli il link sotto ID VPC collegato.

-

Scegliere il link sotto ID VPC per aprire la pagina dei dettagli del VPC.

-

Scorri verso il basso fino alla sezione Mappa delle risorse, quindi scegli una sottorete privata. Una sottorete privata è una sottorete che non dispone di una route a un gateway Internet nella sua tabella di routing. I dettagli della sottorete vengono visualizzati in una nuova scheda.

-

Scegli il link sotto Tabella di routing.

-

Seleziona ID tabella di routing per aprire la pagina dei dettagli della tabella di routing.

-

In Route, seleziona Modifica route.

-

Scegli Aggiungi route, quindi inserisci

::/0nella casella Destinazione.

-

Per Destinazione, seleziona Gateway Internet solo in uscita, quindi scegli il gateway creato in precedenza.

-

Scegli Save changes (Salva modifiche).

Configura la funzione Lambda

Per configurare un VPC quando si crea una funzione

Aprire la pagina Funzioni

della console Lambda. -

Scegli Crea funzione.

-

In Informazioni di base, immettere un nome per la funzione in Nome funzione.

-

Espandere Advanced settings (Impostazioni avanzate).

-

Seleziona Abilita VPC, quindi scegli un VPC.

-

(Facoltativo) Per consentire il traffico in uscita, seleziona Consenti IPv6 il traffico per sottoreti IPv6 dual-stack.

-

Per Sottoreti, seleziona tutte le sottoreti private. Le sottoreti private possono accedere a Internet attraverso un gateway NAT. La connessione di una funzione a una sottorete pubblica non fornisce l'accesso a Internet.

Nota

Se hai selezionato Consenti il IPv6 traffico per le sottoreti dual-stack, tutte le sottoreti selezionate devono avere un blocco CIDR e un blocco CIDR. IPv4 IPv6

-

Per Gruppi di sicurezza, seleziona un gruppo di sicurezza che consenta il traffico in uscita.

-

Scegli Crea funzione.

Lambda crea automaticamente un ruolo di esecuzione con la policy AWSLambdaVPCAccessExecutionRole AWS gestita. Le autorizzazioni in questa policy sono necessarie solo per creare interfacce di rete elastiche per la configurazione VPC, non per richiamare la funzione. Per applicare le autorizzazioni con privilegi minimi, puoi rimuovere la AWSLambdaVPCAccessExecutionRolepolicy dal tuo ruolo di esecuzione dopo aver creato la funzione e la configurazione del VPC. Per ulteriori informazioni, consulta Autorizzazioni IAM richieste.

Per configurare un VPC per una funzione esistente

Per aggiungere una configurazione VPC a una funzione esistente, il ruolo di esecuzione della funzione deve disporre dell'autorizzazione per creare e gestire interfacce di rete elastiche. La policy AWSLambdaVPCAccessExecutionRole AWS gestita include le autorizzazioni richieste. Per applicare le autorizzazioni con privilegi minimi, puoi rimuovere la AWSLambdaVPCAccessExecutionRolepolicy dal tuo ruolo di esecuzione dopo aver creato la configurazione VPC.

Aprire la pagina Funzioni

della console Lambda. -

Scegliere una funzione.

-

Scegli la scheda Configurazione, quindi scegli VPC.

-

In VPC, scegli Modifica.

-

Seleziona il VPC

-

(Facoltativo) Per consentire il traffico in uscita, seleziona Consenti il IPv6 traffico per sottoreti dual-stack. IPv6

-

Per Sottoreti, seleziona tutte le sottoreti private. Le sottoreti private possono accedere a Internet attraverso un gateway NAT. La connessione di una funzione a una sottorete pubblica non fornisce l'accesso a Internet.

Nota

Se hai selezionato Consenti il IPv6 traffico per le sottoreti dual-stack, tutte le sottoreti selezionate devono avere un blocco CIDR e un blocco CIDR. IPv4 IPv6

-

Per Gruppi di sicurezza, seleziona un gruppo di sicurezza che consenta il traffico in uscita.

-

Scegli Save (Salva).

Test della funzione

Usa il seguente codice di esempio per verificare che la tua funzione connessa al VPC possa raggiungere la rete Internet pubblica. In caso di successo, il codice restituisce un codice di stato 200. Se non ha esito positivo, la funzione scade.