Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Modalità di accesso Apache Airflow

La console Amazon Managed Workflows for Apache Airflow contiene opzioni integrate per configurare il routing privato o pubblico verso il server Web Apache Airflow nel tuo ambiente. Questa guida descrive le modalità di accesso disponibili per il server Web Apache Airflow sul tuo ambiente Amazon Managed Workflows for Apache Airflow e le risorse aggiuntive che dovrai configurare nel tuo Amazon VPC se scegli l'opzione di rete privata.

Indice

Modalità di accesso Apache Airflow

Puoi scegliere un routing privato o pubblico per il tuo server Web Apache Airflow. Per abilitare il routing privato, scegli Rete privata. Ciò limita l'accesso degli utenti a un server Web Apache Airflow all'interno di un Amazon VPC. Per abilitare il routing pubblico, scegli Rete pubblica. Ciò consente agli utenti di accedere al server Web Apache Airflow tramite Internet.

Rete pubblica

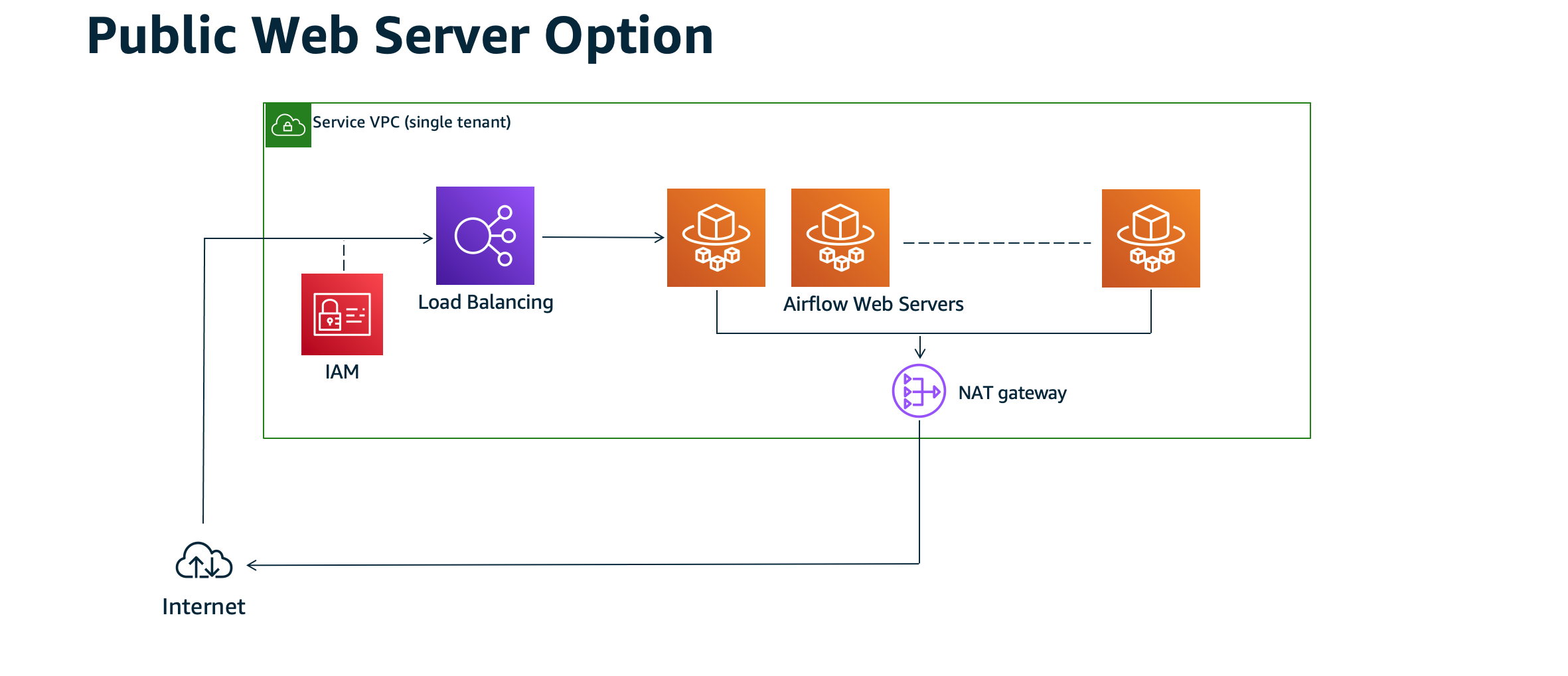

Il seguente diagramma architettonico mostra un ambiente Amazon MWAA con un server Web pubblico.

La modalità di accesso alla rete pubblica consente l'accesso all'interfaccia utente di Apache Airflow tramite Internet agli utenti a cui è stato concesso l'accesso alla policy IAM per il tuo ambiente.

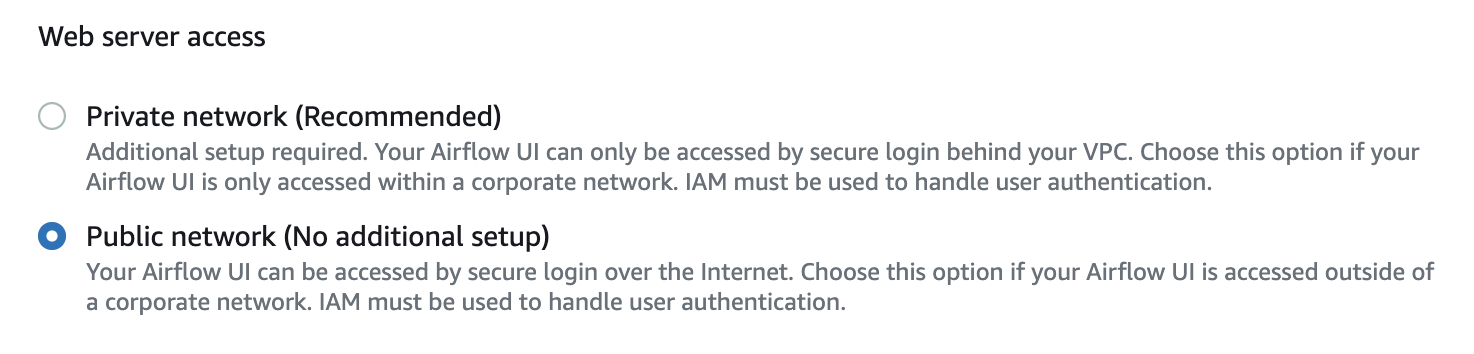

L'immagine seguente mostra dove trovare l'opzione Rete pubblica sulla console Amazon MWAA.

Rete privata

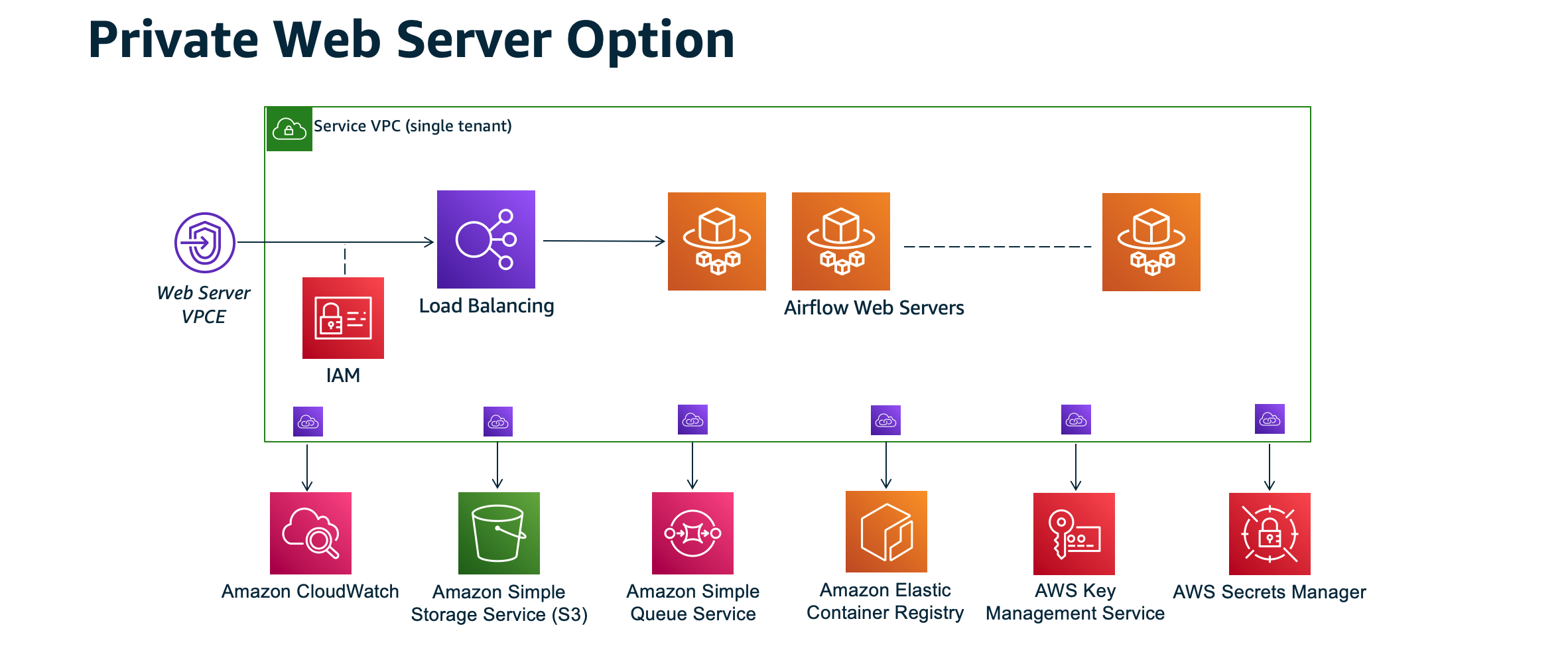

Il seguente diagramma architettonico mostra un ambiente Amazon MWAA con un server Web privato.

La modalità di accesso alla rete privata limita l'accesso all'interfaccia utente di Apache Airflow agli utenti del tuo Amazon VPC a cui è stato concesso l'accesso alla policy IAM per il tuo ambiente.

Quando crei un ambiente con accesso privato al server web, devi impacchettare tutte le tue dipendenze in un archivio Python wheel .whl (), quindi fare riferimento a .whl nel tuo. requirements.txt Per istruzioni su come impacchettare e installare le dipendenze usando wheel, vedi Gestire le dipendenze usando Python wheel.

L'immagine seguente mostra dove trovare l'opzione Rete privata sulla console Amazon MWAA.

Panoramica delle modalità di accesso

Questa sezione descrive gli endpoint VPC (AWS PrivateLink) creati nel tuo Amazon VPC quando scegli la modalità di accesso alla rete pubblica o alla rete privata.

Modalità di accesso alla rete pubblica

Se si sceglie la modalità di accesso alla rete pubblica per il server Web Apache Airflow, il traffico di rete viene instradato pubblicamente su Internet.

-

Amazon MWAA crea un endpoint di interfaccia VPC per il tuo database di metadati Amazon Aurora PostgreSQL. L'endpoint viene creato nelle zone di disponibilità mappate alle sottoreti private ed è indipendente dagli altri account. AWS

-

Amazon MWAA associa quindi un indirizzo IP dalle sottoreti private agli endpoint dell'interfaccia. Questo è progettato per supportare la best practice di associare un singolo IP da ogni zona di disponibilità di Amazon VPC.

Modalità di accesso alla rete privata

Se hai scelto la modalità di accesso alla rete privata per il tuo server Web Apache Airflow, il traffico di rete viene instradato privatamente all'interno del tuo Amazon VPC.

-

Amazon MWAA crea un endpoint di interfaccia VPC per il server Web Apache Airflow e un endpoint di interfaccia per il database di metadati PostgreSQL di Amazon Aurora. Gli endpoint vengono creati nelle zone di disponibilità mappate alle sottoreti private e sono indipendenti dagli altri account. AWS

-

Amazon MWAA associa quindi un indirizzo IP dalle sottoreti private agli endpoint dell'interfaccia. Questo è progettato per supportare la best practice di associare un singolo IP da ogni zona di disponibilità di Amazon VPC.

Per ulteriori informazioni, consulta Esempi di casi d'uso per una modalità di accesso Amazon VPC e Apache Airflow.

Configurazione per le modalità di accesso privato e pubblico

La sezione seguente descrive la configurazione e le configurazioni aggiuntive necessarie in base alla modalità di accesso Apache Airflow scelta per il proprio ambiente.

Configurazione per rete pubblica

Se scegli l'opzione Rete pubblica per il server Web Apache Airflow, puoi iniziare a utilizzare l'interfaccia utente di Apache Airflow dopo aver creato l'ambiente.

È necessario eseguire le seguenti operazioni per configurare l'accesso per gli utenti e l'autorizzazione dell'ambiente a utilizzare altri servizi. AWS

-

Aggiungi autorizzazioni. Amazon MWAA necessita dell'autorizzazione per utilizzare altri AWS servizi. Quando crei un ambiente, Amazon MWAA crea un ruolo collegato al servizio che gli consente di utilizzare determinate azioni IAM per Amazon Elastic Container Registry (Amazon ECR CloudWatch ), Logs e Amazon. EC2

Puoi aggiungere l'autorizzazione a utilizzare azioni aggiuntive per questi servizi o per utilizzare altri AWS servizi aggiungendo autorizzazioni al tuo ruolo di esecuzione. Per ulteriori informazioni, consulta Ruolo di esecuzione di Amazon MWAA.

-

Crea politiche per gli utenti. Potrebbe essere necessario creare più policy IAM per consentire agli utenti di configurare l'accesso al proprio ambiente e all'interfaccia utente di Apache Airflow. Per ulteriori informazioni, consulta Accesso a un ambiente Amazon MWAA.

Configurazione per rete privata

Se scegli l'opzione Rete privata per il tuo server Web Apache Airflow, dovrai configurare l'accesso per i tuoi utenti, l'autorizzazione per il tuo ambiente a utilizzare altri AWS servizi e creare un meccanismo per accedere alle risorse del tuo Amazon VPC dal tuo computer.

-

Aggiungi autorizzazioni. Amazon MWAA necessita dell'autorizzazione per utilizzare altri AWS servizi. Quando crei un ambiente, Amazon MWAA crea un ruolo collegato al servizio che gli consente di utilizzare determinate azioni IAM per Amazon Elastic Container Registry (Amazon ECR CloudWatch ), Logs e Amazon. EC2

Puoi aggiungere l'autorizzazione a utilizzare azioni aggiuntive per questi servizi o per utilizzare altri AWS servizi aggiungendo autorizzazioni al tuo ruolo di esecuzione. Per ulteriori informazioni, consulta Ruolo di esecuzione di Amazon MWAA.

-

Crea politiche per gli utenti. Potrebbe essere necessario creare più policy IAM per consentire agli utenti di configurare l'accesso al proprio ambiente e all'interfaccia utente di Apache Airflow. Per ulteriori informazioni, consulta Accesso a un ambiente Amazon MWAA.

-

Abilita l'accesso alla rete. Dovrai creare un meccanismo nel tuo Amazon VPC per connetterti all'endpoint VPC (AWS PrivateLink) per il tuo server Web Apache Airflow. Ad esempio, creando un tunnel VPN dal tuo computer utilizzando un. AWS Client VPN

Accesso all'endpoint VPC per il server Web Apache Airflow (accesso alla rete privata)

Se hai scelto l'opzione Rete privata, dovrai creare un meccanismo nel tuo Amazon VPC per accedere all'endpoint VPC (AWS PrivateLink) per il tuo server Web Apache Airflow. Ti consigliamo di utilizzare lo stesso Amazon VPC, lo stesso gruppo di sicurezza VPC e le stesse sottoreti private dell'ambiente Amazon MWAA per queste risorse.

Per ulteriori informazioni, consulta Gestione dell'accesso per gli endpoint VPC.