Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Tutorial: creazione e configurazione di un'organizzazione

In questo tutorial, crei la tua organizzazione e la configuri con due account AWS membri. Creando uno degli account membri nell'organizzazione, sarà possibile invitare altri account a far parte dell'organizzazione. Sarà quindi possibile utilizzare la tecnica dell'elenco consentiti per specificare che solo gli amministratori dell'account potranno delegare operazioni e servizi esplicitamente elencati. Ciò consente agli amministratori di convalidare qualsiasi nuovo servizio AWS introdotto prima di consentirne l'utilizzo da parte di chiunque altro membro dell'azienda. In questo modo, se si AWS introduce un nuovo servizio, questo rimane proibito finché un amministratore non aggiunge il servizio all'elenco consentito nella politica appropriata. Il tutorial mostra anche come utilizzare un elenco di utenti non autorizzati per garantire che nessun utente di un account membro possa modificare la configurazione dei registri di controllo creati. AWS CloudTrail

La figura seguente mostra le fasi principali del tutorial.

Nessuno dei passaggi di questo tutorial comporta costi in AWS bolletta. AWS Organizations è un servizio gratuito.

Prerequisiti

Questo tutorial presuppone che tu abbia accesso a due esistenti Account AWS (ne crei un terzo come parte di questo tutorial) e che tu possa accedere a ciascuno come amministratore.

Il tutorial si riferisce ad account come:

-

111111111111 - L'account utilizzato per creare l'organizzazione. Questo account diventa l'account di gestione. Il proprietario di questo account dispone di un indirizzo e-mail di OrgAccount111@example.com.

-

222222222222 - Un account invitato a far parte dell'organizzazione come account membro. Il proprietario di questo account dispone di un indirizzo e-mail di member222@example.com.

-

333333333333 - Un account creato come membro dell'organizzazione. Il proprietario di questo account dispone di un indirizzo e-mail di member333@example.com.

Sostituire i valori in alto con i valori associati agli account di test. Per questo tutorial consigliamo di non utilizzare account di produzione.

Fase 1: creazione dell'organizzazione

In questa fase si accede come amministratore per l'account 111111111111, si crea un'organizzazione che abbia quell'account come account di gestione e si invita un account esistente (222222222222) a far parte dell'organizzazione.

- AWS Management Console

-

-

Accedi AWS come amministratore dell'account 1111 e apri la AWS Organizations console.

-

Nella pagina introduttiva scegli Create an organization (Crea un'organizzazione).

-

Nella finestra di dialogo di conferma, scegli Create organization (Crea organizzazione).

AWS crea l'organizzazione e ti mostra la Account AWSpagina. Se ti trovi su una pagina diversa, scegli Account AWS nel pannello di navigazione sinistro.

Se l'indirizzo e-mail dell'account che utilizzi non è mai stato verificato da AWS, verrà inviata automaticamente un'e-mail di verifica all'indirizzo associato al tuo account di gestione. Potrebbe verificarsi un ritardo prima di ricevere l'e-mail di verifica.

-

Verificare l'indirizzo e-mail entro 24 ore. Per ulteriori informazioni, consulta Verifica dell'indirizzo e-mail con AWS Organizations.

Ora hai un'organizzazione che ha come unico membro il tuo account. Questo è l'account di gestione dell'organizzazione.

Invitare un account esistente a far parte dell'organizzazione

Ora che disponi di un'organizzazione puoi iniziare a popolarla con gli account. Nelle fasi descritte in questa sezione, è possibile invitare un account esistente a diventare membro dell'organizzazione.

- AWS Management Console

-

Per invitare un account esistente a far parte della tua organizzazione

-

Vai alla pagina Account AWS e scegli Add an Account AWS(Aggiungi un Account AWS).

-

Nella pagina Aggiungi una Account AWS pagina, scegli Invita un esistente Account AWS.

-

Nella casella Email address or account ID of an Account AWS to invite (Indirizzo e-mail o ID dell' Account AWS da invitare), inserisci l'indirizzo e-mail del proprietario dell'account a cui mandare l'invito, simile al seguente: member222@example.com. In alternativa, se conosci il numero Account AWS ID, puoi inserirlo al suo posto.

-

Digita il testo desiderato nella casella Message to include in the invitation email message (Messaggio da includere nel messaggio e-mail di invito). Questo testo verrà incluso nell'e-mail inviata al proprietario dell'account.

-

Scegli Invia invito. AWS Organizations invia l'invito al proprietario dell'account.

Espandi il messaggio di errore, se indicato. Se l'errore indica che hai superato i limiti di account per l'organizzazione o che non è possibile aggiungere un account perché la tua organizzazione è ancora in fase di inizializzazione, attendi un'ora dalla creazione dell'organizzazione e riprova. Se l'errore persiste, contattare AWS

Support.

-

Ai fini di questo tutorial, è ora necessario accettare l'invito. Eseguire una delle operazioni descritte di seguito per arrivare alla pagina Invitations (Inviti) nella console:

-

Apri l'e-mail AWS inviata dall'account di gestione e scegli il link per accettare l'invito. Quando verrà richiesto, accedere come amministratore dall'account membro invitato.

-

Apri la console AWS Organizations e vai alla pagina Invitations (Inviti).

-

Nella pagina Account AWS, scegli Accept (Accetta), quindi Confirm (Conferma).

La ricezione dell'invito potrebbe subire ritardi e potrebbe essere necessario attendere prima di poter accettare l'invito.

-

Disconnetti l'account membro e accedi nuovamente come amministratore dall'account di gestione.

Creazione di un account membro

Nei passaggi di questa sezione, crei un utente Account AWS che diventa automaticamente membro dell'organizzazione. Nel tutorial ci si riferisce a questo account come 333333333333..

- AWS Management Console

-

Per creare un account membro

-

Nella AWS Organizations console, nella Account AWSpagina, scegli Aggiungi Account AWS.

-

Nella pagina Add an Account AWS(Aggiungi un Account AWS), scegli Create an Account AWS(Crea un Account AWS).

-

Per Account AWS name (Nome dell'Account AWS ), inserisci un nome per l'account, ad esempio MainApp

Account.

-

Per Email address of the account's root user (Indirizzo e-mail dell'utente root dell'account), inserisci l'indirizzo e-mail della persona che riceverà le comunicazioni per conto dell'account. Questo valore deve essere univoco a livello globale. I due account non possono avere lo stesso indirizzo e-mail. Ad esempio, è possibile utilizzare un indirizzo simile a mainapp@example.com.

-

Per IAM role name (Nome del ruolo IAM), è possibile scegliere un nome o lasciare vuoto questo campo per utilizzare automaticamente il nome del ruolo predefinito di OrganizationAccountAccessRole. Questo ruolo consente di accedere al nuovo account membro quando si accede come utente IAM dall'account di gestione. Per questo tutorial, lasciare vuoto il campo per indicare ad AWS Organizations

di creare il ruolo con il nome predefinito.

-

Scegli Create Account AWS (Crea). Per visualizzare il nuovo account nella pagina Account AWS è necessario attendere e aggiornare la pagina.

Se ricevi un messaggio di errore che indica che hai superato il limite del numero di account per l'organizzazione o che non è possibile aggiungere un account perché la tua organizzazione è ancora in corso di inizializzazione, attendi un'ora dalla creazione dell'organizzazione e riprova. Se l'errore persiste, contattare AWS

Support.

Fase 2: creazione delle unità organizzative (UO)

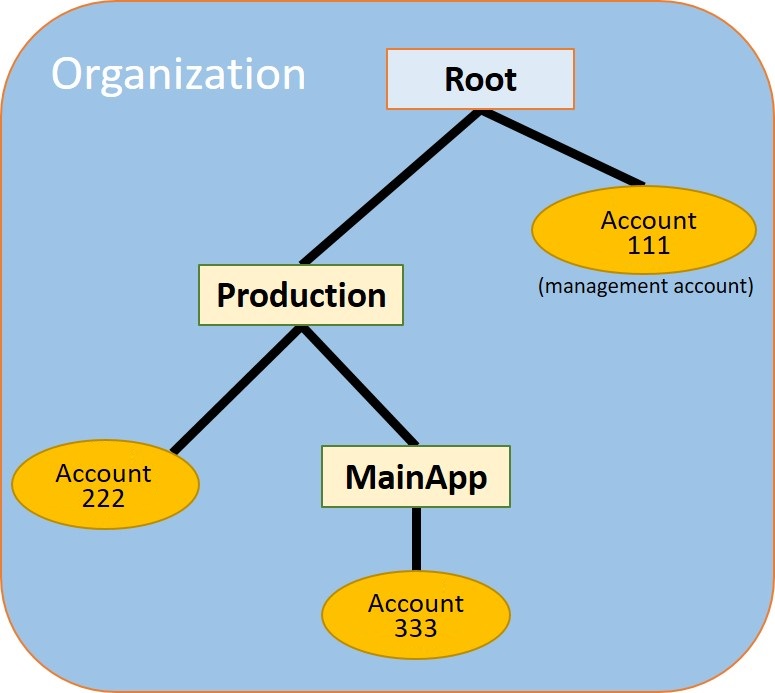

Nei passaggi di questa sezione, creerai unità organizzative (OUs) e inserirai i tuoi account membro al loro interno. Al termine, la gerarchia si presenterà come illustrato di seguito. L'account di gestione rimane nel root. Un account membro viene spostato nell'unità organizzativa di produzione e l'altro account membro viene spostato nell' MainApp unità organizzativa, che è figlia di Production.

- AWS Management Console

-

Per creare e compilare il OUs

Nei passaggi seguenti, interagisci con gli oggetti per i quali è possibile scegliere il nome dell'oggetto stesso o il pulsante di opzione accanto all'oggetto.

-

Se scegli il nome dell'oggetto, si apre una nuova pagina in cui vengono visualizzati i dettagli dell'oggetto.

-

Se scegli il pulsante di opzione accanto all'oggetto, stai identificando l'oggetto su cui deve essere eseguita un'altra operazione, ad esempio la scelta di un'opzione di menu.

I passaggi che seguono prevedono che tu scelga il pulsante di opzione in modo da poter agire sull'oggetto associato attraverso scelte di menu.

-

Nella console AWS Organizations, vai alla pagina Account AWS.

-

Seleziona la casella di controllo

accanto al container Root.

accanto al container Root.

-

Scegli il menu a discesa Azioni, quindi in Unità organizzativa, scegli Crea nuovo.

-

Nella pagina Create organizational unit in Root (Crea unità organizzativa in root), per Organizational unit name (Nome unità organizzativa) inserisci Production e quindi scegli Create organizational unit (Crea unità organizzativa).

-

Seleziona la casella di controllo

accanto alla nuova UO Production.

accanto alla nuova UO Production.

-

Scegli Actions (Operazioni) e quindi in Organizational unit (Unità organizzativa) scegli Create new (Crea nuova).

-

Nella pagina Create organizational unit in Production (Crea unità organizzativa in produzione), per il nome della seconda UO inserisci MainApp e quindi scegli Create organizational unit (Crea unità organizzativa).

Ora puoi trasferire i tuoi account membro in questi OUs.

-

Torna alla pagina Account AWS ed espandi la struttura sotto l'UO Production (Produzione) scegliendo il triangolo

accanto ad essa. In questo modo l'MainAppunità organizzativa viene visualizzata come figlia di Production.

accanto ad essa. In questo modo l'MainAppunità organizzativa viene visualizzata come figlia di Production.

-

Vicino a 333333333333, seleziona la casella di controllo

(non il nome), scegli Operazioni) e quindi sotto a Account AWS scegli Sposta.

(non il nome), scegli Operazioni) e quindi sotto a Account AWS scegli Sposta.

-

Nella pagina Sposta Account AWS '3333', scegli il triangolo accanto a Production per espanderlo. Quindi MainApp, scegli il pulsante di opzione

(non il suo nome), quindi scegli Sposta. Account AWS

(non il suo nome), quindi scegli Sposta. Account AWS

-

Vicino a 222222222222, seleziona la casella di controllo

(non il nome), scegli Operazioni) e quindi sotto a Account AWS scegli Sposta.

(non il nome), scegli Operazioni) e quindi sotto a Account AWS scegli Sposta.

-

Nella pagina Move Account AWS '222222222222', accanto a Production, scegli il pulsante di opzione (non il nome), quindi scegli Sposta. Account AWS

Fase 3: creazione delle policy di controllo dei servizi

Nei passaggi di questa sezione, crei tre criteri di controllo del servizio (SCPs) e li alleghi alla radice e al fine di limitare ciò che gli utenti degli account dell'organizzazione possono fare. OUs Il primo SCP impedisce a chiunque faccia parte degli account membri di creare o modificare AWS CloudTrail i log configurati. L'account di gestione non è interessato da alcun SCP, quindi dopo aver applicato l' CloudTrail SCP, è necessario creare eventuali registri dall'account di gestione.

Abilitare il tipo di policy di controllo dei servizi per l'organizzazione

Prima di poter collegare una policy di qualsiasi tipo a un root o a una o più UO all'interno di un root, è necessario abilitare il tipo di policy per l'organizzazione. I tipi di policy non sono abilitati per impostazione predefinita. Le fasi descritte in questa sezione mostrano come abilitare il tipo di policy di controllo dei servizi (SCP) per l'organizzazione.

- AWS Management Console

-

Da abilitare per la tua organizzazione SCPs

-

Vai alla pagina Policy, quindi scegli Policy di controllo dei servizi.

-

Nella pagina Service Control Policies (Policy di controllo dei servizi), scegli Enable service control policies (Abilita le policy di controllo dei servizi).

Viene visualizzato un banner verde per informarti che ora puoi creare SCPs nella tua organizzazione.

Crea il tuo SCPs

Ora che le policy di controllo dei servizi sono abilitate nell'organizzazione, puoi creare le tre policy che ti occorrono per questo tutorial.

- AWS Management Console

-

Per creare il primo SCP che blocchi le CloudTrail azioni di configurazione

-

Vai alla pagina Policy, quindi scegli Policy di controllo dei servizi.

-

Nella pagina Service control policies (Policy di controllo dei servizi), scegli Create policy (Crea policy).

-

In Policy name (Nome policy), inserisci Block

CloudTrail Configuration Actions.

-

Nella sezione Politica, nell'elenco dei servizi sulla destra, seleziona CloudTrail il servizio. Quindi scegli le seguenti azioni: AddTagsCreateTrail, DeleteTrail, RemoveTags, StartLogging, StopLogging, e UpdateTrail.

-

Sempre nel riquadro di destra, scegli Aggiungi risorsa e specifica CloudTraile Tutte le risorse. Scegliere Add resource (Aggiungi risorsa).

L'istruzione di policy sulla sinistra diventa simile alla seguente.

JSON

- JSON

-

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Stmt1234567890123",

"Effect": "Deny",

"Action": [

"cloudtrail:AddTags",

"cloudtrail:CreateTrail",

"cloudtrail:DeleteTrail",

"cloudtrail:RemoveTags",

"cloudtrail:StartLogging",

"cloudtrail:StopLogging",

"cloudtrail:UpdateTrail"

],

"Resource": [

"*"

]

}

]

}

-

Scegliere Create Policy (Crea policy).

La seconda policy definisce un elenco consentiti di tutti i servizi e le operazioni che si desiderano abilitare per utenti e ruoli nella UO Production. Al termine, gli utenti nella UO Production potranno accedere solo ai servizi e alle operazioni elencati.

- AWS Management Console

-

Per creare la seconda policy che consente agli utenti di utilizzare i servizi approvati per la UO Production

-

Nella pagina Service control policies (Policy di controllo dei servizi), scegli Create policy (Crea policy).

-

In Policy name (Nome policy), inserisci Allow

List for All Approved Services.

-

Posizionare il cursore nel riquadro destro della sezione Policy e incollare una policy simile alla seguente.

JSON

- JSON

-

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Stmt1111111111111",

"Effect": "Allow",

"Action": [

"ec2:*",

"elasticloadbalancing:*",

"codecommit:*",

"cloudtrail:*",

"codedeploy:*"

],

"Resource": [ "*" ]

}

]

}

-

Scegliere Create Policy (Crea policy).

La policy finale fornisce un elenco di servizi di cui è bloccato l'uso nell' MainApp unità organizzativa. In questo tutorial, blocchi l'accesso ad Amazon DynamoDB in tutti gli account presenti nell'unità organizzativa. MainApp

- AWS Management Console

-

Per creare la terza politica che neghi l'accesso ai servizi che non possono essere utilizzati nell'unità organizzativa MainApp

-

Nella pagina Service control policies (Policy di controllo dei servizi), scegli Create policy (Crea policy).

-

In Policy name (Nome policy), inserisci Deny

List for MainApp Prohibited Services.

-

Nella sezione Policy a sinistra, seleziona Amazon DynamoDB come servizio. Per l'operazione, scegliere All actions (Tutte le operazioni).

-

Sempre nel riquadro di sinistra, scegli Add resource (Aggiungi risorsa) e specifica DynamoDB e All Resources (Tutte le risorse). Scegliere Add resource (Aggiungi risorsa).

L'istruzione di policy sulla destra si aggiorna e diventa simile alla seguente.

JSON

- JSON

-

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Deny",

"Action": [ "dynamodb:*" ],

"Resource": [ "*" ]

}

]

}

-

Scegliere Create policy (Crea policy) per salvare la SCP.

Allegalo SCPs al tuo OUs

Ora che SCPs esistono e sono abilitati per la tua root, puoi collegarli alla radice e OUs.

- AWS Management Console

-

Per collegare le politiche alla radice e alla OUs

-

Accedi alla pagina Account AWS.

-

Nella pagina Account AWS, scegli Root (il nome, non il pulsante di opzione) per andare alla relativa pagina dei dettagli.

-

Nella pagina dei dettagli del Root, scegli la scheda Policies (Policy) e quindi in Service Control Policies (Policy di controllo dei servizi) scegli Attach (Collega).

-

Nella pagina Attach a service control policy (Collega una policy di controllo dei servizi), scegli il pulsante di opzione accanto alla SCP denominata Block

CloudTrail Configuration Actions e quindi Attach (Collega). In questo tutorial, lo colleghi alla radice in modo che influisca su tutti gli account membri per evitare che qualcuno alteri il modo in cui hai configurato CloudTrail.

La pagina dei dettagli di Root, scheda Policies, ora mostra che due SCPs sono collegati alla radice: quello che hai appena collegato e l'FullAWSAccessSCP predefinito.

-

Torna a Account AWS e seleziona la casella di controllo dell'UO Production (Produzione) (il nome, non il pulsante di opzione) per passare alla rispettiva pagina dei dettagli.

-

Nella pagina dei dettagli dell'UO Production, scegli la scheda Policies (Policy).

-

Sotto Service Control Policies (Policy di controllo dei servizi), scegli Attach (Collega).

-

Nella pagina Attach a service control policy (Collega una policy di controllo dei servizi), scegli il pulsante di opzione accanto a Allow List for All

Approved Services e quindi Attach (Collega). In questo modo, gli utenti o i ruoli negli account membri nell'UO Production possono accedere ai servizi approvati.

-

Scegli nuovamente la scheda Politiche per vedere che due SCPs sono collegate all'unità organizzativa: quella appena collegata e l'FullAWSAccessSCP predefinito. Tuttavia, poiché l'SCP FullAWSAccess è anche un elenco consentiti che consente l'accesso a tutti i servizi e le operazioni, ora è necessario scollegare questa SCP per far sì che vengano consentiti solo i servizi approvati.

-

Per rimuovere la politica predefinita dall'unità organizzativa di produzione, fate clic sul pulsante di opzione Completo AWSAccess, scegliete Scollega, quindi nella finestra di dialogo di conferma, scegliete Scollega politica.

Dopo avere rimosso questa policy predefinita, tutti gli account membri nell'UO Production perderanno immediatamente la possibilità di accedere a tutte le operazioni e ai servizi che non si trovano nell'SCP dell'elenco consentiti collegata nella fase precedente. Qualsiasi richiesta di utilizzo di operazioni non incluse nell'SCP Allow List for All Approved Services (Elenco consentiti per tutti i servizi approvati) viene negata. Ciò vale anche se un amministratore in un account concede l'accesso a un altro servizio collegando una policy di autorizzazione IAM a un utente in uno degli account membri.

-

Ora puoi allegare il nome SCP Deny List for MainApp

Prohibited services per impedire a chiunque negli account dell' MainApp unità organizzativa di utilizzare uno qualsiasi dei servizi con restrizioni.

A tale scopo, accedi alla Account AWSpagina, scegli l'icona a forma di triangolo per espandere il ramo dell'unità di produzione, quindi scegli l'MainAppunità organizzativa (è il nome, non il pulsante di opzione) per accedere al suo contenuto.

-

Nella pagina dei MainAppdettagli, scegli la scheda Politiche.

-

In Criteri di controllo del servizio, scegli Allega, quindi nell'elenco dei criteri disponibili, scegli il pulsante di opzione accanto a Deny List for MainApp Prohibited Services, quindi scegli Allega policy.

Fase 4: Test delle policy dell'organizzazione

Adesso puoi accedere come utente in qualsiasi account membro e provare a eseguire diverse operazioni AWS :

-

Se si accede come utente nell'account di gestione, è possibile eseguire qualsiasi operazione consentita dalle policy di autorizzazione IAM. SCPs Non influiscono su alcun utente o ruolo dell'account di gestione, indipendentemente dalla radice o dall'unità organizzativa in cui si trova l'account.

-

Se accedi come utente nell'account 222222222222, puoi eseguire tutte le azioni consentite dall'elenco degli utenti consentiti. AWS Organizations nega qualsiasi tentativo di eseguire un'azione in qualsiasi servizio che non è nell'elenco consentito. Inoltre, AWS Organizations nega qualsiasi tentativo di eseguire una delle CloudTrail azioni di configurazione.

-

Se si accede come utente nell'account 333333333333, è possibile eseguire tutte le operazioni consentite dall'elenco consentiti e non bloccate dall'elenco non consentiti. AWS Organizations rifiuta qualsiasi tentativo di eseguire un'operazione che non è nella policy dell'elenco consentiti e qualsiasi operazione che si trova nella policy dell'elenco non consentiti. Inoltre, AWS Organizations nega qualsiasi tentativo di eseguire una delle CloudTrail azioni di configurazione.