Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Assicurati che la crittografia per i dati inattivi di Amazon EMR sia abilitata al momento del lancio

Creato da Priyanka Chaudhary (AWS)

Riepilogo

Questo modello fornisce un controllo di sicurezza per il monitoraggio della crittografia dei cluster Amazon EMR su Amazon Web Services (AWS).

La crittografia dei dati consente di impedire agli utenti non autorizzati di leggere dati su un cluster e sui sistemi di archiviazione di dati associati. Ciò include i dati che possono essere intercettati mentre viaggiano nella rete, noti come dati in transito, e i dati che vengono salvati su supporti persistenti, noti come dati a riposo. I dati inattivi in Amazon Simple Storage Service (Amazon S3) possono essere crittografati in due modi.

Crittografia lato server con chiavi gestite da Amazon S3 (SSE-S3)

Crittografia lato server con chiavi AWS Key Management Service (AWS KMS) (SSE-KMS), configurata con policy adatte per Amazon EMR.

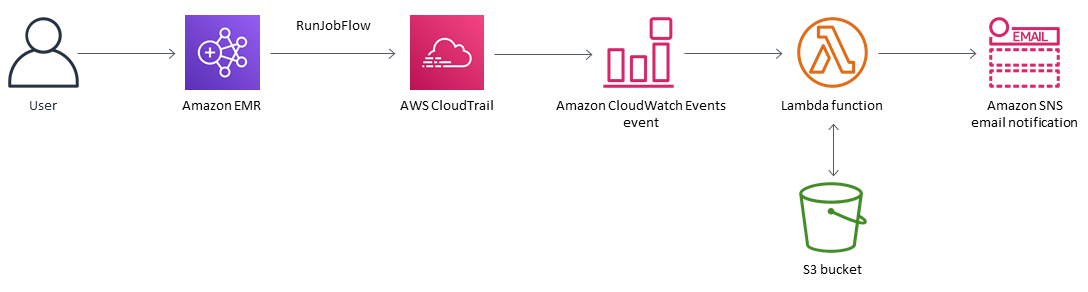

Questo controllo di sicurezza monitora le chiamate API e avvia un evento Amazon CloudWatch Events su. RunJobFlow Il trigger richiama AWS Lambda, che esegue uno script Python. La funzione recupera l'ID del cluster EMR dall'input JSON dell'evento e determina se è presente una violazione della sicurezza eseguendo i seguenti controlli.

Verifica se un cluster EMR è associato a una configurazione di sicurezza specifica di Amazon EMR.

Se una configurazione di sicurezza specifica di Amazon EMR è associata al cluster EMR, controlla se Encryption-at-Rest è attivata.

Se non Encryption-at-Rest è attivata, invia una notifica Amazon Simple Notification Service (Amazon SNS) che include il nome del cluster EMR, i dettagli della violazione, la regione AWS, l'account AWS e il nome Lambda Amazon Resource Name (ARN) da cui proviene questa notifica.

Prerequisiti e limitazioni

Prerequisiti

Un account AWS attivo

Un bucket S3 per il file.zip del codice Lambda

Un indirizzo e-mail a cui desideri ricevere la notifica di violazione

La registrazione di Amazon EMR è disattivata in modo da poter recuperare tutti i log delle API

Limitazioni

Questo controllo investigativo è regionale e deve essere distribuito nelle regioni AWS che intendi monitorare.

Versioni del prodotto

Amazon EMR versione 4.8.0 e successive

Architettura

Stack tecnologico Target

Amazon EMR

Evento Amazon CloudWatch Events

Funzione Lambda

Amazon SNS

Architettura Target

Automazione e scalabilità

Se utilizzi AWS Organizations, puoi utilizzare AWS Cloudformation StackSets per distribuire questo modello in più account che desideri monitorare.

Strumenti

Strumenti

AWS CloudFormation è un servizio che ti aiuta a modellare e configurare le risorse AWS utilizzando l'infrastruttura come codice.

Amazon CloudWatch Events offre un flusso quasi in tempo reale di eventi di sistema che descrivono i cambiamenti nelle risorse AWS.

Amazon EMR è una piattaforma di cluster gestita che semplifica l'esecuzione di framework di big data.

AWS Lambda supporta l'esecuzione di codice senza effettuare il provisioning o la gestione di server.

Amazon S3 è un servizio di storage di oggetti altamente scalabile che può essere utilizzato per un'ampia gamma di soluzioni di storage, tra cui siti Web, applicazioni mobili, backup e data lake.

Amazon SNS coordina e gestisce la consegna o l'invio di messaggi tra editori e clienti, inclusi server Web e indirizzi e-mail. I sottoscrittori ricevono tutti gli stessi messaggi pubblicati sugli argomenti ai quali sono hanno effettuato la sottoscrizione.

Codice

I EMREncryption AtRest file.zip e EMREncryption AtRest .yml di questo progetto sono disponibili come allegati.

Epiche

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Definisci il bucket S3. | Sulla console Amazon S3, scegli o crea un bucket S3 con un nome univoco che non contenga barre iniziali. Il nome di un bucket S3 è unico a livello globale e lo spazio dei nomi è condiviso da tutti gli account AWS. Il bucket S3 deve trovarsi nella stessa regione del cluster Amazon EMR oggetto della valutazione. | Architetto del cloud |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Carica il codice Lambda nel bucket S3. | Carica il file.zip con codice Lambda fornito nella sezione «Allegati» nel bucket S3 definito. | Architetto del cloud |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Implementa il CloudFormation modello AWS. | Sulla CloudFormation console AWS, nella stessa regione del bucket S3, distribuisci il CloudFormation modello AWS fornito come allegato a questo pattern. Nella prossima epopea, fornisci i valori per i parametri. Per ulteriori informazioni sulla distribuzione di CloudFormation modelli AWS, consulta la sezione «Risorse correlate». | Cloud Architect |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Assegna un nome al bucket S3. | Inserisci il nome del bucket S3 che hai creato nella prima epic. | Architetto del cloud |

Fornisci la chiave Amazon S3. | <directory><file-name>Fornisci la posizione del file.zip del codice Lambda nel tuo bucket S3, senza barre iniziali (ad esempio, /.zip). | Architetto del cloud |

Fornisci un indirizzo email. | Fornisci un indirizzo e-mail attivo per ricevere le notifiche di Amazon SNS. | Architetto del cloud |

Definisci il livello di registrazione. | Definisci il livello e la frequenza di registrazione per la tua funzione Lambda. «Info» indica messaggi informativi dettagliati sullo stato di avanzamento dell'applicazione. «Errore» indica eventi di errore che potrebbero comunque consentire all'applicazione di continuare a funzionare. «Avviso» indica situazioni potenzialmente dannose. | Architetto del cloud |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Confermare la sottoscrizione. | Quando il modello viene distribuito correttamente, invia un messaggio e-mail di sottoscrizione all'indirizzo e-mail fornito. È necessario confermare questa sottoscrizione e-mail per ricevere le notifiche di violazione. | Architetto del cloud |