Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Utilizzo AWS Lambda per ruotare i segreti

Il AWS Well-Architected Framework consiglia di archiviare e utilizzare i segreti in modo sicuro. Questa best practice consiglia di automatizzare la rotazione delle credenziali a intervalli regolari. Rotazione è il processo mediante il quale si aggiorna periodicamente il segreto per rendere più difficile l'accesso alle credenziali da parte di un utente malintenzionato. Molti framework e normative di conformità richiedono inoltre la rotazione dei segreti.

Per Terraform IAc, è possibile utilizzare AWS Secrets Manager e AWS Lambdastabilire la rotazione automatica. In Secrets Manager, è possibile impostare la rotazione automatica per i segreti. Quando Secrets Manager ruota un segreto, vengono aggiornate le credenziali sia del segreto che del database o del servizio.

Per i database, si consiglia di gestire le credenziali primarie in Secrets Manager e di ruotare le chiavi segrete a intervalli regolari. Secrets Manager fornisce modelli di funzioni di rotazione per Lambda per diversi tipi di credenziali del database. Per ulteriori informazioni, consultate i modelli AWS Secrets Manager

delle funzioni di rotazione nella documentazione di Secrets Manager e gli esempi di codice

resource "aws_secretsmanager_secret_rotation" "createrotation" { count = var.needrotation == true ? 1 : 0 secret_id = aws_secretsmanager_secret.initiatesecret.id rotation_lambda_arn = aws_lambda_function.rotationlambda.arn rotation_rules { automatically_after_days = 1 } }

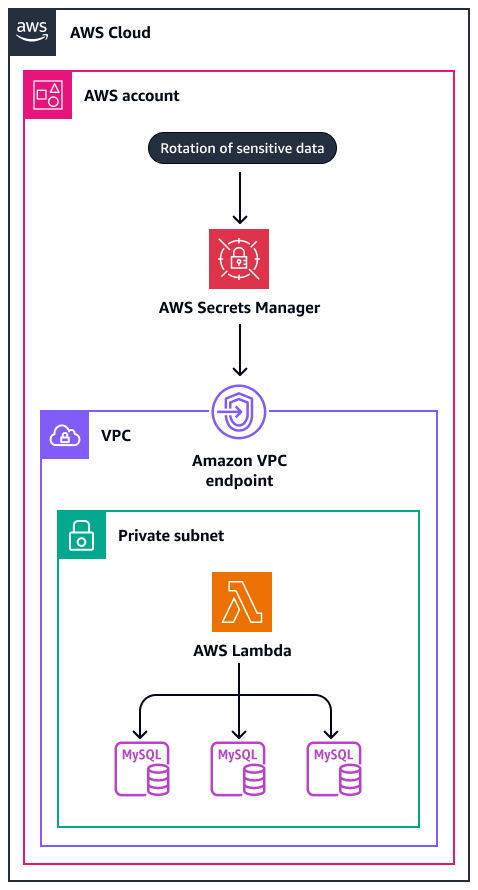

Il seguente diagramma di architettura mostra come utilizzare Secrets Manager, un endpoint Amazon VPC e una funzione Lambda per ruotare i dati sensibili in un. Account AWS