Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Centro di identità AWS IAM

AWS IAM Identity Center

I servizi gestiti AWS, tra cui Amazon Q, Amazon Q Developer, Amazon SageMaker Studio e Amazon QuickSight, integrano e utilizzano IAM Identity Center per l'autenticazione e l'autorizzazione. Connetti la tua fonte di identità solo una volta a IAM Identity Center e gestisci l'accesso della forza lavoro a tutte le applicazioni gestite da AWS integrate. Le identità presenti nelle directory aziendali esistenti, come Microsoft Entra ID, Okta, Google Workspace e Microsoft Active Directory, devono essere inserite in IAM Identity Center prima di poter cercare utenti o gruppi per concedere loro l'accesso Single Sign-On ai servizi gestiti AWS. IAM Identity Center supporta anche esperienze incentrate sull'utente e specifiche per le applicazioni. Ad esempio, gli utenti di Amazon Q sperimentano la continuità quando passano da un servizio integrato con Amazon Q a un altro.

Nota

Puoi utilizzare le funzionalità di IAM Identity Center singolarmente. Ad esempio, potresti scegliere di utilizzare Identity Center solo per gestire l'accesso ai servizi gestiti di AWS come Amazon Q utilizzando la federazione diretta degli account e i ruoli IAM per gestire l'accesso ai tuoi account AWS.

La propagazione affidabile dell'identità offre un'esperienza single sign-on semplificata per gli utenti di strumenti di query e applicazioni di business intelligence (BI) che richiedono l'accesso ai dati nei servizi AWS. La gestione dell'accesso ai dati si basa sull'identità dell'utente, quindi gli amministratori possono concedere l'accesso in base alle appartenenze esistenti di utenti e gruppi dell'utente. La propagazione affidabile delle identità si basa sul OAuth 2.0 Authorization Framework

I servizi gestiti AWS che si integrano con la propagazione affidabile delle identità, come Amazon Redshift query editor v2, Amazon EMR e QuickSight Amazon, ottengono i token direttamente da IAM Identity Center. IAM Identity Center offre anche un'opzione per le applicazioni per lo scambio di token di identità e i token di accesso da un server di autorizzazione 2.0 esterno. OAuth L'accesso degli utenti ai servizi AWS e ad altri eventi viene registrato nei log e negli eventi specifici del servizio, in modo che CloudTrail gli auditor sappiano quali azioni hanno intrapreso gli utenti e a quali risorse hanno avuto accesso.

Per utilizzare la propagazione affidabile delle identità, devi abilitare IAM Identity Center ed effettuare il provisioning di utenti e gruppi. Ti consigliamo di utilizzare un'istanza organizzativa di IAM Identity Center.

Nota

La propagazione affidabile delle identità non richiede la configurazione di autorizzazioni per più account (set di autorizzazioni). Puoi abilitare IAM Identity Center e utilizzarlo solo per la propagazione di identità affidabili.

Per ulteriori informazioni, consulta i prerequisiti e le considerazioni per l'utilizzo della propagazione delle identità affidabili e visualizza i casi d'uso specifici supportati dalle applicazioni in grado di avviare la propagazione delle identità.

Il portale di accesso AWS fornisce agli utenti autenticati l'accesso Single Sign-On ai propri account AWS e alle applicazioni cloud. Puoi anche utilizzare le credenziali generate dal portale di accesso AWS per configurare l'accesso alla CLI o all'SDK AWS alle risorse nei tuoi account AWS. Questo ti aiuta a eliminare l'uso di credenziali a lungo termine per l'accesso programmatico, il che riduce significativamente le possibilità che le credenziali vengano compromesse e migliora il tuo livello di sicurezza.

IAM Identity Center è integrato con AWS CloudTrail, che fornisce una registrazione delle azioni intraprese da un utente in IAM Identity Center. CloudTrail registra eventi API come una chiamata CreateUserAPI, che viene registrata quando un utente viene creato o fornito manualmente o sincronizzato con IAM Identity Center da un IdP esterno utilizzando il protocollo System for Cross-domain Identity Management (SCIM). Ogni evento o voce di registro registrata CloudTrail contiene informazioni su chi ha generato la richiesta. Questa funzionalità consente di identificare modifiche o attività impreviste che potrebbero richiedere ulteriori indagini. Per un elenco completo delle operazioni di IAM Identity Center supportate in CloudTrail, consulta la documentazione di IAM Identity Center.

Connessione della fonte di identità esistente a IAM Identity Center

La federazione delle identità è un approccio comune alla creazione di sistemi di controllo degli accessi, che gestiscono l'autenticazione degli utenti utilizzando un IdP centrale e ne regolano l'accesso a più applicazioni e servizi che fungono da fornitori di servizi (). SPs IAM Identity Center ti offre la flessibilità necessaria per importare identità dalla tua fonte di identità aziendale esistente, tra cui Okta, Microsoft Entra ID, Ping, Google Workspace, JumpCloud OneLogin, Active Directory locale e qualsiasi fonte di identità compatibile con SAML 2.0.

La connessione della fonte di identità esistente a IAM Identity Center è l'approccio consigliato, poiché offre alla forza lavoro l'accesso Single Sign-On e un'esperienza coerente tra i servizi AWS. È inoltre consigliabile gestire le identità da un'unica posizione anziché gestire più fonti. IAM Identity Center supporta la federazione delle identità con SAML 2.0, uno standard di identità aperto che consente a IAM Identity Center di autenticare gli utenti dall'esterno. IdPs IAM Identity Center fornisce anche supporto per lo standard SCIM v2.0. Questo standard consente il provisioning, l'aggiornamento e il deprovisioning automatici di utenti e gruppi tra qualsiasi dispositivo esterno supportato e IAM Identity Center, ad eccezione di Google Workspace IdPs e PingOne, che attualmente supportano il provisioning degli utenti solo tramite SCIM.

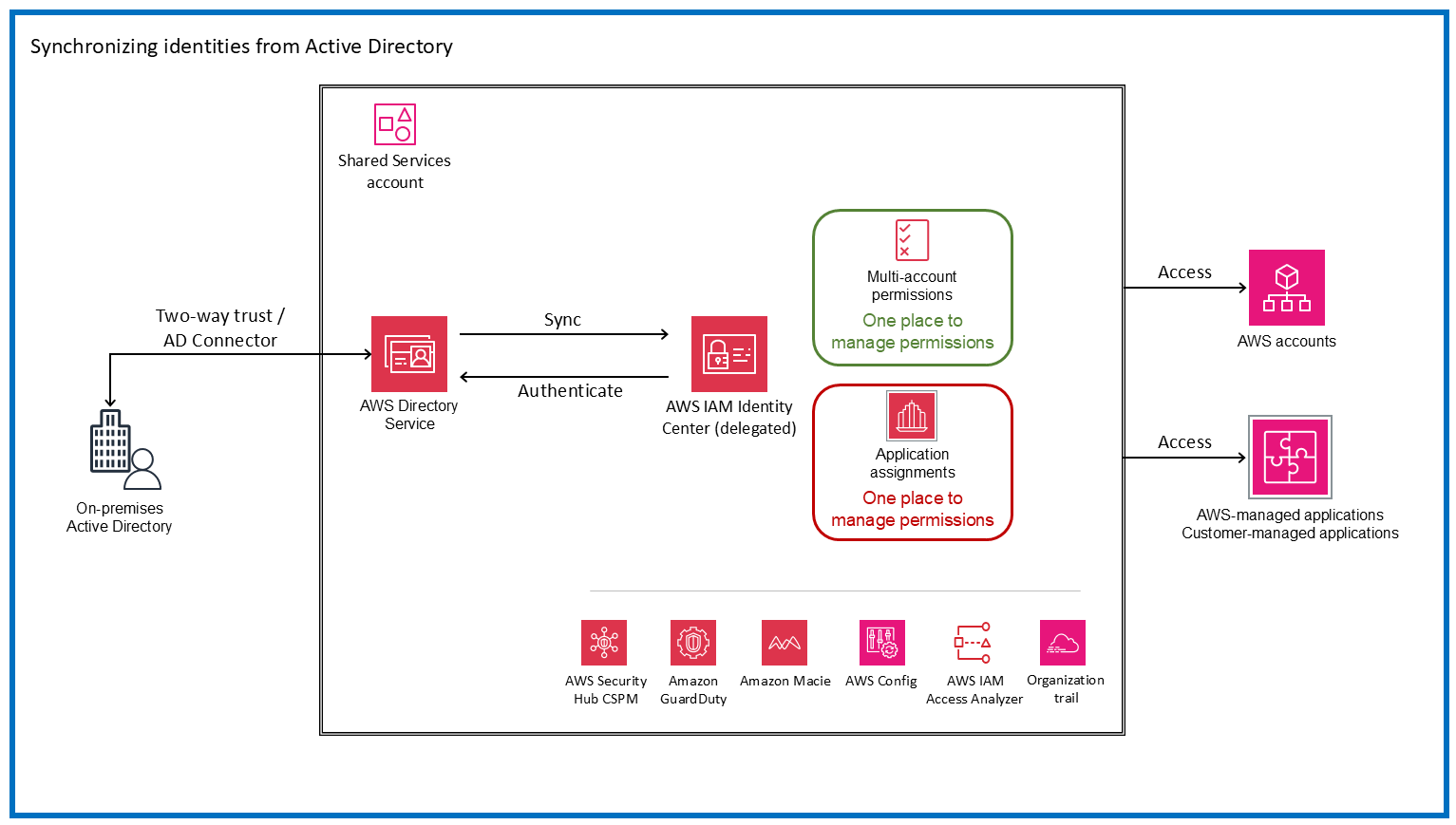

Puoi anche connettere il tuo Microsoft Active Directory esistente a IAM Identity Center. Questa opzione consente di sincronizzare utenti, gruppi e appartenenze ai gruppi da un Microsoft Active Directory esistente utilizzando AWS Directory Service. Questa opzione è adatta per le grandi aziende che gestiscono già le identità, in un Active Directory autogestito che si trova in locale o in una directory in AWS Managed Microsoft AD. Puoi connettere una directory in AWS Managed Microsoft AD a IAM Identity Center. Puoi anche connettere la tua directory autogestita in Active Directory a IAM Identity Center stabilendo una relazione di fiducia bidirezionale che consente a IAM Identity Center di affidare il tuo dominio per l'autenticazione. Un altro metodo consiste nell'utilizzare AD Connector, un gateway di directory in grado di reindirizzare le richieste di directory all'Active Directory autogestito senza memorizzare nella cache alcuna informazione nel cloud. Il diagramma seguente illustra questa opzione.

Vantaggi

-

Connect la tua fonte di identità esistente a IAM identity Center per semplificare l'accesso e fornire un'esperienza coerente alla tua forza lavoro su tutti i servizi AWS.

-

Gestisci in modo efficiente l'accesso della forza lavoro alle applicazioni AWS. Puoi gestire e controllare l'accesso degli utenti ai servizi AWS più facilmente rendendo disponibili le informazioni su utenti e gruppi dalla tua fonte di identità tramite IAM Identity Center.

-

Migliora il controllo e la visibilità dell'accesso degli utenti ai dati nei servizi AWS. Puoi abilitare il trasferimento del contesto dell'identità utente dal tuo strumento di business intelligence ai servizi dati AWS che utilizzi continuando a utilizzare la fonte di identità scelta e altre configurazioni di gestione degli accessi AWS.

-

Gestisci l'accesso della forza lavoro a un ambiente AWS con più account. Puoi utilizzare IAM Identity Center con la tua fonte di identità esistente o creare una nuova directory e gestire l'accesso della forza lavoro a una parte o a tutto il tuo ambiente AWS.

-

Fornisci un ulteriore livello di protezione in caso di interruzione del servizio nella regione AWS in cui hai abilitato IAM Identity Center configurando l'accesso di emergenza alla Console di gestione AWS.

Considerazione del servizio

-

IAM Identity Center attualmente non supporta l'uso del timeout di inattività, in base al quale la sessione dell'utente scade o viene estesa in base all'attività. Supporta la durata della sessione per il portale di accesso AWS e le applicazioni integrate IAM Identity Center. È possibile configurare la durata della sessione tra 15 minuti e 90 giorni. Puoi visualizzare ed eliminare le sessioni attive del portale di accesso AWS per gli utenti di IAM Identity Center. Tuttavia, la modifica e la chiusura delle sessioni del portale di accesso AWS non hanno alcun effetto sulla durata della sessione della Console di gestione AWS, che è definita nei set di autorizzazioni.

Considerazioni di natura progettuale

-

Puoi abilitare un'istanza di IAM Identity Center in una singola regione AWS alla volta. Quando abiliti IAM Identity Center, controlla l'accesso ai suoi set di autorizzazioni e alle applicazioni integrate dalla regione principale. Ciò significa che nell'improbabile eventualità di un'interruzione del servizio IAM Identity Center in questa regione, gli utenti non saranno in grado di accedere ad account e applicazioni. Per fornire una protezione aggiuntiva, ti consigliamo di configurare l'accesso di emergenza alla Console di gestione AWS utilizzando la federazione basata su SAML 2.0.

Nota

Questa raccomandazione per l'accesso di emergenza è applicabile se utilizzi un IdP esterno di terze parti come origine dell'identità e funziona quando il piano dati del servizio IAM e l'IdP esterno sono disponibili.

-

Se utilizzi Active Directory o crei utenti in IAM Identity Center, segui le linee guida standard di AWS break-glass.

-

Se prevedi di utilizzare AD Connector per connettere il tuo Active Directory locale a IAM Identity Center, considera che AD Connector ha una relazione di one-on-one trust con il tuo dominio Active Directory e non supporta i trust transitivi. Ciò significa che IAM Identity Center può accedere solo agli utenti e ai gruppi del singolo dominio collegato all'AD Connector che hai creato. Se devi supportare più domini o foreste, usa AWS Managed Microsoft AD.

-

Se utilizzi un IdP esterno, l'autenticazione a più fattori (MFA) viene gestita dall'IdP esterno e non in IAM Identity Center. IAM Identity Center supporta le funzionalità MFA solo quando la fonte di identità è configurata con l'identity store di IAM Identity Center, AWS Managed Microsoft AD o AD Connector.

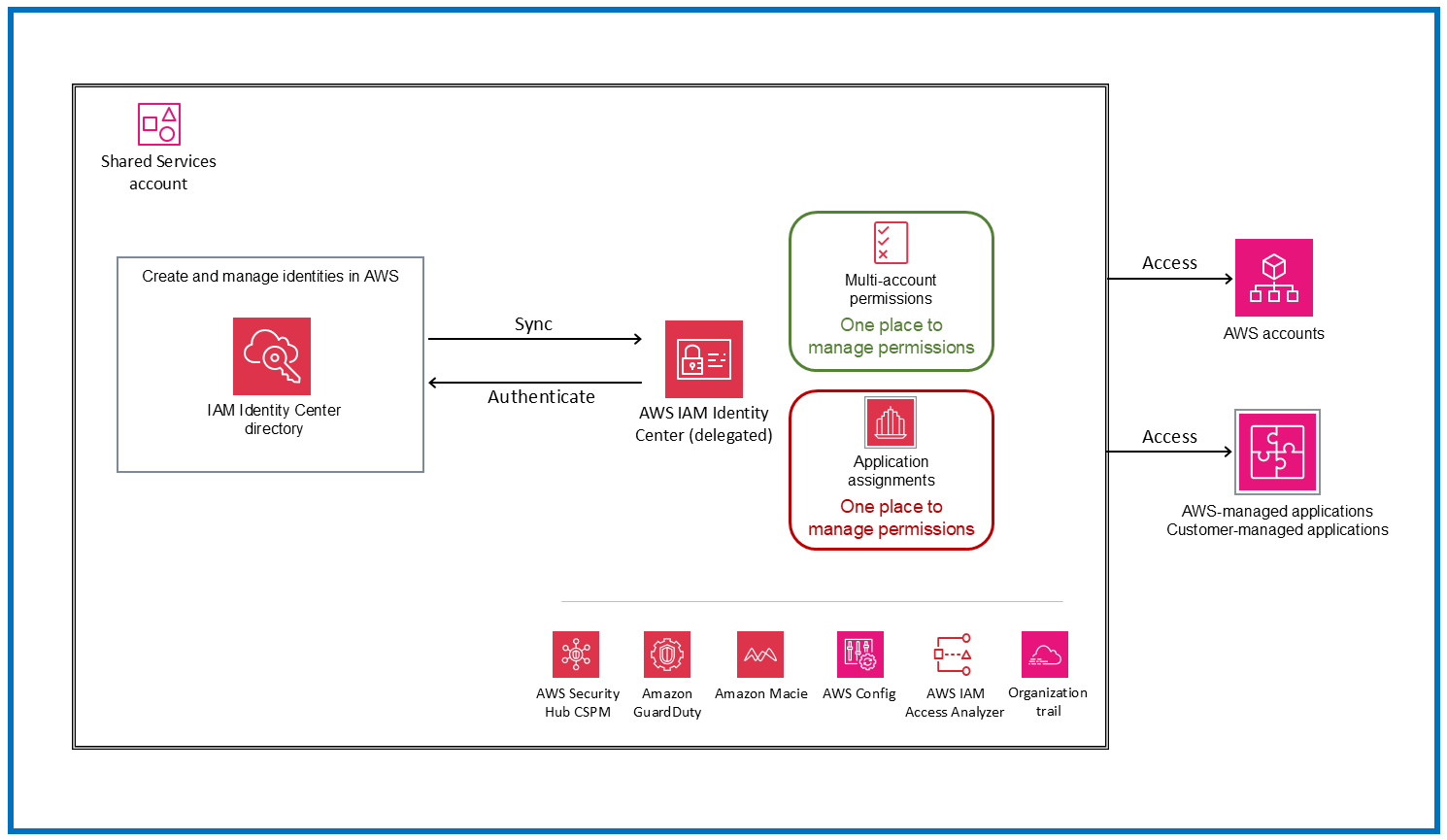

Creazione e gestione di identità in AWS

Ti consigliamo di utilizzare IAM Identity Center con un IdP esterno. Tuttavia, se non disponi di un IdP esistente, puoi creare e gestire utenti e gruppi nella directory IAM Identity Center, che è la fonte di identità predefinita per il servizio. Questa opzione è illustrata nel diagramma seguente. È preferibile alla creazione di utenti o ruoli IAM in ogni account AWS per gli utenti della forza lavoro. Per ulteriori informazioni, consulta la documentazione di IAM Identity Center.

Considerazioni sul servizio

-

Quando crei e gestisci identità in IAM Identity Center, gli utenti devono rispettare la politica di password predefinita, che non può essere modificata. Se desideri definire e utilizzare la tua politica di password per le tue identità, modifica la fonte dell'identità in Active Directory o in un IdP esterno.

-

Quando crei e gestisci le identità in IAM Identity Center, prendi in considerazione la pianificazione del disaster recovery. IAM Identity Center è un servizio regionale progettato per funzionare su più zone di disponibilità per resistere al guasto di una zona di disponibilità. Tuttavia, nell'improbabile eventualità di un'interruzione nella regione in cui è abilitato il tuo IAM Identity Center, non sarai in grado di implementare e utilizzare la configurazione di accesso di emergenza consigliata da AWS, poiché anche la directory IAM Identity Center che contiene i tuoi utenti e gruppi sarà interessata da eventuali interruzioni in quella regione. Per implementare il disaster recovery, devi modificare l'origine dell'identità in un IdP SAML 2.0 esterno o in Active Directory.

Considerazioni di natura progettuale

-

IAM Identity Center supporta l'uso di una sola fonte di identità alla volta. Tuttavia, puoi modificare la tua fonte di identità corrente con una delle altre due opzioni di origine di identità. Prima di apportare questa modifica, valuta l'impatto esaminando le considerazioni relative alla modifica della fonte di identità.

-

Quando utilizzi la directory IAM Identity Center come fonte di identità, l'MFA è abilitata per impostazione predefinita

per le istanze create dopo il 15 novembre 2023. Ai nuovi utenti viene richiesto di registrare un dispositivo MFA quando accedono a IAM Identity Center per la prima volta. Gli amministratori possono aggiornare le impostazioni MFA per i propri utenti in base ai requisiti di sicurezza.

Considerazioni generali sulla progettazione per IAM Identity Center

-

IAM Identity Center supporta il controllo degli accessi basato sugli attributi (ABAC), una strategia di autorizzazione che consente di creare autorizzazioni granulari utilizzando gli attributi. Esistono due modi per passare gli attributi per il controllo degli accessi a IAM Identity Center:

-

Se utilizzi un IdP esterno, puoi passare gli attributi direttamente nell'asserzione SAML utilizzando il prefisso.

https://aws.amazon.com/SAML/Attributes/AccessControl -

Se utilizzi IAM Identity Center come fonte di identità, puoi aggiungere e utilizzare gli attributi presenti nell'archivio di identità di IAM Identity Center.

-

Per utilizzare ABAC in tutti i casi, devi prima selezionare l'attributo di controllo degli accessi nella pagina Attributi per il controllo degli accessi sulla console IAM Identity Center. Per passarlo utilizzando l'asserzione SAML, devi impostare il nome dell'attributo nell'IdP su.

https://aws.amazon.com/SAML/Attributes/AccessControl:<AttributeName> -

Gli attributi definiti nella pagina Attributi per il controllo degli accessi della console IAM Identity Center hanno la precedenza sugli attributi passati tramite le asserzioni SAML dal tuo IdP. Se desideri utilizzare solo gli attributi passati dall'asserzione SAML, non definire alcun attributo manualmente in IAM Identity Center. Dopo aver definito gli attributi nell'IdP o in IAM Identity Center, puoi creare policy di autorizzazione personalizzate nel tuo set di autorizzazioni utilizzando la chiave aws: PrincipalTag global condition. Ciò garantisce che solo gli utenti con attributi che corrispondono ai tag sulle tue risorse abbiano accesso a tali risorse nei tuoi account AWS.

-

-

IAM Identity Center è un servizio di gestione delle identità della forza lavoro, quindi richiede l'interazione umana per completare il processo di autenticazione per l'accesso programmatico. Se hai bisogno di credenziali a breve termine per machine-to-machine l'autenticazione, esplora i profili di EC2 istanza Amazon per i carichi di lavoro in AWS o IAM Roles Anywhere per carichi di lavoro esterni ad AWS.

-

IAM Identity Center fornisce l'accesso alle risorse negli account AWS all'interno delle tue organizzazioni. Tuttavia, se desideri fornire l'accesso Single Sign-On agli account esterni (ovvero account AWS esterni alla tua organizzazione) utilizzando IAM Identity Center senza invitare tali account nelle tue organizzazioni, puoi configurare gli account esterni come applicazioni SAML in

IAM Identity Center. -

IAM Identity Center supporta l'integrazione con soluzioni TEMPORANEE di gestione degli accessi elevati (TEAM) (note anche come accesso). just-in-time Questa integrazione fornisce un accesso limitato nel tempo al tuo ambiente AWS multi-account su larga scala. L'accesso temporaneo elevato consente agli utenti di richiedere l'accesso per eseguire un'attività specifica per un periodo di tempo specifico. Un approvatore esamina ogni richiesta e decide se approvarla o rifiutarla. IAM Identity Center supporta sia le soluzioni TEAM gestite dai fornitori dei partner di sicurezza AWS supportati sia le soluzioni autogestite, che gestisci

e personalizzi per soddisfare i tuoi requisiti di accesso con limiti di tempo.