Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Utilizzo di AWS Secrets Manager segreti anziché credenziali del database in Amazon QuickSight

| Destinatari: QuickSight amministratori Amazon e sviluppatori Amazon QuickSight |

AWS Secrets Manager è un servizio di archiviazione segreto che puoi utilizzare per proteggere le credenziali del database, le chiavi API e altre informazioni segrete. L'uso di una chiave garantisce che il segreto non venga compromesso da qualcuno che esamina il codice, perché semplicemente il segreto non è archiviato nel codice. Per una panoramica, consulta la Guida per l'utente di AWS Secrets Manager.

QuickSight Gli amministratori di Amazon possono concedere l'accesso in QuickSight sola lettura ai segreti che creano in Secrets Manager. Questi segreti possono essere utilizzati al posto delle credenziali del database durante la creazione e la modifica di fonti di dati utilizzando l'API. QuickSight

QuickSight supporta l'utilizzo di segreti con tipi di fonti di dati che supportano l'autenticazione a coppie di credenziali. Jira e non ServiceNow sono attualmente supportati.

Nota

Se utilizzi AWS Secrets Manager Amazon QuickSight, ti verranno addebitati i costi di accesso e manutenzione come descritto nella pagina dei AWS Secrets Manager prezzi

Utilizza le seguenti procedure descritte nelle seguenti sezioni per integrare Secrets Manager con Amazon QuickSight.

Concessione dell' QuickSight accesso a Secrets Manager e a segreti selezionati

Se sei un amministratore e disponi di segreti in Secrets Manager, puoi concedere ad Amazon l'accesso in QuickSight sola lettura a segreti selezionati.

Per concedere QuickSight l'accesso a Secrets Manager e a segreti selezionati

-

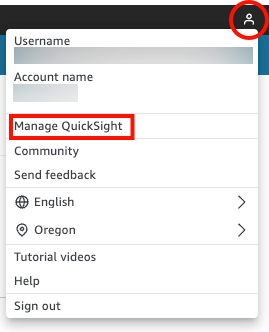

In QuickSight, scegli l'icona utente in alto a destra, quindi scegli Gestisci QuickSight.

-

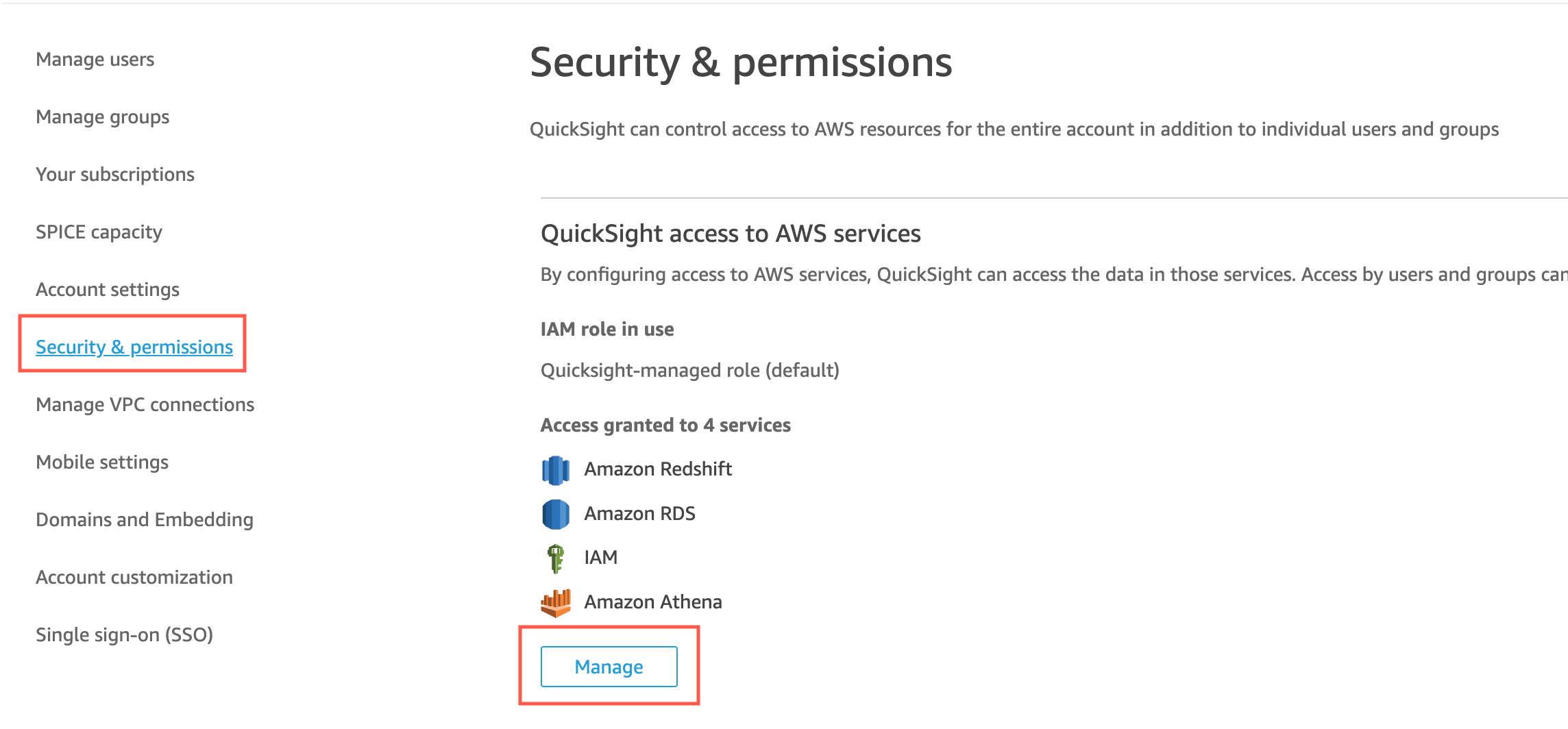

Scegli Sicurezza e autorizzazioni sulla sinistra.

-

Scegli Gestisci per QuickSight accedere alle AWS risorse.

-

In Consenti l'accesso e il rilevamento automatico per queste risorse, scegli AWS Secrets Manager, Seleziona segreti.

Si apre la pagina Segreti di AWS Secrets Manager .

-

Seleziona i segreti a cui desideri concedere l'accesso in QuickSight sola lettura.

I segreti nella tua regione di QuickSight registrazione vengono visualizzati automaticamente. Per selezionare segreti al di fuori della tua Regione principale, seleziona Segreti in altre regioni AWS , quindi inserisci i nomi della risorsa Amazon (ARN) per quei segreti.

-

Al termine, scegliere Finish (Fine).

QuickSight crea un ruolo IAM chiamato

aws-quicksight-secretsmanager-role-v0nel tuo account. Garantisce agli utenti dell'account l'accesso in sola lettura ai segreti specificati e ha un aspetto simile al seguente:{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "secretsmanager:GetSecretValue" ], "Resource": [ "arn:aws:secretsmanager:region:accountId:secret:secret_name" ] } ] }Quando QuickSight gli utenti creano analisi o visualizzano dashboard che utilizzano un'origine dati con segreti, QuickSight assume questo ruolo IAM di Secrets Manager. Per ulteriori informazioni sulle policy di autorizzazione dei segreti, consulta Autenticazione e controllo degli accessi per AWS Secrets Manager nella Guida per l'utente di AWS Secrets Manager .

Il segreto specificato nel ruolo QuickSight IAM può avere una politica di risorse aggiuntiva che nega l'accesso. Per ulteriori informazioni, consulta Collegamento di una policy di autorizzazioni a un segreto nella Guida per l'utente di AWS Secrets Manager .

Se utilizzi una AWS KMS chiave AWS gestita per crittografare il tuo segreto, QuickSight non richiede alcuna configurazione di autorizzazioni aggiuntive in Secrets Manager.

Se utilizzi una chiave gestita dal cliente per crittografare il tuo segreto, assicurati che il ruolo QuickSight IAM disponga delle autorizzazioni.

aws-quicksight-secretsmanager-role-v0kms:DecryptPer ulteriori informazioni, consulta Autorizzazioni per la chiave KMS nella Guida per l'utente di AWS Secrets Manager .Per ulteriori informazioni sui tipi di chiavi utilizzati nel AWS servizio di gestione delle chiavi, consulta le chiavi e le chiavi del cliente nella AWS guida del servizio di gestione delle AWS chiavi.

Creazione o aggiornamento di un'origine dati con credenziali segrete utilizzando l'API QuickSight

Dopo che l' QuickSight amministratore ha concesso l'accesso in QuickSight sola lettura a Secrets Manager, puoi creare e aggiornare le fonti di dati nell'API utilizzando un segreto selezionato dall'amministratore come credenziali.

Di seguito è riportato un esempio di chiamata API in cui creare un'origine dati. QuickSight Questo esempio utilizza l'operazione API create-data-source. È inoltre possibile utilizzare l'operazione update-data-source. Per ulteriori informazioni, consulta CreateDataSourcee UpdateDataSourcenell'Amazon QuickSight API Reference.

L'utente specificato nelle autorizzazioni nel seguente esempio di chiamata API può eliminare, visualizzare e modificare le sorgenti dati per l'origine dati MySQL specificata in. QuickSight Può inoltre visualizzare e aggiornare le autorizzazioni dell'origine dati. Invece di un QuickSight nome utente e una password, viene utilizzato un ARN segreto come credenziali per l'origine dati.

aws quicksight create-data-source --aws-account-idAWSACCOUNTID\ --data-source-idDATASOURCEID\ --nameNAME\ --typeMYSQL\ --permissions '[{"Principal": "arn:aws:quicksight:region:accountID:user/namespace/username", "Actions": ["quicksight:DeleteDataSource", "quicksight:DescribeDataSource", "quicksight:DescribeDataSourcePermissions", "quicksight:PassDataSource", "quicksight:UpdateDataSource", "quicksight:UpdateDataSourcePermissions"]}]' \ --data-source-parameters='{"MySQLParameters":{"Database": "database", "Host":"hostURL", "Port":"port"}}' \ --credentials='{"SecretArn":"arn:aws:secretsmanager:region:accountID:secret:secretname"}' \ --regionus-west-2

In questa chiamata, QuickSight autorizza l'secretsmanager:GetSecretValueaccesso al segreto in base alla politica IAM del chiamante dell'API, non alla politica del ruolo di servizio IAM. Il ruolo di servizio IAM agisce a livello di account e viene utilizzato quando un utente visualizza un'analisi o un pannello di controllo. Non può essere utilizzato per autorizzare l'accesso segreto quando un utente crea o aggiorna l'origine dati.

Quando modificano un'origine dati nell' QuickSight interfaccia utente, gli utenti possono visualizzare l'ARN segreto per le origini dati che utilizzano AWS Secrets Manager come tipo di credenziale. Tuttavia, non possono modificare il segreto o selezionarne uno diverso. Se devono apportare modifiche, ad esempio al server o alla porta del database, gli utenti devono prima scegliere la coppia di credenziali e inserire il nome utente e la password del proprio QuickSight account.

I segreti vengono rimossi automaticamente da un'origine dati quando l'origine dati viene modificata nell'interfaccia utente. Per ripristinare il segreto nell'origine dati, utilizza l'operazione API update-data-source.

Cosa c'è nel segreto

QuickSight richiede il seguente formato JSON per accedere al tuo segreto:

{ "username": "username", "password": "password" }

I password campi username e sono obbligatori per accedere QuickSight ai segreti. Tutti gli altri campi sono facoltativi e vengono ignorati da QuickSight.

Il formato JSON può variare a seconda del tipo di database. Per ulteriori informazioni, consulta la struttura JSON dei segreti delle credenziali del AWS Secrets Manager database nella Guida per l'AWS Secrets Manager utente.

Modifica del segreto

Per modificare un segreto, si utilizza Secrets Manager. Dopo aver apportato modifiche a un segreto, gli aggiornamenti diventano disponibili alla successiva QuickSight richiesta di accesso al segreto.