Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Tecnica e contenimento degli accessi

Impedisci l'uso non autorizzato di una risorsa limitando le funzioni e i principali IAM con accesso alla risorsa. Ciò include la limitazione delle autorizzazioni dei responsabili IAM che hanno accesso alla risorsa; include anche la revoca temporanea delle credenziali di sicurezza. Di seguito sono evidenziati esempi di tecniche e contenimento degli accessi tramite i servizi: AWS

-

Limita le autorizzazioni: le autorizzazioni assegnate a un principale IAM devono seguire il principio del privilegio minimo. Tuttavia, durante un evento di sicurezza attivo, potrebbe essere necessario limitare ulteriormente l'accesso a una risorsa mirata da parte di uno specifico preside IAM. In questo caso, è possibile contenere l'accesso a una risorsa rimuovendo le autorizzazioni dal principale IAM da contenere. Questa operazione viene eseguita con il servizio IAM e può essere applicata utilizzando AWS Management Console AWS CLI, the o un AWS SDK.

-

Chiavi di revoca: le chiavi di accesso IAM vengono utilizzate dai dirigenti IAM per accedere o gestire le risorse. Si tratta di credenziali statiche a lungo termine per firmare le richieste programmatiche all' AWS API AWS CLI or e iniziano con il prefisso AKIA (per ulteriori informazioni, consulta la sezione Understanding unique ID prefixes negli identificatori IAM). Per limitare l'accesso a un principale IAM in cui una chiave di accesso IAM è stata compromessa, la chiave di accesso può essere disattivata o eliminata. È importante tenere presente quanto segue:

-

Una chiave di accesso può essere riattivata dopo essere stata disattivata.

-

Una chiave di accesso non è recuperabile una volta eliminata.

-

Un principale IAM può avere fino a due chiavi di accesso alla volta.

-

Gli utenti o le applicazioni che utilizzano la chiave di accesso perderanno l'accesso una volta disattivata o eliminata la chiave.

-

-

Revoca delle credenziali di sicurezza temporanee: le credenziali di sicurezza temporanee possono essere utilizzate da un'organizzazione per controllare l'accesso alle AWS risorse e iniziano con il prefisso ASIA (per ulteriori informazioni, consulta la sezione Understanding unique ID prefixes negli identificatori IAM). Le credenziali temporanee vengono in genere utilizzate dai ruoli IAM e non devono essere ruotate o revocate esplicitamente perché hanno una durata limitata. Nei casi in cui si verifica un evento di sicurezza che coinvolge una credenziale di sicurezza temporanea prima della scadenza delle credenziali di sicurezza temporanee, potrebbe essere necessario modificare le autorizzazioni effettive delle credenziali di sicurezza temporanee esistenti. Questa operazione può essere completata utilizzando il servizio IAM within. AWS Management Console Le credenziali di sicurezza temporanee possono essere rilasciate anche agli utenti IAM (a differenza dei ruoli IAM); tuttavia, al momento della stesura di questo documento, non è possibile revocare le credenziali di sicurezza temporanee per un utente IAM all'interno di. AWS Management Console Per gli eventi di sicurezza in cui la chiave di accesso IAM di un utente viene compromessa da un utente non autorizzato che ha creato credenziali di sicurezza temporanee, le credenziali di sicurezza temporanee possono essere revocate utilizzando due metodi:

-

Allega una policy in linea all'utente IAM che impedisca l'accesso in base alla data di emissione del token di sicurezza (per maggiori dettagli, consulta la sezione Negare l'accesso alle credenziali di sicurezza temporanee emesse prima di un orario specifico in Disabilitazione delle autorizzazioni per le credenziali di sicurezza temporanee).

-

Elimina l'utente IAM che possiede le chiavi di accesso compromesse. Se necessario, ricrea l'utente.

-

-

AWS WAF- Alcune tecniche utilizzate da utenti non autorizzati includono schemi di traffico malevoli comuni, come le richieste che contengono SQL injection e cross-site scripting (XSS). AWS WAF può essere configurato per abbinare e negare il traffico utilizzando queste tecniche utilizzando le istruzioni delle regole integrate. AWS WAF

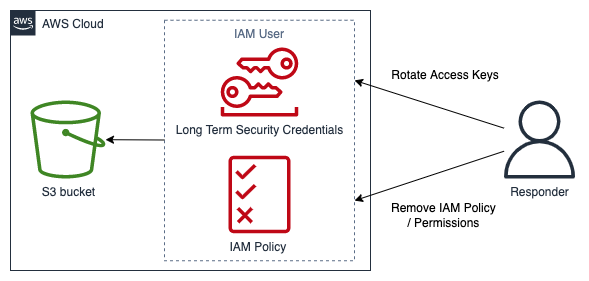

Un esempio di contenimento della tecnica e degli accessi è riportato nel diagramma seguente, con un operatore che risponde agli incidenti che ruota le chiavi di accesso o rimuove una policy IAM per impedire a un utente IAM di accedere a un bucket Amazon S3.

Esempio di tecnica e contenimento degli accessi