Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configurazione SSM Agent usare un proxy su nodi Linux

È possibile configurare Agent ( AWS Systems Manager SSM Agent) per comunicare tramite un proxy HTTP creando un file di configurazione sostitutivo e aggiungendo http_proxy no_proxy impostazioni al file. https_proxy Un file di override conserva inoltre le impostazioni del proxy se si installano versioni più recenti o precedenti di SSM Agent. Questa sezione include le procedure per la creazione di un file override in ambienti upstart e systemd. Se intendi utilizzare Session Manager, tieni presente che i server proxy HTTPS non sono supportati.

Configura SSM Agent usare un proxy (upstart)

Usare la procedura seguente per creare un file di configurazione sostitutiva per un ambiente upstart.

Per configurare SSM Agent usare un proxy (upstart)

-

Connect all'istanza gestita in cui è stata installata SSM Agent.

-

Aprire un editor semplice come VIM e, a seconda che si stia utilizzando un server proxy HTTP o un server proxy HTTPS, aggiungere una delle seguenti configurazioni.

Per un server proxy HTTP:

env http_proxy=http://hostname:portenv https_proxy=http://hostname:portenv no_proxy=IP address for instance metadata services (IMDS)Per un server proxy HTTPS:

env http_proxy=http://hostname:portenv https_proxy=https://hostname:portenv no_proxy=IP address for instance metadata services (IMDS)Importante

Aggiungi al file l'impostazione

no_proxye specifica l'indirizzo IP. L'indirizzo IP perno_proxyè l'endpoint dei servizi di metadati di istanza (IMDA) per Systems Manager. Se non viene specificatono_proxy, le chiamate a Systems Manager acquisiscono l'identità del servizio proxy (se il IMDSv1 fallback è abilitato) o le chiamate a Systems Manager hanno esito negativo (se IMDSv2 applicato).-

Per IPv4, specificare.

no_proxy=169.254.169.254 -

Per IPv6, specifica

no_proxy=[fd00:ec2::254]. L' IPv6 indirizzo del servizio di metadati dell'istanza è compatibile con IMDSv2 i comandi. L' IPv6 indirizzo è accessibile solo sulle istanze create sul sistema AWS Nitro. Per ulteriori informazioni, consulta come funziona Instance Metadata Service versione 2 nella Amazon EC2 User Guide.

-

-

Salvare il file con il nome

amazon-ssm-agent.overridenella posizione seguente:/etc/init/ -

Arresta e riavvia SSM Agent utilizzando i seguenti comandi.

sudo service stop amazon-ssm-agent sudo service start amazon-ssm-agent

Nota

Per ulteriori informazioni sul funzionamento dei file .override in ambienti Upstart, consultare init: configurazione del processo daemon init di Upstart

Configura SSM Agent usare un proxy (systemd)

Per configurare, utilizzare la procedura seguente SSM Agent per utilizzare un proxy in un systemd ambiente.

Nota

Alcuni passaggi di questa procedura contengono istruzioni esplicite per Ubuntu Server casi in cui SSM Agent è stato installato utilizzando Snap.

-

Connect all'istanza in cui è stata installata SSM Agent.

-

A seconda del tipo di sistema operativo, eseguire uno dei seguenti comandi.

-

Abilitato Ubuntu Server istanze in cui SSM Agent viene installato utilizzando uno snap:

sudo systemctl edit snap.amazon-ssm-agent.amazon-ssm-agentSu altri sistemi operativi:

sudo systemctl edit amazon-ssm-agent

-

-

Aprire un editor semplice come VIM e, a seconda che si stia utilizzando un server proxy HTTP o un server proxy HTTPS, aggiungere una delle seguenti configurazioni.

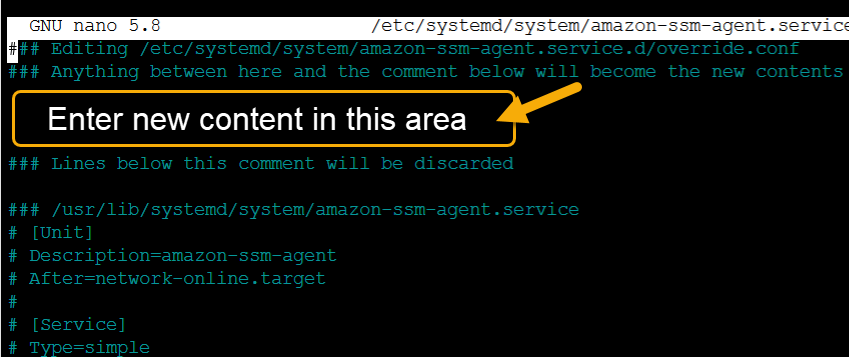

Assicurati di inserire le informazioni sopra il commento “

### Lines below this comment will be discarded”, come indicato nell'immagine seguente.

Per un server proxy HTTP:

[Service] Environment="http_proxy=http://hostname:port" Environment="https_proxy=http://hostname:port" Environment="no_proxy=IP address for instance metadata services (IMDS)"Per un server proxy HTTPS:

[Service] Environment="http_proxy=http://hostname:port" Environment="https_proxy=https://hostname:port" Environment="no_proxy=IP address for instance metadata services (IMDS)"Importante

Aggiungi al file l'impostazione

no_proxye specifica l'indirizzo IP. L'indirizzo IP perno_proxyè l'endpoint dei servizi di metadati di istanza (IMDA) per Systems Manager. Se non viene specificatono_proxy, le chiamate a Systems Manager acquisiscono l'identità del servizio proxy (se il IMDSv1 fallback è abilitato) o le chiamate a Systems Manager hanno esito negativo (se IMDSv2 applicato).-

Per IPv4, specificare.

no_proxy=169.254.169.254 -

Per IPv6, specifica

no_proxy=[fd00:ec2::254]. L' IPv6 indirizzo del servizio di metadati dell'istanza è compatibile con IMDSv2 i comandi. L' IPv6 indirizzo è accessibile solo sulle istanze create sul sistema AWS Nitro. Per ulteriori informazioni, consulta come funziona Instance Metadata Service versione 2 nella Amazon EC2 User Guide.

-

-

Salvare le modifiche. Il sistema crea automaticamente uno dei file riportati di seguito, a seconda del tipo di sistema operativo.

-

Abilitato Ubuntu Server casi in cui SSM Agent viene installato utilizzando uno snap:

/etc/systemd/system/snap.amazon-ssm-agent.amazon-ssm-agent.service.d/override.conf -

Nelle istanze Amazon Linux 2 e Amazon Linux 2023:

/etc/systemd/system/amazon-ssm-agent.service.d/override.conf -

Su altri sistemi operativi:

/etc/systemd/system/amazon-ssm-agent.service.d/amazon-ssm-agent.override

-

-

Restart (Riavvia) SSM Agent utilizzando uno dei seguenti comandi, a seconda del tipo di sistema operativo.

-

Abilitato Ubuntu Server istanze installate utilizzando uno snap:

sudo systemctl daemon-reload && sudo systemctl restart snap.amazon-ssm-agent.amazon-ssm-agent -

Su altri sistemi operativi:

sudo systemctl daemon-reload && sudo systemctl restart amazon-ssm-agent

-

Nota

Per ulteriori informazioni sull'utilizzo dei file .override in ambienti systemd, consultare Modifica dei file di unità esistenti nella