Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Usare AWS Directory Service per Azure Active Directory Domain Services

-

Per sfruttare la foresta di Active Directory esistente per le tue esigenze di trasferimento SFTP, puoi usare Active Directory Connector.

-

Se desideri i vantaggi di Active Directory e l'elevata disponibilità in un servizio completamente gestito, puoi utilizzare AWS Directory Service for Microsoft Active Directory. Per informazioni dettagliate, vedi Utilizzo di AWS Directory Service per Microsoft Active Directory.

Questo argomento descrive come usare un connettore Active Directory e Azure Active Directory Domain Services (Azure ADDS) per autenticare gli utenti di SFTP Transfer con Azure Active

Argomenti

- Prima di iniziare a usare AWS Directory Service per Azure Active Directory Domain Services

- Fase 1: Aggiungere Azure Active Directory Domain Services

- Passaggio 2: creazione di un account di servizio

- Fase 3: Configurazione della AWS directory tramite AD Connector

- Fase 4: Configurazione AWS Transfer Family del server

- Fase 5: Concessione dell'accesso ai gruppi

- Fase 6: Test degli utenti

Prima di iniziare a usare AWS Directory Service per Azure Active Directory Domain Services

Perché AWS, è necessario quanto segue:

-

Un cloud privato virtuale (VPC) in una AWS regione in cui utilizzi i server Transfer Family

-

Almeno due sottoreti private nel tuo VPC

-

Il VPC deve disporre di connettività Internet

-

Un gateway per i clienti e un gateway privato virtuale per la connessione site-to-site VPN con Microsoft Azure

Per Microsoft Azure, è necessario quanto segue:

-

Un servizio di dominio Azure Active Directory e Active Directory (Azure ADDS)

-

Un gruppo di risorse di Azure

-

Una rete virtuale di Azure

-

Connettività VPN tra Amazon VPC e il tuo gruppo di risorse Azure

Nota

Ciò può avvenire tramite tunnel IPSEC nativi o utilizzando dispositivi VPN. In questo argomento, utilizziamo i tunnel IPSEC tra un gateway di rete virtuale di Azure e un gateway di rete locale. I tunnel devono essere configurati per consentire il traffico tra gli endpoint di Azure ADDS e le sottoreti che ospitano il tuo VPC. AWS

-

Un gateway per i clienti e un gateway privato virtuale per la connessione site-to-site VPN con Microsoft Azure

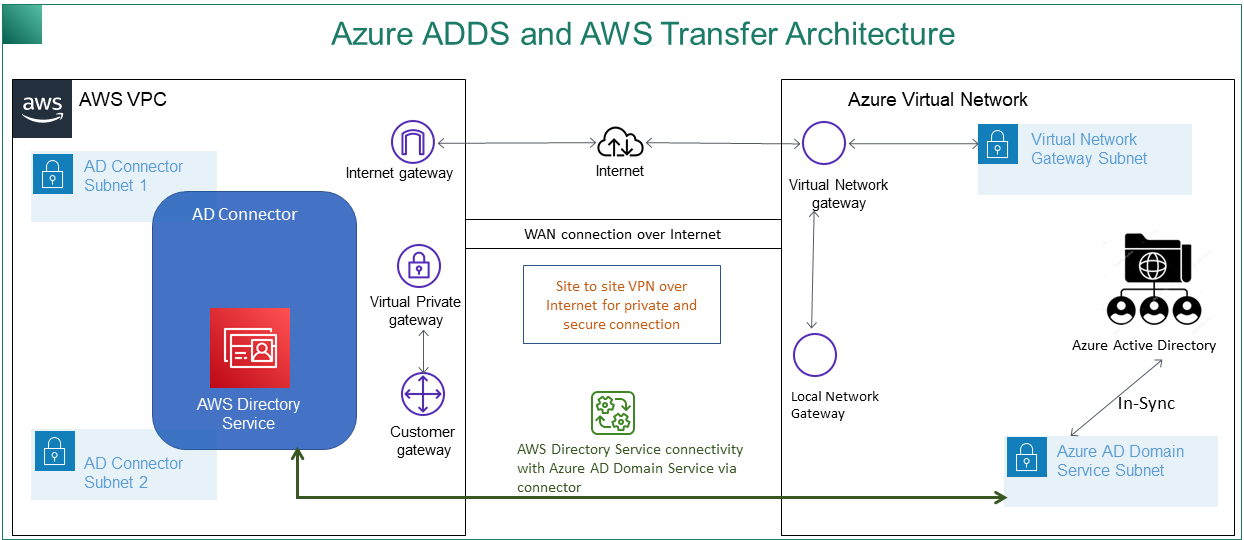

Il diagramma seguente mostra la configurazione necessaria prima di iniziare.

Fase 1: Aggiungere Azure Active Directory Domain Services

Azure AD non supporta le istanze di aggiunta al dominio per impostazione predefinita. Per eseguire azioni come Domain Join e usare strumenti come Group Policy, gli amministratori devono abilitare Azure Active Directory Domain Services. Se non hai già aggiunto Azure AD DS o l'implementazione esistente non è associata al dominio che desideri venga utilizzato dal server di trasferimento SFTP, devi aggiungere una nuova istanza.

Per informazioni sull'abilitazione di Azure Active Directory Domain Services (Azure ADDS), vedi Tutorial: Creare e configurare un dominio gestito di Azure Active Directory

Nota

Quando abiliti Azure ADDS, assicurati che sia configurato per il gruppo di risorse e il dominio Azure AD a cui stai connettendo il tuo server di trasferimento SFTP.

Passaggio 2: creazione di un account di servizio

Azure AD deve avere un account di servizio che faccia parte di un gruppo di amministratori in Azure ADDS. Questo account viene utilizzato con il connettore AWS Active Directory. Assicurati che questo account sia sincronizzato con Azure ADDS.

Suggerimento

L'autenticazione a più fattori per Azure Active Directory non è supportata per i server Transfer Family che usano il protocollo SFTP. Il server Transfer Family non può fornire il token MFA dopo che un utente si è autenticato su SFTP. Assicurati di disabilitare l'MFA prima di provare a connetterti.

Fase 3: Configurazione della AWS directory tramite AD Connector

Dopo aver configurato Azure ADDS e creato un account di servizio con tunnel VPN IPSEC tra il tuo AWS VPC e la rete virtuale di Azure, puoi testare la connettività eseguendo il ping dell'indirizzo IP DNS di Azure ADDS da qualsiasi istanza EC2. AWS

Dopo aver verificato che la connessione sia attiva, puoi continuare di seguito.

Per configurare la tua AWS directory utilizzando AD Connector

-

Apri la console Directory Service

e seleziona Directory. -

Seleziona Configura la directory.

-

Per il tipo di directory, scegli AD Connector.

-

Seleziona la dimensione della directory, seleziona Avanti, quindi seleziona il tuo VPC e le sottoreti.

-

Seleziona Avanti, quindi compila i campi come segue:

-

Nome DNS della directory: inserisci il nome di dominio che stai usando per Azure ADDS.

-

Indirizzi IP DNS: inserisci gli indirizzi IP di Azure ADDS.

-

Nome utente e password dell'account del server: inserisci i dettagli per l'account di servizio che hai creato nel Passaggio 2: Crea un account di servizio.

-

-

Completa le schermate per creare il servizio di directory.

Ora lo stato della directory dovrebbe essere Attivo ed è pronto per essere utilizzato con un server di trasferimento SFTP.

Fase 4: Configurazione AWS Transfer Family del server

Crea un server Transfer Family con il protocollo SFTP e il tipo di provider di identità AWS Directory Service. Dall'elenco a discesa Directory, seleziona la directory che hai aggiunto nel Passaggio 3: Configurazione della AWS directory utilizzando AD Connector.

Nota

Non puoi eliminare una directory Microsoft AD in AWS Directory Service se l'hai usata in un server Transfer Family. È necessario prima eliminare il server, quindi è possibile eliminare la directory.

Fase 5: Concessione dell'accesso ai gruppi

Dopo aver creato il server, è necessario scegliere quali gruppi della directory devono avere accesso al caricamento e al download di file tramite AWS Transfer Family i protocolli abilitati. A tale scopo, è necessario creare un accesso.

Nota

Gli utenti devono appartenere direttamente al gruppo a cui si concede l'accesso. Ad esempio, supponiamo che Bob sia un utente e appartenga al gruppo A e che lo stesso gruppo A sia incluso nel gruppo B.

-

Se concedi l'accesso a GroupA, a Bob viene concesso l'accesso.

-

Se concedi l'accesso a GroupB (e non a GroupA), Bob non ha accesso.

Per concedere l'accesso è necessario recuperare il SID del gruppo.

Utilizzate il seguente PowerShell comando di Windows per recuperare il SID di un gruppo, sostituendolo YourGroupNamecon il nome del gruppo.

Get-ADGroup -Filter {samAccountName -like "YourGroupName*"} -Properties * | Select SamAccountName,ObjectSid

Concedi l'accesso ai gruppi

-

Vai alla pagina dei dettagli del server e nella sezione Accessi, scegli Aggiungi accesso.

-

Inserisci il SID che hai ricevuto dall'output della procedura precedente.

-

Per Access, scegli un AWS Identity and Access Management ruolo per il gruppo.

-

Nella sezione Politica, scegli una politica. Il valore predefinito è None (Nessuna).

-

Per la directory Home, scegli un bucket Amazon S3 che corrisponda alla home directory del gruppo.

-

Scegli Aggiungi per creare l'associazione.

I dettagli del server di trasferimento dovrebbero essere simili ai seguenti:

Fase 6: Test degli utenti

Puoi verificare (Test degli utenti) se un utente ha accesso alla AWS Managed Microsoft AD directory del tuo server. Un utente deve appartenere esattamente a un gruppo (un ID esterno) elencato nella sezione Accesso della pagina di configurazione dell'endpoint. Se l'utente non fa parte di alcun gruppo o fa parte di più di un singolo gruppo, a quell'utente non viene concesso l'accesso.