Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Utilizzo di AWS Directory Service per Microsoft Active Directory

Puoi utilizzarlo AWS Transfer Family per autenticare gli utenti finali che effettuano il trasferimento di file utilizzando AWS Directory Service for Microsoft Active Directory. Consente la migrazione senza interruzioni dei flussi di lavoro di trasferimento di file che si basano sull'autenticazione di Active Directory senza modificare le credenziali degli utenti finali o richiedere un'autorizzazione personalizzata.

Con AWS Managed Microsoft AD, puoi fornire a AWS Directory Service utenti e gruppi l'accesso sicuro tramite SFTP, FTPS e FTP ai dati archiviati in Amazon Simple Storage Service (Amazon S3) o Amazon Elastic File System (Amazon EFS). Se utilizzi Active Directory per archiviare le credenziali degli utenti, ora disponi di un modo più semplice per abilitare i trasferimenti di file per questi utenti.

Puoi fornire l'accesso ai gruppi di Active Directory AWS Managed Microsoft AD nel tuo ambiente locale o nel AWS cloud utilizzando i connettori Active Directory. Puoi consentire agli utenti già configurati nel tuo ambiente Microsoft Windows, nel AWS cloud o nella loro rete locale, l'accesso a un AWS Transfer Family server che utilizza AWS Managed Microsoft AD l'identità. Il blog AWS sullo storage contiene un post che descrive in dettaglio una soluzione per l'utilizzo di Active Directory with Transfer Family: Simplify Active Directory authentication with a identity provider personalizzato per AWS Transfer Family

Nota

-

AWS Transfer Family non supporta Simple AD.

-

Transfer Family non supporta configurazioni Active Directory interregionali: supportiamo solo le integrazioni di Active Directory che si trovano nella stessa regione di quella del server Transfer Family.

-

Transfer Family non supporta l'utilizzo né di AD AWS Managed Microsoft AD Connector per abilitare l'autenticazione a più fattori (MFA) per l'infrastruttura MFA esistente basata su RADIUS.

-

AWS Transfer Family non supporta le regioni replicate di Managed Active Directory.

Per utilizzarlo AWS Managed Microsoft AD, è necessario eseguire le seguenti operazioni:

-

Crea una o più AWS Managed Microsoft AD directory utilizzando la AWS Directory Service console.

-

Usa la console Transfer Family per creare un server che utilizzi AWS Managed Microsoft AD come provider di identità.

-

Configura AWS Directory utilizzando un connettore Active Directory.

-

Aggiungi l'accesso da uno o più dei tuoi AWS Directory Service gruppi.

-

Sebbene non sia obbligatorio, ti consigliamo di testare e verificare l'accesso degli utenti.

Argomenti

Prima di iniziare a utilizzare AWS Directory Service for Microsoft Active Directory

Nota

AWS Transfer Family ha un limite predefinito di 100 gruppi di Active Directory per server. Se il tuo caso d'uso richiede più di 100 gruppi, prendi in considerazione l'utilizzo di una soluzione di provider di identità personalizzata, come descritto in Semplificare l'autenticazione di Active Directory con un provider di identità personalizzato per AWS Transfer Family

Fornisci un identificatore univoco per i tuoi gruppi AD

Prima di poter utilizzare AWS Managed Microsoft AD, è necessario fornire un identificatore univoco per ogni gruppo nella directory Microsoft AD. A tale scopo, è possibile utilizzare l'identificatore di sicurezza (SID) per ogni gruppo. Gli utenti del gruppo che associ hanno accesso alle tue risorse Amazon S3 o Amazon EFS tramite i protocolli abilitati utilizzando AWS Transfer Family.

Usa il seguente PowerShell comando di Windows per recuperare il SID di un gruppo, sostituendolo YourGroupName con il nome del gruppo.

Get-ADGroup -Filter {samAccountName -like "YourGroupName*"} -Properties * | Select SamAccountName,ObjectSid

Nota

Se lo utilizzi AWS Directory Service come provider di identità userPrincipalName e SamAccountName hai valori diversi, AWS Transfer Family accetta il valore in. SamAccountName Transfer Family non accetta il valore specificato inuserPrincipalName.

Aggiungi AWS Directory Service autorizzazioni al tuo ruolo

Ti servono anche le autorizzazioni AWS Directory Service API da utilizzare AWS Directory Service come provider di identità. Le seguenti autorizzazioni sono obbligatorie o suggerite:

-

ds:DescribeDirectoriesè necessario per consentire a Transfer Family di cercare l'elenco -

ds:AuthorizeApplicationè necessario aggiungere l'autorizzazione per Transfer Family -

ds:UnauthorizeApplicationsi consiglia di rimuovere tutte le risorse create provvisoriamente, nel caso in cui qualcosa vada storto durante il processo di creazione del server

Aggiungi queste autorizzazioni al ruolo che stai utilizzando per creare i tuoi server Transfer Family. Per maggiori dettagli su queste autorizzazioni, consulta Autorizzazioni AWS Directory Service API: riferimento alle azioni, alle risorse e alle condizioni.

Utilizzo dei realm di Active Directory

Quando state valutando come fare in modo che gli utenti di Active Directory accedano ai AWS Transfer Family server, tenete presente l'area dell'utente e quella del gruppo. Idealmente, l'area dell'utente e quella del gruppo dovrebbero corrispondere. Cioè, sia l'utente che il gruppo si trovano nel realm predefinito o entrambi si trovano nell'area di fiducia. In caso contrario, l'utente non può essere autenticato da Transfer Family.

Puoi testare l'utente per assicurarti che la configurazione sia corretta. Per informazioni dettagliate, consultare Test degli utenti. Se c'è un problema con il user/group realm, viene visualizzato l'errore Nessun accesso associato trovato per i gruppi di utenti.

Scelta AWS Managed Microsoft AD come provider di identità

Questa sezione descrive come utilizzarlo AWS Directory Service for Microsoft Active Directory con un server.

Da usare AWS Managed Microsoft AD con Transfer Family

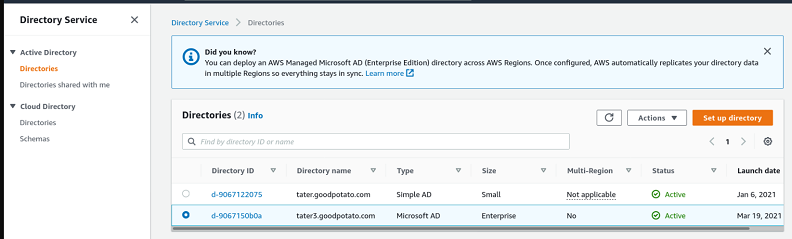

Accedi a AWS Management Console e apri la AWS Directory Service console all'indirizzo https://console.aws.amazon.com/directoryservicev2/

. Usa la AWS Directory Service console per configurare una o più directory gestite. Per ulteriori informazioni, consulta AWS Managed Microsoft AD nella Guida per gli amministratori AWS Directory Service .

-

Apri la AWS Transfer Family console all'indirizzo https://console.aws.amazon.com/transfer/

e scegli Crea server. -

Nella pagina Scegli i protocolli, scegli uno o più protocolli dall'elenco.

Nota

Se si seleziona FTPS, è necessario fornire il AWS Certificate Manager certificato.

-

Per Scegli un provider di identità, scegli AWS Directory Service.

-

L'elenco delle directory contiene tutte le directory gestite che hai configurato. Scegliete una directory dall'elenco e scegliete Avanti.

Nota

-

Le directory Cross-Account e Shared non sono supportate per. AWS Managed Microsoft AD

-

Per configurare un server con Directory Service come provider di identità, è necessario aggiungere alcune AWS Directory Service autorizzazioni. Per informazioni dettagliate, consultare Prima di iniziare a utilizzare AWS Directory Service for Microsoft Active Directory.

-

-

Per completare la creazione del server, utilizzare una delle seguenti procedure:

In queste procedure, continua con il passaggio successivo alla scelta di un provider di identità.

Importante

Non puoi eliminare una directory Microsoft AD AWS Directory Service se l'hai usata in un server Transfer Family. È necessario prima eliminare il server, quindi è possibile eliminare la directory.

Connessione a Microsoft Active Directory locale

Questa sezione descrive come configurare una AWS directory utilizzando un AD Connector.

Per configurare la tua AWS directory utilizzando AD Connector

-

Apri la console Directory Service

e seleziona Directory. -

Seleziona Configura la directory.

-

Per il tipo di directory, scegli AD Connector.

-

Seleziona la dimensione della directory, seleziona Avanti, quindi seleziona il tuo VPC e le sottoreti.

-

Seleziona Avanti, quindi compila i campi come segue:

-

Nome DNS della directory: inserisci il nome di dominio che stai utilizzando per Microsoft Active Directory.

-

Indirizzi IP DNS: inserisci gli indirizzi IP di Microsoft Active Directory.

-

Nome utente e password dell'account del server: inserisci i dettagli dell'account di servizio da utilizzare.

-

-

Completa le schermate per creare il servizio di directory.

Il passaggio successivo consiste nel creare un server Transfer Family con il protocollo SFTP e il tipo di provider di identità AWS Directory Service. Dall'elenco a discesa Directory, selezionate la directory aggiunta nella procedura precedente.

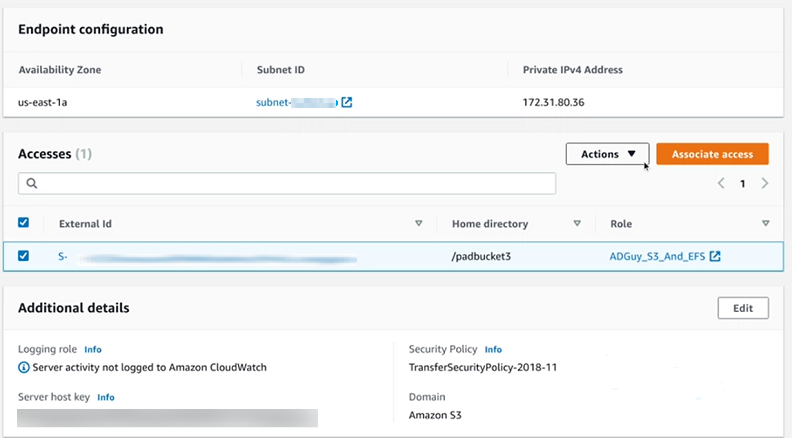

Concessione dell'accesso ai gruppi

Dopo aver creato il server, è necessario scegliere i gruppi della directory che devono avere accesso al caricamento e al download di file tramite AWS Transfer Family i protocolli abilitati. A tale scopo, è necessario creare un accesso.

Nota

AWS Transfer Family ha un limite predefinito di 100 gruppi di Active Directory per server. Se il tuo caso d'uso richiede più di 100 gruppi, prendi in considerazione l'utilizzo di una soluzione di provider di identità personalizzata, come descritto in Semplificare l'autenticazione di Active Directory con un provider di identità personalizzato per AWS Transfer Family

Nota

Gli utenti devono appartenere direttamente al gruppo a cui concedi l'accesso. Ad esempio, supponiamo che Bob sia un utente e appartenga al gruppo A e che lo stesso gruppo A sia incluso nel gruppo B.

-

Se concedi l'accesso a GroupA, a Bob viene concesso l'accesso.

-

Se concedi l'accesso a GroupB (e non a GroupA), Bob non ha accesso.

Per concedere l'accesso a un gruppo

-

Apri la AWS Transfer Family console all'indirizzo https://console.aws.amazon.com/transfer/

. -

Vai alla pagina dei dettagli del server.

-

Nella sezione Accessi, scegli Aggiungi accesso.

-

Inserisci il SID per la AWS Managed Microsoft AD directory a cui desideri che acceda a questo server.

Nota

Per informazioni su come trovare il SID per il gruppo, consulta. Prima di iniziare a utilizzare AWS Directory Service for Microsoft Active Directory

-

Per Access, scegli un ruolo AWS Identity and Access Management (IAM) per il gruppo.

-

Nella sezione Politica, scegli una politica. L'impostazione predefinita è Nessuna.

-

Per la directory Home, scegli un bucket Amazon S3 che corrisponda alla home directory del gruppo.

Nota

Puoi limitare le porzioni del bucket visualizzate dagli utenti creando una policy di sessione. Ad esempio, per limitare gli utenti alla propria cartella all'interno della

/filetestdirectory, inserisci il seguente testo nella casella./filetest/${transfer:UserName}Per ulteriori informazioni sulla creazione di una politica di sessione, consultaCreazione di una politica di sessione per un bucket Amazon S3.

-

Scegli Aggiungi per creare l'associazione.

-

Scegli il tuo server.

-

Scegli Aggiungi accesso.

-

Inserisci il SID per il gruppo.

Nota

Per informazioni su come trovare il SID, vedere. Prima di iniziare a utilizzare AWS Directory Service for Microsoft Active Directory

-

-

Scegli Aggiungi accesso.

Nella sezione Accessi, sono elencati gli accessi per il server.

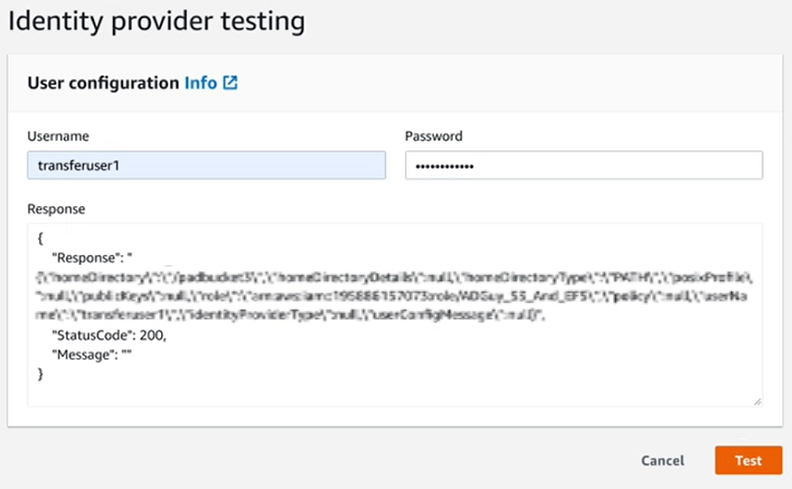

Test degli utenti

Puoi verificare se un utente ha accesso alla AWS Managed Microsoft AD directory del tuo server.

Nota

Un utente deve appartenere esattamente a un gruppo (un ID esterno) elencato nella sezione Accesso della pagina di configurazione dell'endpoint. Se l'utente non fa parte di alcun gruppo o fa parte di più di un singolo gruppo, a quell'utente non viene concesso l'accesso.

Per verificare se un utente specifico ha accesso

-

Nella pagina dei dettagli del server, scegli Azioni, quindi scegli Test.

-

Per il test del provider di identità, inserisci le credenziali di accesso per un utente che fa parte di uno dei gruppi con accesso.

-

Scegli Test (Esegui test).

Viene visualizzato un test del provider di identità riuscito, che dimostra che all'utente selezionato è stato concesso l'accesso al server.

Se l'utente appartiene a più di un gruppo con accesso, riceverai la seguente risposta.

"Response":"", "StatusCode":200, "Message":"More than one associated access found for user's groups."

Eliminazione dell'accesso al server per un gruppo

Per eliminare l'accesso al server per un gruppo

-

Nella pagina dei dettagli del server, scegli Azioni, quindi scegli Elimina accesso.

-

Nella finestra di dialogo, conferma che desideri rimuovere l'accesso per questo gruppo.

Quando si torna alla pagina dei dettagli del server, si nota che l'accesso per questo gruppo non è più elencato.

Connessione al server tramite SSH (Secure Shell)

Dopo aver configurato il server e gli utenti, è possibile connettersi al server tramite SSH e utilizzare il nome utente completo per un utente che ha accesso.

sftpuser@active-directory-domain@vpc-endpoint

Ad esempio: transferuserexample@mycompany.com@vpce-0123456abcdef-789xyz.vpc-svc-987654zyxabc.us-east-1.vpce.amazonaws.com.

Questo formato è destinato alla ricerca della federazione, limitando la ricerca di un Active Directory potenzialmente grande.

Nota

È possibile specificare il nome utente semplice. Tuttavia, in questo caso, il codice di Active Directory deve cercare in tutte le directory della federazione. Ciò potrebbe limitare la ricerca e l'autenticazione potrebbe non riuscire anche se l'utente dovesse avere accesso.

Dopo l'autenticazione, l'utente si trova nella home directory specificata al momento della configurazione dell'utente.

Connessione AWS Transfer Family a un Active Directory autogestito utilizzando foreste e trust

AWS Directory Service dispone delle seguenti opzioni per connettersi a un Active Directory autogestito:

-

L'attendibilità unidirezionale delle foreste (in uscita AWS Managed Microsoft AD e in entrata per Active Directory locale) funziona solo per il dominio radice.

-

Per i domini secondari, puoi utilizzare uno dei seguenti:

-

Utilizza l'attendibilità bidirezionale tra Active Directory locale AWS Managed Microsoft AD e viceversa

-

Utilizza la fiducia esterna unidirezionale per ogni dominio figlio.

-

Quando si connette al server utilizzando un dominio affidabile, l'utente deve specificare il dominio affidabile, ad esempiotransferuserexample@.mycompany.com