Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Controlla il traffico verso AWS le tue risorse utilizzando i gruppi di sicurezza

Un gruppo di sicurezza controlla il traffico consentito per raggiungere e lasciare le risorse a cui è associato. Ad esempio, dopo aver associato un gruppo di sicurezza a un' EC2 istanza, quest'ultima controlla il traffico in entrata e in uscita dell'istanza.

Al momento della creazione di un VPC, questo include un gruppo di sicurezza di default. È possibile creare gruppi di sicurezza aggiuntivi per un VPC, ciascuno con le proprie regole in entrata e in uscita. È possibile specificare l'origine, l'intervallo di porte e il protocollo per ogni regola in entrata. È possibile specificare la destinazione, l'intervallo di porte e il protocollo per ogni regola in uscita.

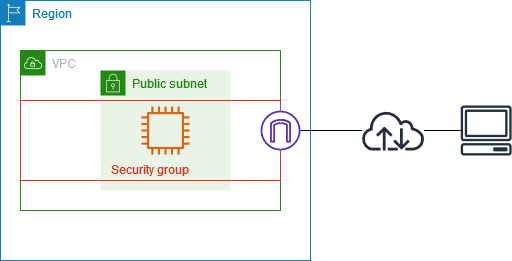

Il diagramma seguente mostra un VPC con una sottorete, un gateway Internet e un gruppo di sicurezza. La sottorete contiene un'istanza. EC2 Il gruppo di sicurezza del viene assegnato all'istanza. Il gruppo di sicurezza funziona da firewall virtuale. L'unico traffico che raggiunge l'istanza è quello consentito dalle regole del gruppo di sicurezza. Ad esempio, se il gruppo di sicurezza contiene una regola che consente il traffico ICMP verso l'istanza dalla rete, è possibile eseguire il ping dell'istanza dal computer. Se il gruppo di sicurezza non contiene una regola che consenta il traffico SSH, non potrai connetterti all'istanza tramite SSH.

Prezzi

L'utilizzo di gruppi di sicurezza non comporta costi supplementari.

Nozioni di base sui gruppi di sicurezza

-

È possibile assegnare un gruppo di sicurezza a risorse create nello stesso VPC del gruppo di sicurezza o a risorse in VPCs altro se si utilizza la funzione Security Group VPC Association per associare il gruppo di sicurezza ad VPCs altri nella stessa regione. È inoltre possibile assegnare più gruppi di sicurezza a una singola risorsa.

-

Quando crei un gruppo di sicurezza, devi indicarne il nome e la descrizione. Si applicano le regole seguenti:

-

Il nome di un gruppo di sicurezza deve Essere univoco all'interno del VPC.

-

I nomi dei gruppi di sicurezza non fanno distinzione tra maiuscole e minuscole.

-

I nomi e le descrizioni possono avere una lunghezza massima di 255 caratteri.

-

I nomi e le descrizioni possono contenere solo i seguenti caratteri: a-z, A-Z, 0-9, spazi e ._-:/()#,@[]+=&;{}!$*.

-

Quando il nome contiene spazi finali, questi vengono eliminati. Ad esempio, se inserisci “Test Security Group ". per il nome, lo memorizziamo come “Test Security Group”.

-

Il nome di un gruppo di sicurezza non può iniziare con.

sg-

-

-

I gruppi di sicurezza sono stateful. Ad esempio, inviando una richiesta da un'istanza, il traffico in risposta alla richiesta è autorizzato a raggiungerla, indipendentemente dalle regole in entrata del gruppo di sicurezza. Le risposte al traffico in entrata autorizzato possono lasciare l'istanza indipendentemente dalle regole in uscita.

-

I gruppi di sicurezza non filtrano il traffico destinato a e da i seguenti:

-

Amazon Domain Name Services (DNS)

-

Amazon Dynamic Host Configuration Protocol (DHCP)

-

Metadati delle EC2 istanze Amazon

-

Endpoint di metadati dei processi Amazon ECS

-

Attivazione della licenza per le istanze Windows

-

Servizio di sincronizzazione oraria di Amazon

-

Indirizzi IP riservati utilizzati dal router VPC predefinito

-

-

Esistono delle quote per il numero di gruppi di sicurezza che si possono creare per ogni VPC, al numero di regole che si possono aggiungere a ciascun gruppo di sicurezza e al numero di gruppi di sicurezza che si possono associare a un'interfaccia di rete. Per ulteriori informazioni, consulta Quote Amazon VPC.

Best practice

-

Autorizza solo specifici principali IAM a creare e modificare gruppi di sicurezza.

-

Crea il numero minimo di gruppi di sicurezza di cui hai bisogno per ridurre il rischio di errore. Utilizza ogni gruppo di sicurezza per gestire l'accesso a risorse con funzioni e requisiti di sicurezza simili.

-

Quando aggiungi regole in entrata per le porte 22 (SSH) o 3389 (RDP) in modo da poter accedere alle EC2 istanze, autorizza solo intervalli di indirizzi IP specifici. Se specificate 0.0.0.0/0 (IPv4) e: :/ (IPv6), ciò consente a chiunque di accedere alle vostre istanze da qualsiasi indirizzo IP utilizzando il protocollo specificato.

-

Non aprire grandi intervalli di porte. Assicurati che l'accesso tramite ciascuna porta sia limitato alle origini o alle destinazioni che lo richiedono.

-

Valuta la possibilità di creare una rete ACLs con regole simili ai tuoi gruppi di sicurezza, per aggiungere un ulteriore livello di sicurezza al tuo VPC. Per ulteriori informazioni sulle differenze tra gruppi di sicurezza e rete ACLs, consultaConfronta i gruppi di sicurezza e la rete ACLs.

Esempio di gruppo di sicurezza

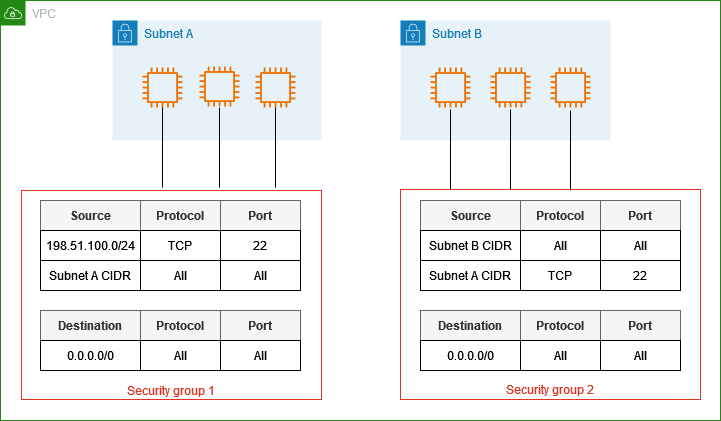

Il seguente diagramma mostra un VPC con due gruppi di sicurezza e due sottoreti. Le istanze nella sottorete A hanno gli stessi requisiti di connettività, quindi sono associate al gruppo di sicurezza 1. Le istanze nella sottorete B hanno gli stessi requisiti di connettività, quindi sono associate al gruppo di sicurezza 2. Le regole del gruppo di sicurezza consentono il traffico nel modo seguente:

-

La prima regola in entrata nel gruppo di sicurezza 1 consente il traffico SSH verso le istanze nella sottorete A dall'intervallo di indirizzi specificato (ad esempio, un intervallo nella propria rete).

-

La seconda regola in entrata nel gruppo di sicurezza 1 consente alle istanze della sottorete A di comunicare tra loro utilizzando qualsiasi protocollo e porta.

-

La seconda regola in entrata nel gruppo di sicurezza 2 consente alle istanze della sottorete B di comunicare tra loro utilizzando qualsiasi protocollo e porta.

-

La seconda regola in entrata nel gruppo di sicurezza 2 consente alle istanze della sottorete A di comunicare con le istanze nella sottorete B utilizzando SSH.

-

Entrambi i gruppi di sicurezza usano la regola in uscita predefinita che consente tutto il traffico.