Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Opzioni di routing di esempio

I seguenti argomenti descrivono il routing per specifici gateway o connessioni nel VPC.

Indice

Routing a un Internet gateway

Puoi rendere pubblica una sottorete aggiungendo una route nella tabella di instradamento della sottorete a un Internet gateway. A tale scopo, crea e collega un gateway Internet al tuo VPC, quindi aggiungi un percorso con una destinazione per il IPv4 traffico o 0.0.0.0/0 ::/0 per il IPv6 traffico e una destinazione dell'ID del gateway Internet ()igw-xxxxxxxxxxxxxxxxx.

| Destinazione | Target |

|---|---|

| 0.0.0.0/0 | igw-id |

| ::/0 | igw-id |

Per ulteriori informazioni, consulta Abilita l'accesso a Internet per un VPC utilizzando un gateway Internet.

Routing a un dispositivo NAT

Per abilitare le istanze di una sottorete privata per connettersi a Internet, puoi creare un gateway NAT o avviare un'istanza NAT in una sottorete pubblica. Quindi aggiungete un percorso per la tabella di routing della sottorete privata che indirizza il traffico IPv4 Internet (0.0.0.0/0) al dispositivo NAT.

| Destinazione | Target |

|---|---|

| 0.0.0.0/0 | nat-gateway-id |

Puoi anche creare route più specifiche verso altri target per evitare costi di elaborazione dei dati superflui per l'utilizzo di un gateway NAT o per instradare un determinato tipo di traffico privatamente. Nell'esempio seguente, il traffico Amazon S3 (pl-xxxxxxxx, un elenco di prefissi contenente intervalli di indirizzi IP per Amazon S3 in una regione specifica) viene instradato a un endpoint VPC del gateway e il traffico 10.25.0.0/16 viene instradato a una connessione peering VPC. Questi intervalli di indirizzi IP sono più specifici di 0.0.0.0/0. Quando le istanze inviano traffico ad Amazon S3 o al VPC peer, il traffico viene inviato all'endpoint VPC del gateway o alla connessione di peering VPC. Il resto del traffico viene inviato al gateway NAT.

| Destinazione | Target |

|---|---|

| 0.0.0.0/0 | nat-gateway-id |

pl- xxxxxxxx |

vpce-id |

| 10.25.0.0/16 | pcx-id |

Per ulteriori informazioni, consulta Dispositivi NAT.

Routing a un gateway virtuale privato

Puoi utilizzare una AWS Site-to-Site VPN connessione per consentire alle istanze del tuo VPC di comunicare con la tua rete. Per farlo, crea e collega un gateway virtuale privato al VPC. Aggiungi quindi una route alla tabella di instradamento della sottorete specificano la rete come destinazione e il gateway virtuale privato come target (vgw-xxxxxxxxxxxxxxxxx).

| Destinazione | Target |

|---|---|

| 10.0.0.0/16 | vgw-id |

Puoi quindi creare e configurare la tua Site-to-Site connessione VPN. Per ulteriori informazioni, consulta Che cos'è AWS Site-to-Site VPN? e Tabelle di routing e priorità della route VPN nella Guida per l'utente AWS Site-to-Site VPN .

Una connessione Site-to-Site VPN su un gateway privato virtuale non supporta il IPv6 traffico. Tuttavia, supportiamo il IPv6 traffico indirizzato verso una AWS Direct Connect connessione attraverso un gateway privato virtuale. Per ulteriori informazioni, consulta la AWS Direct Connect Guida per l'utente di .

Instradamento verso un gateway locale AWS Outposts

Questa sezione descrive le configurazioni delle tabelle di routing per il routing verso un gateway locale. AWS Outposts

Indice

Abilita il traffico tra le sottoreti Outpost e la rete locale

Le sottoreti VPCs associate a AWS Outposts possono avere un tipo di destinazione aggiuntivo di gateway locale. Considera il caso in cui desideri che il gateway locale instradi il traffico con un indirizzo di destinazione 192.168.10.0/24 alla rete del cliente. Per farlo, aggiungi la route seguente con la rete di destinazione e un target del gateway locale (lgw-xxxx).

| Destinazione | Target |

|---|---|

| 192.168.10.0/24 | lgw-id |

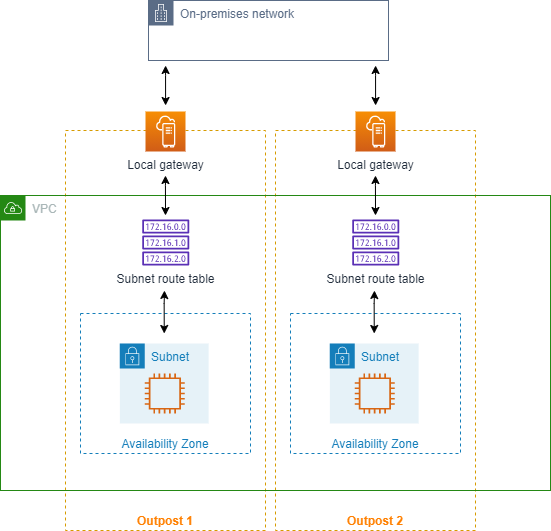

Abilita il traffico tra sottoreti nello stesso VPC su Outposts

Puoi stabilire una comunicazione tra le sottoreti che si trovano nello stesso VPC su diversi Outpost, utilizzando i gateway locali di Outpost e la rete locale.

È possibile utilizzare questa funzionalità per creare architetture simili alle architetture Multi-availability Zone (AZ) per le applicazioni locali in esecuzione sui rack Outposts stabilendo la connettività tra rack Outposts ancorati a diversi rack Outposts. AZs

Per abilitare questa funzionalità, aggiungi un percorso alla tabella di routing della sottorete del rack di Outpost che sia più specifico del percorso locale in quella tabella di routing e abbia un tipo di destinazione di gateway locale. La destinazione del percorso deve corrispondere all'intero IPv4 blocco della sottorete nel tuo VPC che si trova in un altro Outpost. Ripeti questa configurazione per tutte le sottoreti Outpost che devono comunicare.

Importante

Per utilizzare questa funzionalità, è necessario utilizzare un routing VPC diretto. Non puoi usare gli indirizzi IP di proprietà del cliente.

La rete locale a cui sono collegati i gateway locali di Outposts deve disporre del routing richiesto in modo che le sottoreti possano accedere l'una all'altra.

Se si desidera utilizzare i gruppi di sicurezza per le risorse nelle sottoreti, è necessario utilizzare regole che includano intervalli di indirizzi IP come origine o destinazione nelle sottoreti Outpost. Non è possibile utilizzare un gruppo di sicurezza. IDs

I rack Outposts esistenti potrebbero richiedere un aggiornamento per abilitare il supporto per la comunicazione all'interno dei VPC tra più Outposts. Se questa funzionalità non funziona nel caso specifico, contatta l'assistenza AWS.

Esempio

Per un VPC con un CIDR di 10.0.0.0/16, una sottorete Outpost 1 con un CIDR di 10.0.1.0/24 e una sottorete Outpost 2 con un CIDR di 10.0.2.0/24, la voce per la tabella di routing della sottorete Outpost 1 sarebbe la seguente:

| Destinazione | Target |

|---|---|

| 10.0.0.0/16 | Locale |

| 10.0.2.0/24 | lgw-1-id |

La voce per la tabella di routing della sottorete Outpost 2 sarebbe la seguente:

| Destinazione | Target |

|---|---|

| 10.0.0.0/16 | Locale |

| 10.0.1.0/24 | lgw-2-id |

Routing a una connessione peering VPC

Una connessione peering VPC è una connessione di rete tra due VPCs che consente di instradare il traffico tra di loro utilizzando indirizzi privati. IPv4 Le istanze nei due VPC possono comunicare tra loro come se facessero parte della stessa rete.

Per abilitare l'instradamento del traffico tra VPCs una connessione peering VPC, è necessario aggiungere un percorso a una o più tabelle di routing della subnet che punti alla connessione peering VPC. Ciò consente di accedere in tutto o in parte al blocco CIDR dell'altro VPC nella connessione peering. Analogamente, Il proprietario dell'altro VPC deve aggiungere una route alla relativa tabella di instradamento della sottorete per instradare a sua volta il traffico al tuo VPC.

Ad esempio, hai una connessione peering VPC (pcx-11223344556677889) tra due VPCs, con le seguenti informazioni:

-

VPC A: il blocco CIDR è 10.0.0.0/16

-

VPC B: il blocco CIDR è 172.31.0.0/16

Per abilitare il traffico tra VPCs e consentire l'accesso all'intero blocco IPv4 CIDR di entrambi i VPC, la tabella di routing VPC A è configurata come segue.

| Destinazione | Target |

|---|---|

| 10.0.0.0/16 | Locale |

| 172.31.0.0/16 | pcx-11223344556677889 |

La tabella di instradamento di VPC B è configurata come segue.

| Destinazione | Target |

|---|---|

| 172.31.0.0/16 | Locale |

| 10.0.0.0/16 | pcx-11223344556677889 |

La tua connessione peering VPC può anche supportare la IPv6 comunicazione tra istanze in VPCs, se le istanze VPCs e sono abilitate per la comunicazione. IPv6 Per abilitare l'instradamento del IPv6 traffico tra VPCs, è necessario aggiungere un percorso alla tabella dei percorsi che punti alla connessione peering VPC per accedere a tutto o parte del blocco CIDR IPv6 del VPC peer.

Ad esempio, utilizzando la stessa connessione peering VPC (pcx-11223344556677889) riportata sopra, supponiamo che VPCs dispongano delle seguenti informazioni:

-

VPC A: il blocco IPv6 CIDR è

2001:db8:1234:1a00::/56 -

VPC B: il blocco IPv6 CIDR è

2001:db8:5678:2b00::/56

Per abilitare la IPv6 comunicazione tramite la connessione peering VPC, aggiungi la seguente route alla tabella di routing di sottorete per VPC A.

| Destinazione | Target |

|---|---|

| 10.0.0.0/16 | Locale |

| 172.31.0.0/16 | pcx-11223344556677889 |

| 2001:db8:5678:2b00::/56 | pcx-11223344556677889 |

Aggiungi la route seguente alla tabella di instradamento per VPC B:

| Destinazione | Target |

|---|---|

| 172.31.0.0/16 | Locale |

| 10.0.0.0/16 | pcx-11223344556677889 |

| 2001:db8:1234:1a00::/56 | pcx-11223344556677889 |

Per ulteriori informazioni sulle connessioni peering VPC, consulta Guida di Amazon VPC Peering.

Routing a un endpoint VPC del gateway

Un endpoint VPC gateway ti consente di creare una connessione privata tra il tuo VPC e un altro servizio. AWS Quando crei un endpoint del gateway, specifica le tabelle di routing della sottorete nel VPC utilizzate dall'endpoint del gateway. Una route viene aggiunta automaticamente a ciascuna delle tabelle di routing con una destinazione che specifica l'ID di elenco di prefissi del servizio (pl-) e un target con l'ID di endpoint (xxxxxxxxvpce-). Non puoi eliminare o modificare Esplicitamente la route dell'endpoint, ma puoi modificare le tabelle di routing utilizzate dall'endpoint.xxxxxxxxxxxxxxxxx

Per ulteriori informazioni sul routing degli endpoint e sulle implicazioni per i routing ai servizi AWS , consulta Routing per endpoint gateway.

Routing a un Internet gateway egress-only

Puoi creare un Internet gateway egress-only per il VPC per consentire alle istanze in una sottorete privata di avviare la comunicazione in uscita verso Internet, impedendo nel contempo a Internet di avviare connessioni con le istanze. Un gateway Internet solo in uscita viene utilizzato solo per il traffico. IPv6 Per configurare il routing per un gateway Internet solo in uscita, aggiungi una route nella tabella di routing della sottorete privata che indirizza il traffico IPv6 Internet () verso il gateway Internet solo in uscita. ::/0

| Destinazione | Target |

|---|---|

| ::/0 | eigw-id |

Per ulteriori informazioni, consulta Abilita il IPv6 traffico in uscita utilizzando un gateway Internet solo in uscita.

Routing per un gateway di transito

Quando si collega un VPC a un gateway di transito, è necessario aggiungere una route alla tabella di routing della sottorete affinché il traffico sia instradato attraverso il gateway di transito.

Considerate lo scenario seguente in cui ne avete tre VPCs collegati a un gateway di transito. In questo scenario, tutti gli allegati sono associati alla tabella di routing predefinita del gateway di transito e si propagano alla tabella di routing del gateway di transito. Pertanto, tutti gli allegati possono instradare i pacchetti tra di essi, con il gateway di transito che assume il ruolo di un semplice hub IP di livello 3.

Ad esempio, ne avete due VPCs, con le seguenti informazioni:

-

VPC A: 10.1.0.0/16, ID di collegamento tgw-attach-11111111111111111

-

VPC B: 10.2.0.0/16, ID di collegamento tgw-attach-22222222222222222

Per abilitare il traffico tra VPCs e consentire l'accesso al gateway di transito, la tabella di routing VPC A è configurata come segue.

| Destinazione | Target |

|---|---|

| 10.1.0.0/16 | locale |

| 10.0.0.0/8 | tgw-id |

Qui di seguito è illustrato un esempio degli elementi della tabella di routing del gateway di transito per gli allegati del VPC.

| Destinazione | Target |

|---|---|

| 10.1.0.0/16 | tgw-attach-11111111111111111 |

| 10.2.0.0/16 | tgw-attach-22222222222222222 |

Per ulteriori informazioni sulle tabelle delle route del gateway di transito, consulta Routing in Gateway di transito di Amazon VPC.

Routing per un'appliance middlebox

È possibile aggiungere appliance middlebox nei percorsi di routing per il VPC. Di seguito sono riportati alcuni casi d'uso:

-

È possibile intercettare il traffico che entra nel VPC tramite un gateway Internet o un gateway virtuale privato indirizzandolo a un'appliance middlebox nel VPC. È possibile utilizzare la procedura guidata di routing middlebox per configurare AWS automaticamente le tabelle di routing appropriate per il gateway, il middlebox e la sottorete di destinazione. Per ulteriori informazioni, consulta Procedura guidata di instradamento middlebox.

-

Traffico diretto tra due sottoreti a un'appliance middlebox. A tale scopo, è possibile creare una route per una tabella di routing della sottorete che corrisponda al CIDR dell'altra sottorete e specifichi come target un endpoint del load balancer del gateway, un gateway NAT, un endpoint Network Firewall o l'interfaccia di rete per un'appliance. In alternativa, per reindirizzare tutto il traffico dalla sottorete a qualsiasi altra sottorete, sostituire il target della route locale con un endpoint del load balancer del gateway, un gateway NAT o un'interfaccia di rete.

Puoi configurare l'appliance in base alle tue esigenze. Ad esempio, puoi configurare un'appliance per la sicurezza, che schermi tutto il traffico, o un'appliance di accelerazione WAN. L'appliance viene distribuita come EC2 istanza Amazon in una sottorete del VPC ed è rappresentata da un'interfaccia di rete elastica (interfaccia di rete) nella sottorete.

Se la propagazione della route è stata abilitata per la tabella di instradamento della sottorete di destinazione, è necessario tenere conto della priorità della route. Diamo priorità alla route più specifica e se le route corrispondono, diamo priorità alle route statiche rispetto alle route propagate. Esamina i percorsi per assicurarti che il traffico venga instradato correttamente e che non ci siano conseguenze indesiderate se abiliti o disabiliti la propagazione delle rotte (ad esempio, la propagazione delle rotte è necessaria per una connessione che supporta i jumbo frame). AWS Direct Connect

Per instradare il traffico VPC in ingresso a un'appliance, puoi associare una tabella di instradamento all'Internet gateway o al gateway virtuale privato, quindi specificare l'interfaccia di rete dell'appliance come target per il traffico VPC. Per ulteriori informazioni, consulta Tabelle di routing del gateway. Puoi anche instradare il traffico in uscita dalla sottorete a un'appliance middlebox in un'altra sottorete.

Per esempi di routing middlebox, consultare Scenari middlebox.

Indice

Considerazioni sull'appliance

Puoi scegliere un'appliance di terze parti da Marketplace AWS

-

L'appliance deve essere configurata in una sottorete separata per il traffico di origine o di destinazione.

-

È necessario disabilitare source/destination il controllo sull'appliance. Per ulteriori informazioni, consulta Changing the Source or Destination Checking nella Amazon EC2 User Guide.

-

Non puoi instradare il traffico tra host nella stessa sottorete tramite un'appliance.

-

L'appliance non deve eseguire Network Address Translation (NAT).

-

È possibile aggiungere alle tabelle di routing una route che sia più specifica della route locale. È possibile utilizzare route più specifiche per reindirizzare il traffico tra sottoreti all'interno di un VPC (traffico Est-Ovest) a un'appliance middlebox. La destinazione del percorso deve corrispondere all'intero blocco IPv4 o IPv6 CIDR di una sottorete nel tuo VPC.

-

Per intercettare il IPv6 traffico, assicurati che il tuo VPC, la sottorete e l'appliance siano supportati. IPv6

Routing del traffico tra un gateway e un'appliance

Per instradare il traffico VPC in ingresso a un'appliance, puoi associare una tabella di instradamento all'Internet gateway o al gateway virtuale privato, quindi specificare l'interfaccia di rete dell'appliance come target per il traffico VPC. Nell'esempio seguente, il VPC dispone di un gateway Internet, un'appliance e una sottorete con istanze. Il traffico proveniente da Internet viene instradato attraverso un'appliance.

Associa questa tabella di instradamento all'Internet gateway o al gateway virtuale privato. La prima voce è la route locale. La seconda voce invia il IPv4 traffico destinato alla sottorete all'interfaccia di rete dell'appliance. Questa è una route più specifica rispetto alla route locale.

| Destinazione | Target |

|---|---|

VPC CIDR |

Locale |

Subnet CIDR |

Appliance network interface ID |

In alternativa, è possibile sostituire il target per la route locale con l'interfaccia di rete dell'appliance. Ciò è possibile per garantire che tutto il traffico venga instradato automaticamente all'appliance, incluso quello destinato alle sottoreti aggiunte al VPC in un secondo momento.

| Destinazione | Target |

|---|---|

VPC CIDR |

Appliance network interface ID |

Per instradare il traffico dalla sottorete a un'appliance in un'altra sottorete, aggiungi una route alla tabella di instradamento della sottorete che indirizza il traffico all'interfaccia di rete dell'appliance. La destinazione deve essere meno specifica rispetto a quella per la route locale. Ad esempio, per il traffico destinato a Internet, specificare 0.0.0.0/0 (tutti IPv4 gli indirizzi) per la destinazione.

| Destinazione | Target |

|---|---|

VPC CIDR |

Locale |

| 0.0.0.0/0 | Appliance network interface ID |

Quindi, nella tabella di instradamento associata alla sottorete dell'appliance, aggiungere una route che restituisce il traffico al gateway Internet o al gateway virtuale privato.

| Destinazione | Target |

|---|---|

VPC CIDR |

Locale |

| 0.0.0.0/0 | igw-id |

Routing del traffico tra sottoreti a un'appliance

È possibile instradare il traffico destinato a una sottorete specifica all'interfaccia di rete di un'appliance. Nell'esempio seguente, il VPC contiene due sottoreti e un'appliance. Il traffico tra sottoreti viene instradato tramite un'appliance.

Gruppi di sicurezza

Quando si instrada il traffico tra istanze in sottoreti diverse attraverso un'appliance middlebox, i gruppi di sicurezza per entrambe le istanze devono consentire il flusso del traffico tra le istanze. Il gruppo di sicurezza per ogni istanza deve fare riferimento all'indirizzo IP privato dell'altra istanza o all'intervallo CIDR della sottorete che contiene l'altra istanza come origine. Se si fa riferimento al gruppo di sicurezza dell'altra istanza come origine, allora il flusso del traffico tra le istanze non sarà consentito.

Routing

Di seguito è riportato un esempio di tabella di instradamento per la sottorete A. La prima voce consente alle istanze del VPC di comunicare tra loro. La seconda voce indirizza tutto il traffico dalla sottorete A alla sottorete B all'interfaccia di rete dell'appliance.

| Destinazione | Target |

|---|---|

VPC CIDR |

Locale |

Subnet B CIDR |

Appliance network interface ID |

Di seguito è riportato un esempio di tabella di instradamento per la sottorete B. La prima voce consente alle istanze del VPC di comunicare tra loro. La seconda voce indirizza tutto il traffico dalla sottorete B alla sottorete A all'interfaccia di rete dell'appliance.

| Destinazione | Target |

|---|---|

VPC CIDR |

Locale |

Subnet A CIDR |

Appliance network interface ID |

In alternativa, è possibile sostituire il target per la route locale con l'interfaccia di rete dell'appliance. Ciò è possibile per garantire che tutto il traffico venga instradato automaticamente all'appliance, incluso quello destinato alle sottoreti aggiunte al VPC in un secondo momento.

| Destinazione | Target |

|---|---|

VPC CIDR |

Appliance network interface ID |

Routing mediante un elenco di prefissi

Se fai spesso riferimento allo stesso set di blocchi CIDR tra AWS le tue risorse, puoi creare un elenco di prefissi gestito dal cliente per raggrupparli. È quindi possibile specificare l'elenco di prefissi come destinazione nella voce della tabella di instradamento. In seguito è possibile aggiungere o rimuovere voci per l'elenco dei prefissi senza dover aggiornare le tabelle di routing.

Ad esempio, si dispone di un gateway di transito con più collegamenti VPC. VPCsDevono essere in grado di comunicare con due allegati VPC specifici che hanno i seguenti blocchi CIDR:

-

10.0.0.0/16

-

10.2.0.0/16

È possibile creare un elenco di prefissi con entrambe le voci. Nelle tabelle di routing della sottorete è possibile creare una route e specificare l'elenco di prefissi come destinazione e il gateway di transito come target.

| Destinazione | Target |

|---|---|

| 172.31.0.0/16 | Locale |

| pl-123abc123abc123ab | tgw-id |

Il numero massimo di voci per gli elenchi di prefissi è uguale allo stesso numero di voci nella tabella di routing.

Routing a un endpoint Gateway Load Balancer

Un Gateway Load Balancer consente di distribuire il traffico a una flotta di appliance virtuali, ad esempio i firewall. Puoi creare un Gateway Load Balancer, configurare un servizio endpoint Gateway Load Balancer e quindi creare un endpoint Gateway Load Balancer nel tuo VPC per collegarlo al servizio.

Per indirizzare il traffico al Gateway Load Balancer (ad esempio, per una analisi della sicurezza), specifica l'endpoint Gateway Load Balancer come destinazione nelle tabelle di routing.

Per un esempio di appliance di sicurezza dietro un load balancer del gateway, consultare Configurazione del routing e dell'ispezione del traffico middlebox in un VPC.

Per specificare l'endpoint Gateway Load Balancer nella tabella di routing, utilizza l'ID dell'endpoint VPC. Ad esempio, per instradare il traffico per 10.0.1.0/24 a un endpoint del load balancer del gateway, aggiungere la seguente route.

| Destinazione | Target |

|---|---|

| 10.0.1.0/24 | vpc-endpoint-id |

Quando si utilizza un endpoint Gateway Load Balancer come destinazione, non è possibile specificare un elenco di prefissi come destinazione. Se tenti di creare o sostituire un percorso di elenco di prefissi destinato a un endpoint VPC, riceverai l'errore: «Impossibile creare o sostituire un percorso di elenco di prefissi destinato a un endpoint VPC».

Per ulteriori informazioni, consultare Bilanciatori del carico del gateway.