Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

AWS Site-to-Site VPN esempi di connessioni VPN singole e multiple

I seguenti diagrammi illustrano connessioni VPN singole e multiple Site-to-Site.

Esempi

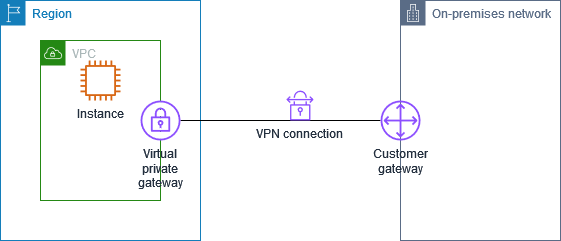

Connessione VPN singola Site-to-Site

Il VPC dispone di un gateway privato virtuale e la rete remota on-premise include un dispositivo gateway del cliente che devi configurare per abilitare la connessione VPN. È necessario configurare le tabelle di routing per instradare l'eventuale traffico dal VPC destinato alla rete al gateway privato virtuale.

Per le fasi di impostazione di questo scenario, consulta Inizia con AWS Site-to-Site VPN.

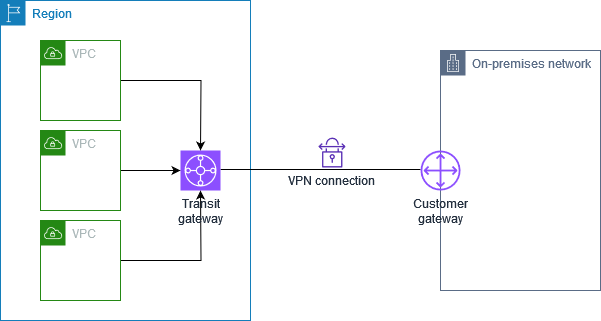

Connessione Site-to-Site VPN singola con un gateway di transito

Il VPC dispone di un gateway di transito collegato e la rete remota on-premise include un dispositivo gateway del cliente che devi configurare per abilitare la connessione VPN sito-sito. È necessario configurare le tabelle di routing per instradare l'eventuale traffico dal VPC destinato alla rete al gateway di transito.

Per le fasi di impostazione di questo scenario, consulta Inizia con AWS Site-to-Site VPN.

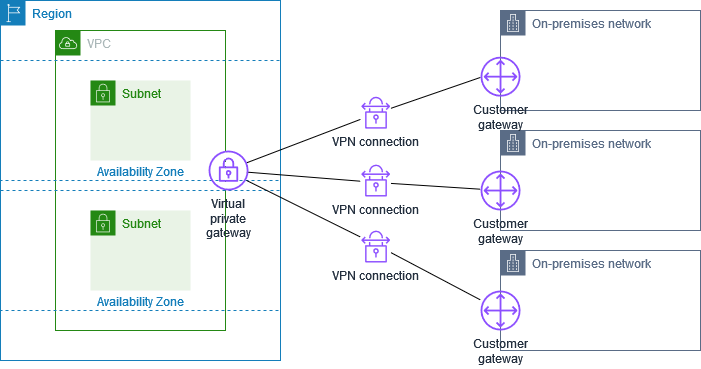

Connessioni Site-to-Site VPN multiple

Il VPC dispone di un gateway privato virtuale collegato e sono disponibili più connessioni Site-to-Site VPN verso più sedi locali. Configura il routing per instradare l'eventuale traffico dal VPC destinato alle reti al gateway virtuale privato.

Quando crei più connessioni Site-to-Site VPN a un singolo VPC, puoi configurare un secondo gateway cliente per creare una connessione ridondante alla stessa posizione esterna. Per ulteriori informazioni, consulta AWS Site-to-Site VPN Connessioni ridondanti per il failover.

È inoltre possibile utilizzare questo scenario per creare connessioni Site-to-Site VPN verso più posizioni geografiche e fornire comunicazioni sicure tra i siti. Per ulteriori informazioni, consulta Comunicazione sicura tra AWS Site-to-Site VPN connessioni tramite VPN CloudHub.

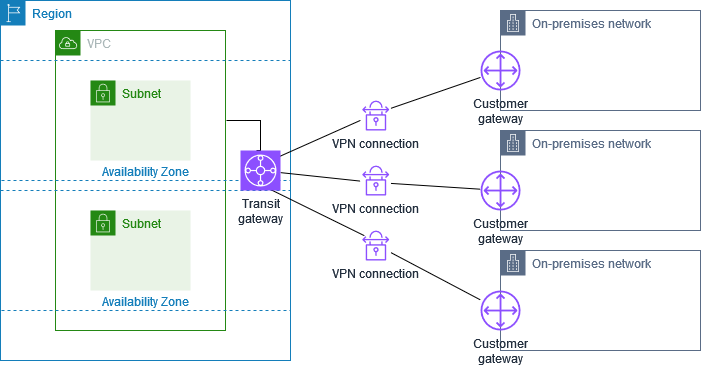

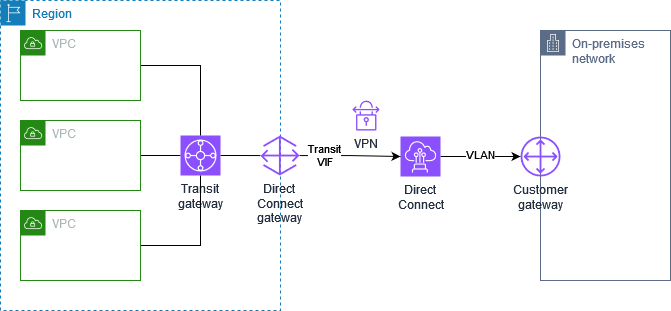

Connessioni Site-to-Site VPN multiple con un gateway di transito

Il VPC dispone di un gateway di transito collegato e sono disponibili più connessioni Site-to-Site VPN verso più sedi locali. Configura il routing per instradare l'eventuale traffico dal VPC destinato alle reti al gateway di transito.

Quando crei più connessioni Site-to-Site VPN a un singolo gateway di transito, puoi configurare un secondo gateway cliente per creare una connessione ridondante alla stessa posizione esterna.

È inoltre possibile utilizzare questo scenario per creare connessioni Site-to-Site VPN verso più posizioni geografiche e fornire comunicazioni sicure tra i siti.

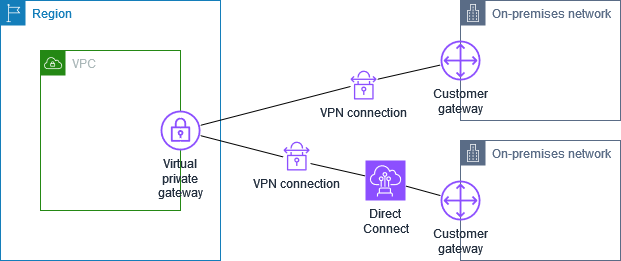

Site-to-Site Connessione VPN con AWS Direct Connect

Il VPC dispone di un gateway privato virtuale collegato e si connette alla rete locale (remota) tramite. AWS Direct ConnectÈ possibile configurare un'interfaccia virtuale AWS Direct Connect pubblica per stabilire una connessione di rete dedicata tra la rete e AWS le risorse pubbliche tramite un gateway privato virtuale. Il routing viene impostato in modo che tutto il traffico proveniente dal VPC destinato alla rete venga indirizzato al gateway privato virtuale e AWS Direct Connect alla connessione.

Quando entrambe AWS Direct Connect e la connessione VPN sono configurate sullo stesso gateway privato virtuale, l'aggiunta o la rimozione di oggetti potrebbe far passare il gateway privato virtuale allo stato di «collegamento». Questo indica che viene apportata una modifica al routing interno che passerà da AWS Direct Connect alla connessione VPN per ridurre al minimo le interruzioni e la perdita di pacchetti. Al termine, il gateway virtuale privato torna allo stato 'collegato'.

Connessione Site-to-Site VPN IP privata con AWS Direct Connect

Con una Site-to-Site VPN IP privata puoi crittografare il AWS Direct Connect traffico tra la tua rete locale e AWS senza l'uso di indirizzi IP pubblici. Private IP VPN over AWS Direct Connect garantisce che il traffico tra le reti locali AWS e le reti locali sia sicuro e privato, permettendo ai clienti di rispettare gli obblighi normativi e di sicurezza.

Per ulteriori informazioni, consulta il seguente post sul blog: Introduzione all'IP AWS Site-to-Site VPN privato VPNs