Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

DNS

Quando avvii un'istanza in un VPC, escluso il VPC predefinito, AWS fornisce all'istanza un nome host DNS privato (e potenzialmente un nome host DNS pubblico) a seconda degli attributi DNS specificati per il VPC e se l'istanza ha un indirizzo pubblico. IPv4 Quando l'enableDnsSupportattributo è impostato sutrue, si ottiene una risoluzione DNS all'interno del VPC da Route 53 Resolver (offset IP +2 rispetto al VPC CIDR). Per impostazione predefinita, Route 53 Resolver risponde alle query DNS per i nomi di dominio VPC, come i nomi di dominio per le istanze EC2 o i sistemi di bilanciamento del carico Elastic Load Balancing. Con il peering VPC, gli host in un VPC possono risolvere i nomi di host DNS pubblici in indirizzi IP privati per le istanze in modalità peered VPCs, a condizione che sia abilitata l'opzione per farlo. Lo stesso vale per la connessione tramite. VPCs AWS Transit Gateway Per ulteriori informazioni, consulta Enabling DNS Resolution Support for a VPC peering Connection.

Se desideri mappare le tue istanze su un nome di dominio personalizzato, puoi utilizzare Amazon Route 53

DNS ibrido

Il DNS è un componente fondamentale di qualsiasi infrastruttura, ibrida o meno, in quanto fornisce la hostname-to-IP-address risoluzione su cui si basano le applicazioni. I clienti che implementano ambienti ibridi di solito dispongono già di un sistema di risoluzione DNS e desiderano una soluzione DNS che funzioni in tandem con il sistema attuale. Il resolver Route 53 nativo (+2 offset del VPC CIDR di base) non è raggiungibile dalle reti locali tramite VPN o. AWS Direct Connect Pertanto, quando integri DNS for the VPCs in una regione AWS con DNS per la tua rete, hai bisogno di un endpoint in entrata Route 53 Resolver (per le query DNS che stai inoltrando alla tua VPCs) e un endpoint in uscita Route 53 Resolver (per le query che stai inoltrando dalla tua rete). VPCs

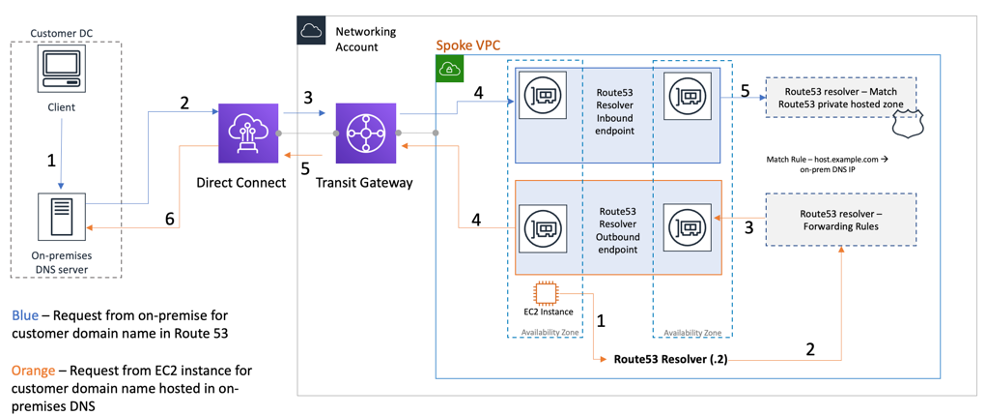

Come illustrato nella figura seguente, puoi configurare gli endpoint Resolver in uscita per inoltrare le query ricevute dalle istanze Amazon presenti nelle tue EC2 istanze ai server DNS della tua rete. VPCs Per inoltrare query selezionate, da un VPC a una rete locale, crea regole Route 53 Resolver che specificano i nomi di dominio per le query DNS che desideri inoltrare (ad esempio example.com) e gli indirizzi IP dei resolver DNS sulla tua rete a cui desideri inoltrare le query. Per le query in entrata dalle reti locali alle zone ospitate di Route 53, i server DNS sulla rete possono inoltrare le query agli endpoint Resolver in entrata in un VPC specifico.

Risoluzione DNS ibrida con Route 53 Resolver

Ciò consente ai resolver DNS locali di risolvere facilmente i nomi di dominio per le risorse AWS, come EC2 istanze Amazon o record in una zona ospitata privata Route 53 associata a quel VPC. Inoltre, gli endpoint Route 53 Resolver possono gestire fino a circa 10.000 query al secondo per ENI, quindi possono scalare facilmente un volume di query DNS molto più grande. Per ulteriori dettagli, consulta le Best practice for Resolver nella documentazione di Amazon Route 53.

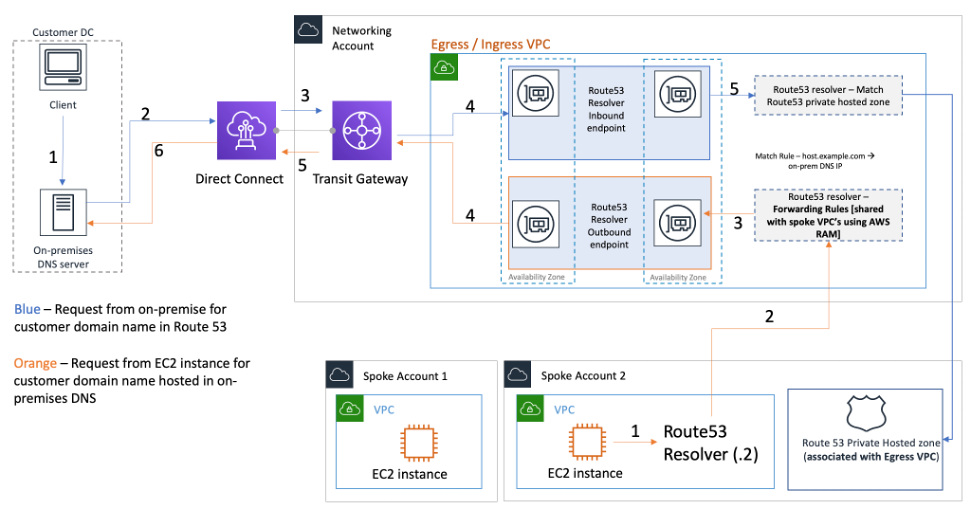

Non è consigliabile creare endpoint Route 53 Resolver in ogni VPC della Landing Zone. Centralizzali in un VPC di uscita centrale (nell'account dei servizi di rete). Questo approccio consente una migliore gestibilità mantenendo bassi i costi (viene addebitata una tariffa oraria per ogni endpoint resolver in entrata/uscita creato). Condividete l'endpoint centralizzato in entrata e in uscita con il resto della Landing Zone.

-

Risoluzione in uscita: utilizza l'account Network Services per scrivere regole di resolver (in base alle quali le query DNS verranno inoltrate ai server DNS locali). Utilizzando Resource Access Manager (RAM), condividi queste regole di Route 53 Resolver con più account (e associale agli account). VPCs EC2 le istanze in spoke VPCs possono inviare query DNS a Route 53 Resolver e Route 53 Resolver Service inoltrerà queste query al server DNS locale tramite gli endpoint Route 53 Resolver in uscita nel VPC in uscita. Non è necessario collegarli tramite peer spoke VPCs al VPC in uscita o collegarli tramite Transit Gateway. Non utilizzate l'IP dell'endpoint resolver in uscita come DNS primario nello spoke. VPCs Spoke VPCs dovrebbe utilizzare Route 53 Resolver (per compensare il CIDR del VPC) nel proprio VPC.

Centralizzazione degli endpoint Route 53 Resolver nel VPC in ingresso/uscita

-

Risoluzione DNS in entrata: crea endpoint in ingresso Route 53 Resolver in un VPC centralizzato e associa tutte le zone ospitate private nella tua Landing Zone a questo VPC centralizzato. Per ulteriori informazioni, consulta Associating More with a Private Hosted Zone. VPCs Più zone private ospitate (PHZ) associate a un VPC non possono sovrapporsi. Come illustrato nella figura precedente, questa associazione di PHZ con il VPC centralizzato consentirà ai server locali di risolvere il DNS per qualsiasi ingresso in qualsiasi zona ospitata privata (associata al VPC centrale) utilizzando l'endpoint in ingresso nel VPC centralizzato. Per ulteriori informazioni sulle configurazioni DNS ibride, consulta Gestione DNS centralizzata del cloud ibrido con Amazon Route 53 e AWS Transit Gateway

e opzioni DNS di cloud ibrido per Amazon VPC.

Firewall DNS Route 53

Amazon Route 53 Resolver DNS Firewall aiuta a filtrare e regolare il traffico DNS in uscita per il tuo. VPCs Uno degli usi principali del firewall DNS consiste nell'impedire l'esfiltrazione dei dati definendo elenchi di nomi di dominio consentiti che consentono alle risorse del tuo VPC di effettuare richieste DNS in uscita solo per i siti considerati affidabili dall'organizzazione. Offre inoltre ai clienti la possibilità di creare elenchi di blocco per i domini con cui non vogliono che le risorse all'interno di un VPC comunichino tramite DNS. Amazon Route 53 Resolver Il firewall DNS presenta le seguenti funzionalità:

I clienti possono creare regole per definire la modalità di risposta alle query DNS. Le azioni che possono essere definite per i nomi di dominio includonoNODATA, OVERRIDE e. NXDOMAIN

I clienti possono creare avvisi sia per le liste consentite che per le liste di rifiuto per monitorare l'attività delle regole. Ciò può rivelarsi utile quando i clienti desiderano testare la regola prima di passare alla produzione.

Per ulteriori informazioni, consulta il post del blog How to Get Started with Amazon Route 53 Resolver DNS Firewall for Amazon VPC