組織および組織単位での共有 AMI の使用

AWS Organizations は、作成し一元管理する組織に、複数の AWS アカウント を統合するためのアカウント管理サービスです。AMI は、特定のアカウントと共有するだけでなく、組織または組織単位 (OU) と共有することもできます。

組織とは、AWS アカウント を統合して一元管理するために作成するエンティティのことです。アカウントを階層ツリーのような構造に編成して、ルートを最上部に置いて組織単位をその組織ルート下にネストすることができます。各アカウントは、ルートに直接追加するか、階層内の OU のいずれかに配置することができます。詳細については、「AWS Organizations ユーザーガイド」の「AWS 組織の用語およびコンセプト」を参照してください。

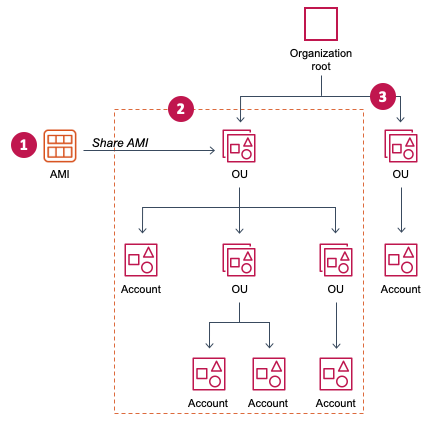

AMI を組織または OU と共有すると、すべての子アカウントが AMI にアクセスできます。例えば、次の図では、AMI は最上位レベルの OU と共有されています (1 の数字の矢印で示されます)。その最上位レベルの OU の下にネストされているすべての OU やアカウント (2 の数字の点線で示したもの) も AMI にアクセスできます。点線の外側にある組織や OU (数字の 3 で示されている) のアカウントは、AMI が共有されている OU の子供ではないため、AMI へのアクセス権はありません。

考慮事項

特定の組織または組織単位で AMI を共有する場合は、以下について検討してください。

-

所有権 — AMI を共有するには、お客様の AWS アカウント がその AMI を所有している必要があります。

-

共有制限 — AMI の所有者は、メンバーではない組織や OU を含め、任意の組織または OU と AMI を共有できます。

リージョン内で AMI を共有できるエンティティの最大数については、「Amazon EC2 Service Quotas」をご覧ください。

-

タグ - ユーザー定義タグ (AMI にアタッチするタグ) は共有できません。AMI を共有する場合、ユーザー定義タグは AMI が共有されている組織または OU のどの AWS アカウント にも使用できません。

-

ARN 形式 — コマンドで組織または OU を指定する場合は、正しい ARN 形式を必ず使用してください。ID のみを指定するとエラーになります。例えば、

o-123exampleやou-1234-5exampleを指定するとエラーになります。正しい ARN 形式:

-

組織の ARN:

arn:aws:organizations::111122223333:organization/organization-id -

OU ARN:

arn:aws:organizations::111122223333:ou/organization-id/ou-id

コードの説明は以下のとおりです。

-

111122223333 -

organization-ido-123exampleとなります。 -

ou-idou-1234-5exampleとなります。

ARN の形式の詳細については、「IAM ユーザーガイド」の「Amazon リソースネーム (ARN)」を参照してください。

-

-

暗号化とキー — 暗号化されていないスナップショットと暗号化されたスナップショットによってバックアップされた AMI を共有できます。

-

暗号化されたスナップショットは、カスタマー管理された型キーを使用して暗号化する必要があります。デフォルトの AWS 管理キーで暗号化されたスナップショットでバックアップされた AMI を共有することはできません。

-

暗号化されたスナップショットによってバックアップされた AMI を共有する場合、スナップショットの暗号化に使用されたカスタマー管理されたキーの使用を組織または OU に許可する必要があります。詳細については、組織と OU に KMS キーの使用を許可する を参照してください。

-

-

リージョン – AMI はリージョンのリソースです。共有した AMI は、共有したリージョンでのみ使用できます。AMI を他のリージョンで利用できるようにするには、AMI をそのリージョンにコピーし、共有します。詳細については、Amazon EC2 AMI のコピー を参照してください。

-

使用 — AMI を共有する場合、ユーザーは AMI からのインスタンスのみを起動できます。AMI はそれを削除、共有、または変更することはできません。ただし、AMI を使用してインスタンスを起動した後は、起動したインスタンスから AMI を作成できます。

-

請求 — 他の AWS アカウント がお客様の AMI を使用してインスタンスを起動しても、お客様には請求されません。AMI を使用してインスタンスを起動するアカウントには、起動するインスタンスに対して請求されます。