翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

組織の証跡の作成

で組織を作成した場合は AWS Organizations、その組織 AWS アカウント 内のすべての のすべてのイベントを記録する証跡を作成できます。これは、組織の証跡と呼ばれることもあります。

組織の管理アカウントは、新しい組織の証跡を作成する、または既存の組織の証跡を管理する委任された管理者を割り当てることができます。委任された管理者の追加の詳細については、「CloudTrail の委任された管理者を追加する」を参照してください。

組織の管理アカウントは、アカウントの既存の証跡を編集して組織に適用し、それを組織の証跡にすることができます。組織の証跡では、組織内の管理アカウントとすべてのメンバーアカウントのイベントが記録されます。詳細については AWS Organizations、「Organizations の用語と概念」を参照してください。

注記

組織の証跡を作成するには、その組織の管理アカウントまたは委任された管理者アカウントを使用してサインインする必要があります。また、証跡を作成するには、管理アカウントもしくは委任された管理者アカウントのユーザーまたはロールに、十分なアクセス許可も必要です。十分なアクセス許可がない場合は、証跡を組織に適用するオプションは使用できません。

コンソールを使用して作成されたすべての組織の証跡は、組織内の各メンバーアカウントで有効になっている AWS リージョン からのイベントをログに記録するマルチリージョン組織の証跡です。組織内のすべての AWS パーティションのイベントをログに記録するには、各パーティションにマルチリージョン組織の証跡を作成します。 AWS CLIを使用して、単一リージョンまたはマルチリージョンの組織証跡を作成できます。単一リージョンの証跡を作成する場合は、証跡の AWS リージョン (ホームリージョンとも呼ばれる) 内のアクティビティのみがログに記録されます。

のほとんどの AWS リージョン はデフォルトで有効になっていますが AWS アカウント、特定のリージョン (オプトインリージョンとも呼ばれます) を手動で有効にする必要があります。デフォルトで有効になっているリージョンの詳細については、「AWS アカウント管理 Reference Guide」の「Considerations before enabling and disabling Regions」を参照してください。CloudTrail がサポートするリージョンのリストについては、「CloudTrail がサポートされているリージョン」を参照してください。

組織の証跡を作成すると、指定した名前の証跡のコピーが組織に属するすべてのアカウントに作成されます。

-

組織の証跡が単一リージョン用で、証跡のホームリージョンがオプトインリージョンでない場合、証跡のコピーが各メンバーアカウントの組織の証跡のホームリージョンに作成されます。

-

組織の証跡が単一リージョン用で、証跡のホームリージョンがオプトインリージョンである場合、そのリージョンを有効にしたメンバーアカウントの組織の証跡のホームリージョンに証跡のコピーが作成されます。

-

組織の証跡がマルチリージョンで、証跡のホームリージョンがオプトインリージョンでない場合、証跡のコピーが各メンバーアカウントで有効になっている各 AWS リージョン に作成されます。メンバーアカウントがオプトインリージョンを有効にすると、そのリージョンのアクティベーションが完了した後に、メンバーアカウントの新しくオプトインされたリージョンにマルチリージョン証跡のコピーが作成されます。

-

組織の証跡がマルチリージョンで、ホームリージョンがオプトインリージョンである場合、マルチリージョン証跡が作成された AWS リージョン をオプトインしない限り、メンバーアカウントは組織の証跡にアクティビティを送信しません。例えば、マルチリージョンの証跡を作成し、証跡のホームリージョンとして欧州 (スペイン) リージョンを選択した場合、アカウントで欧州 (スペイン) リージョンを有効にしているメンバーアカウントのみが、そのアカウントアクティビティを組織の証跡に送信します。

注記

CloudTrail は、リソースの検証が失敗した場合でも、メンバーアカウントに組織証跡を作成します。検証の失敗例を次に示します。

-

Amazon S3 バケットポリシーに誤りがある

-

Amazon SNS トピックポリシーに誤りがある

-

CloudWatch Logs ロググループに配信できない

-

KMS キーを使用して暗号化するアクセス許可が不十分

CloudTrail アクセス許可を持つメンバーアカウントは、CloudTrail コンソールで証跡の詳細ページを表示するか、 コマンドを実行して AWS CLI get-trail-status、組織の証跡の検証の失敗を確認できます。

メンバーアカウントで CloudTrail アクセス許可を持つユーザーは、 から CloudTrail コンソールにログインするとき、または などの AWS CLI コマンドを実行するときに AWS アカウント、組織の証跡を表示できますdescribe-trails。ただし、メンバーアカウントのユーザーには、組織の証跡の削除、ログ記録のオン/オフの切り替え、ログ記録するイベントのタイプの変更、または組織の証跡へのその他の変更を行うための十分なアクセス許可はありません。

コンソールで組織の証跡を作成すると、CloudTrail はサービスにリンクされたロールを作成して、組織のメンバーアカウントでログ記録タスクを実行します。このロールは AWSServiceRoleForCloudTrail という名前で、CloudTrail が組織のイベントをログ記録するために必要です。 AWS アカウント が組織に追加されると、組織の証跡とサービスにリンクされたロールがその組織に追加され AWS アカウント、そのアカウントのログ記録が組織の証跡で自動的に開始されます。 AWS アカウント が組織から削除されると、組織の証跡とサービスにリンク AWS アカウント されたロールは、組織の一部ではなくなった から削除されます。ただし、アカウントが削除される前に作成した削除されたアカウントのログファイルは、証跡用にログファイルが保存されている Amazon S3 バケットに残ります。

AWS Organizations 組織の管理アカウントが組織の証跡を作成し、その後組織の管理アカウントとして削除された場合、そのアカウントを使用して作成された組織の証跡は組織以外の証跡になります。

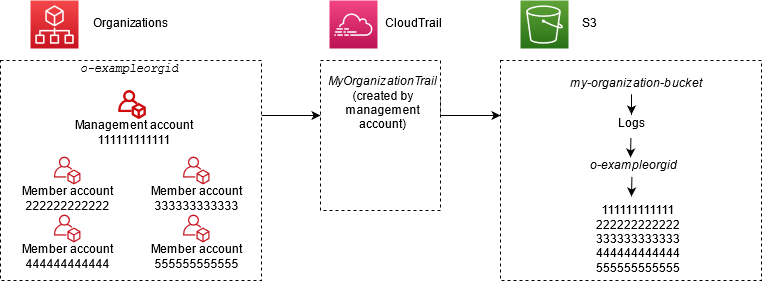

次の例では、組織の管理アカウント 111111111111 が、組織 o-exampleorgid に MyOrganizationTrail という名前の証跡を作成します。証跡は、同じ Amazon S3 バケット内の組織内のすべてのアカウントのアクティビティを記録します。組織内のすべてのアカウントの証跡リストには MyOrganizationTrail が表示されますが、メンバーアカウントは組織の証跡を削除または変更することはできません。組織の証跡を変更または削除できるのは、管理アカウントまたは委任された管理者アカウントのみです。組織からメンバーアカウントを削除できるのは、管理アカウントのみです。同様に、デフォルトでは、管理アカウントのみが証跡用の Amazon S3 バケットとそれに含まれるログにアクセスできます。ログファイルの高レベルのバケット構造では、組織 ID で名前が付けられたフォルダと、組織内の各アカウントのアカウント ID で名前が付けられたサブフォルダが含まれます。各メンバーアカウントのイベントは、メンバーアカウント ID に対応するフォルダに記録されます。メンバーアカウント 444444444444 が組織から削除された場合、MyOrganizationTrail とサービスにリンクされたロールは AWS アカウント 444444444444 に表示されなくなり、組織の証跡によってそのアカウントのイベントは記録されません。ただし、444444444444 フォルダは Amazon S3 バケットに残り、組織からアカウントを削除する前にすべてのログが作成されます。

この例では、管理アカウントで作成した証跡の ARN は aws:cloudtrail:us-east-2:111111111111:trail/ です。この ARN は、すべてのメンバーアカウントにおける証跡の ARN でもあります。MyOrganizationTrail

組織の証跡は多くの点で通常の証跡と似ています。組織の複数の証跡を作成し、マルチリージョンまたは単一リージョンの組織の証跡を作成するかどうか、および他の証跡と同様に組織の証跡に記録するイベントの種類を選択できます。ただし、相違点がいくつかあります。例えば、コンソールに証跡を作成し、Amazon S3 バケットと AWS Lambda 関数のデータイベントを記録するかどうかを選択する場合、CloudTrail コンソールに表示されるリソースは管理アカウントのリソースのみですが、メンバーアカウントのリソースの ARN を追加できます。指定されたメンバーアカウントリソースのデータイベントは、それらのリソースへのクロスアカウントアクセスを手動で設定しなくても記録されます。管理イベント、Insights イベント、データイベントのログ記録の詳細については、「管理イベントのログ記録」、「データイベントをログ記録する」、「CloudTrail Insights の使用」を参照してください。

注記

マルチリージョン証跡はコンソールで作成します。 AWS 環境をより安全に維持するのに役立つため AWS アカウント、 で有効なすべてのリージョンでアクティビティをログに記録することをお勧めします。単一リージョンの証跡を作成するには、 AWS CLIを使用します。

の組織のイベント履歴でイベントを表示すると AWS Organizations、サインイン AWS アカウント している のイベントのみを表示できます。例えば、組織管理アカウントでサインインしている場合、[イベント履歴] には、管理アカウントの過去 90 日間の管理イベントが表示されます。組織メンバーのアカウントイベントは、管理アカウントの [Event history] (イベント履歴) に表示されません。[イベント履歴] のメンバーアカウントのイベントを表示するには、メンバーアカウントでサインインします。

組織の証跡の CloudTrail ログで収集されたイベントデータを、他の証跡と同じようにさらに分析して処理するように他の AWS サービスを設定できます。例えば、Amazon Athena を使用して組織の証跡のデータを分析できます。詳細については、「AWS CloudTrail ログとの サービス統合」を参照してください。