翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS CloudHSM クラスターのバックアップ

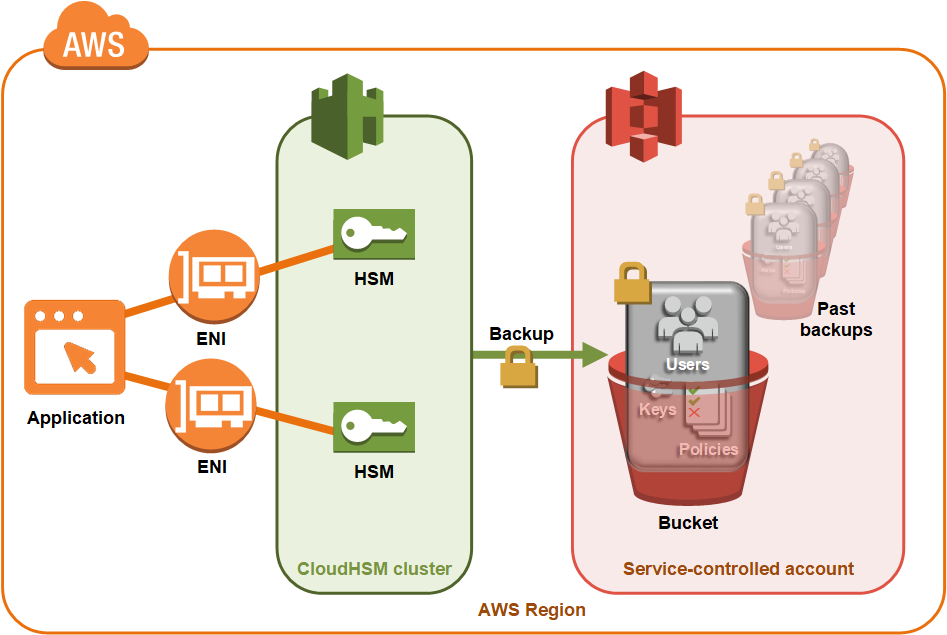

AWS CloudHSM は、クラスター内のユーザー、キー、ポリシーを定期的にバックアップします。バックアップは安全で、耐久性が高くて、予測可能なスケジュールで更新されます。下の図は、バックアップとクラスターの関係を示しています。

ユーザーデータのさらなる操作方法の詳細については、クラスターのバックアップ を参照してください。

- セキュリティ

が HSM からバックアップ AWS CloudHSM を作成すると、HSM は送信前にすべてのデータを暗号化します AWS CloudHSM。データがプレーンテキスト形式で HSM から外部に出ることはありません。さらに、 はバックアップの復号に使用されるキーにアクセス AWS できない AWS ため、バックアップを で復号することはできません。詳細については、クラスターバックアップのセキュリティを参照してください。

- 耐久性

AWS CloudHSM は、クラスターと同じリージョンのサービス制御の Amazon Simple Storage Service (Amazon S3) バケットにバックアップを保存します。バックアップの耐久レベルは 99.999999999% で、Amazon S3 に保存されているオブジェクトと同じです。