2024 年 7 月 31 日、Amazon Web Services (AWS) は AWS CodeStar プロジェクトの作成と表示のサポートを終了します。2024 年 7 月 31 日以降は、 AWS CodeStar コンソールにアクセスしたり、新しいプロジェクトを作成したりできなくなります。ただし、ソースリポジトリ AWS CodeStar、パイプライン、ビルドなど、 によって作成された AWS リソースは、この変更の影響を受けず、引き続き機能します。 AWS CodeStar 接続と AWS CodeStar 通知は、この中止の影響を受けません。

作業の追跡、コードの開発、アプリケーションのビルド、テスト、デプロイをご希望の場合、Amazon CodeCatalyst に、合理化された導入プロセスと、ソフトウェアプロジェクトを管理するための追加機能が用意されています。Amazon CodeCatalyst の機能

翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

リソースをプロジェクトに追加する

すべてのプロジェクトの各 AWS CodeStar テンプレートには、データベーステーブルや Lambda 関数など、アプリケーションの AWS ランタイム依存関係をモデル化する AWS CloudFormation ファイルが含まれています。これは、ファイル /template.yml のソースリポジトリに保存されています。

注記

以下のプロジェクトサポートの変更により作成された以下のプロジェクトでは、これらのステップを使用できます。

-

任意の Lambda プロジェクト。

-

2018 年 8 月 3 日以降に作成された Amazon EC2 または Elastic Beanstalk プロジェクトの場合、 AWS CodeStar により、プロジェクトリポジトリに

/template.ymlファイルがプロビジョニングされています。

このファイルは、 Resourcesセクションに AWS CloudFormation リソースを追加することで変更できます。template.yml ファイルを変更すると、 AWS CodeStar と AWS CloudFormation で新しいリソースをプロジェクトに追加できます。一部のリソースでは、他のアクセス許可をプロジェクトの CloudFormation ワーカーロールのポリシーに追加する必要があります。テンプレート要素およびフォーマットについては、「AWS リソースタイプのリファレンス」を参照してください。

プロジェクトに追加する必要のあるリソースを決定したら、テンプレートをカスタマイズするための大まかな手順に従って実行します。 AWS CloudFormation リソースとその必要なプロパティのリストについては、AWS 「リソースタイプのリファレンス」を参照してください。

このセクションのステップを使用して、 AWS CodeStar プロジェクトテンプレートを変更してリソースを追加し、IAM でプロジェクトの CloudFormation ワーカーロールのアクセス許可を展開します。この例では、AWS::SQS::Queue リソースは、template.yml ファイルに追加されます。この変更により、 で Amazon Simple Queue Service キュー AWS CloudFormation をプロジェクトに追加する自動レスポンスが開始されます。

ステップ 1: IAM で CloudFormation ワーカーロールを編集する

ステップ 1 および 5 を実行するには、管理者ユーザーとしてサインインする必要があります。

注記

プロジェクトがアクセス許可の境界ポリシーでプロビジョニングされた場合は、このステップをスキップできます。

2018 年 12 月 6 日以降に作成されたプロジェクトの場合、 はアクセス許可の境界ポリシーを使用してプロジェクトを AWS CodeStar プロビジョニングしました。

-

にサインイン AWS Management Console し、 AWS CodeStar コンソールを開きます。https://https://console.aws.amazon.com/codestar/

. -

プロジェクトを作成するか、

template.yml fileを含む既存のプロジェクトを選択して、[Project resources] (プロジェクトリソース) ページを開きます。 -

プロジェクトリソースで、リソースリストの CodeStarWorker/AWS CloudFormation role 用に作成された IAM ロールを見つけます。ルール名の形式は次のとおりです:

role/CodeStarWorker-。Project_name-CloudFormation -

ロールが IAM コンソールで開きます。[Permissions] (アクセス許可) タブの [Inline Policies] (インラインポリシー) で、サービスロールポリシーの列を開き、[Edit Policy] (ポリシーの編集) を選択します。

-

[JSON] タブを選択してポリシーを編集します。

注記

ワーカーロールに添付されるポリシーは

CodeStarWorkerCloudFormationRolePolicyです。 -

[JSON] フィールドで、

Statement要素に次のポリシーステートメントを追加します。{ "Action": [ "sqs:CreateQueue", "sqs:DeleteQueue", "sqs:GetQueueAttributes", "sqs:SetQueueAttributes", "sqs:ListQueues", "sqs:GetQueueUrl" ], "Resource": [ "*" ], "Effect": "Allow" } -

[Review policy] (ポリシーの確認) を選択して、ポリシーにエラーがないことを確認し、[Save changes] (変更の保存) を選択します。

ステップ 2: template.yml ファイルを変更する

-

AWS CodeStar コンソールを https://console.aws.amazon.com/codestar/

.com で開きます。 -

サーバーレスプロジェクトを選択し、[Code] (コード) ページを開きます。リポジトリの最上位にある

template.ymlの場所を書き留めます。 -

リポジトリの

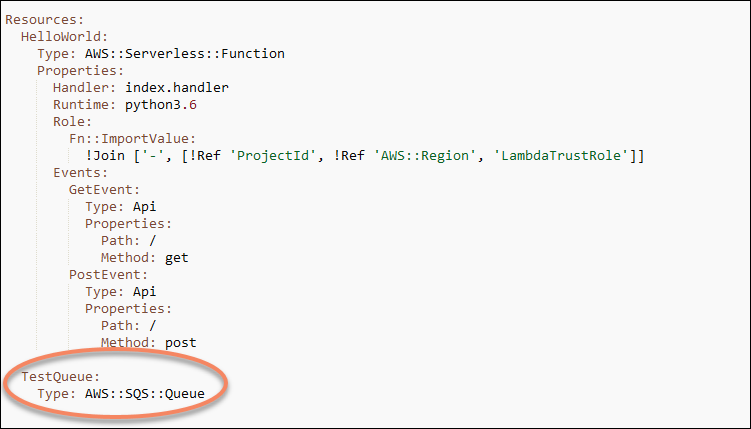

template.ymlファイルを編集するには、IDE、コンソール、またはコマンドラインをローカルリポジトリで使用します。リソースをResourcesセクションに貼り付けます。この例では、以下のテキストをコピーすると、Resourcesセクションが追加されます。Resources: TestQueue: Type: AWS::SQS::Queueこの例では、変更後のテンプレートを示します。

ステップ 3: テンプレートの変更をコミットおよびプッシュする

-

ステップ 2 で保存した

template.ymlファイルの変更をコミットおよびプッシュします。注記

これにより、パイプラインが開始されます。IAM アクセス許可を更新する前に変更をコミットすると、パイプラインが起動し、 AWS CloudFormation スタックの更新にエラーが発生し、スタックの更新がロールバックされます。この問題が発生した場合は、アクセス許可を修正し、パイプランを再起動します。

ステップ 4: AWS CloudFormation スタック更新をモニタリングする

-

プロジェクトのパイプラインがデプロイステージを開始すると、 AWS CloudFormation スタックの更新が開始されます。 AWS CodeStar ダッシュボードでパイプラインの AWS CloudFormation ステージを選択すると、スタックの更新を確認できます。

トラブルシューティング:

必要なリソースのアクセス許可が不足している場合、このスタック更新は失敗します。プロジェクトのパイプラインの AWS CodeStar ダッシュボードビューで障害ステータスを表示します。

パイプラインのデプロイステージで CloudFormation リンクを選択して、 AWS CloudFormation コンソールで障害をトラブルシューティングします。コンソールの [Events] (イベント) リストで、プロジェクトを選択して、スタック作成の詳細を表示します。障害の詳細が記載されたメッセージが表示されます。この例では、

sqs:CreateQueueのアクセス許可が不足しています。

プロジェクトの AWS CloudFormation ワーカーロールにアタッチされたポリシーを編集して、不足しているアクセス許可を追加します。「ステップ 1: IAM で CloudFormation ワーカーロールを編集する」を参照してください。

-

パイプラインが正常に実行されると、 AWS CloudFormation スタックでリソースが作成されます。のリソースリストで AWS CloudFormation、プロジェクト用に作成されたリソースを表示します。この例では、TestQueue キューが [Resources] (リソース) セクションに一覧表示されています。

キュー URL は で使用できます AWS CloudFormation。キュー URL はこの形式に従います。

https://{REGION_ENDPOINT}/queue.|api-domain|/{YOUR_ACCOUNT_NUMBER}/{YOUR_QUEUE_NAME}詳細については、[Send an Amazon SQS Message] (Amazon SQS メッセージの送信)、[Receive a Message from an Amazon SQS Queue] (Amazon SQS キューからのメッセージの受信)、および [Delete a Message from an Amazon SQS Queue] (Amazon SQS キューからのメッセージの削除) を参照してください。

ステップ 5: インラインポリシーでリソースのアクセス許可を追加する

新しいリソースへのアクセス権をチームメンバーに付与するには、適切なインラインポリシーをユーザーのロールに追加します。必ずしもすべてのリソースでアクセス許可を追加する必要があるわけではありません。以下のステップを実行するには、ルートユーザー、アカウントの管理者ユーザー、または AdministratorAccess 管理ポリシーか同等のポリシーが添付されている IAM ユーザーかフェデレーティッドユーザーとして、コンソールにサインイン済みである必要があります。

JSON ポリシーエディタでポリシーを作成するには

にサインイン AWS Management Console し、https://console.aws.amazon.com/iam/

://www.com」で IAM コンソールを開きます。 -

左側のナビゲーションペインで、[ポリシー] を選択します。

初めて [ポリシー] を選択する場合には、[管理ポリシーにようこそ] ページが表示されます。[今すぐ始める] を選択します。

-

ページの上部で、[ポリシーを作成] を選択します。

-

[ポリシーエディタ] セクションで、[JSON] オプションを選択します。

-

次の JSON ポリシードキュメントを入力します。

{ "Action": [ "sqs:CreateQueue", "sqs:DeleteQueue", "sqs:GetQueueAttributes", "sqs:SetQueueAttributes", "sqs:ListQueues", "sqs:GetQueueUrl" ], "Resource": [ "*" ], "Effect": "Allow" } -

[次へ] をクリックします。

注記

いつでも [Visual] と [JSON] エディタオプションを切り替えることができます。ただし、[Visual] エディタで [次へ] に変更または選択した場合、IAM はポリシーを再構成して visual エディタに合わせて最適化することがあります。詳細については、「IAM ユーザーガイド」の「ポリシーの再構成」を参照してください。

-

[確認と作成] ページで、作成するポリシーの [ポリシー名] と [説明] (オプション) を入力します。[このポリシーで定義されているアクセス許可] を確認して、ポリシーによって付与されたアクセス許可を確認します。

-

[ポリシーの作成] をクリックして、新しいポリシーを保存します。