翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS Device Farm の AWS リージョン間の Amazon VPC

Device Farm サービスは米国西部 (オレゴン) (us-west-2) リージョンに限られます。Amazon Virtual Private Cloud (Amazon VPC) を使用して、Device Farm を使用して別の AWS リージョンの Amazon Virtual Private Cloud のサービスにアクセスできます。Device Farm とお使いのサービスが同じリージョンの場合は、「Device Farm での Amazon VPC エンドポイントサービスの使用 - レガシー (非推奨)」を参照してください。

別リージョンのプライベートサービスにアクセスするには、次の 2 つの方法があります。us-west-2 ではない別リージョンのサービスを使用する場合は、VPC ピアリングを使用して、そのリージョンの VPC を us-west-2 の Device Farm とインターフェイス接続している別の VPC とピアリングできます。ただし、複数リージョンのサービスを使用する場合、Transit Gateway を使えば、より簡単なネットワーク構成でそれらのサービスにアクセスできます。

詳細については、「Amazon VPC ピアリングガイド」の「VPC ピアリングのシナリオ」を参照してください。

AWS Device Farm VPCs ピアリングの概要

重複しない個別の CIDR ブロックがある限り、異なるリージョンの任意の 2 つの VPCs をピアリングできます。これにより、プライベート IP アドレスがすべて一意であることが保証され、VPC 内のすべてのリソースが、任意の形式のネットワークアドレス変換 (NAT) を必要とせずに相互に対応できるようになります。CIDR 表記の詳細については、「RFC 4632

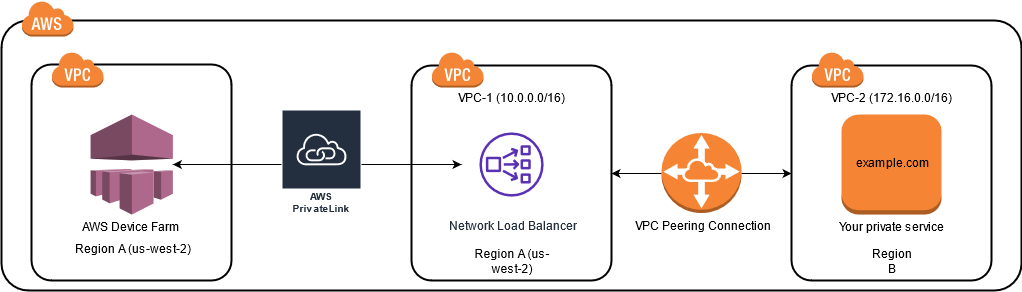

このトピックには、Device Farm (「VPC-1」と呼ばれます) が米国西部 (オレゴン) (us-west-2) リージョンにある、 クロスリージョンサンプルシナリオが含まれます。このサンプルの 2 番目の VPC (「VPC-2」と呼ばれます) は別リージョンにあります。

| VPC コンポーネント | VPC-1 | VPC-2 |

|---|---|---|

| CIDR | 10.0.0.0/16 | 172.16.0.0/16 |

重要

2 つの VPC 間でピアリング接続を確立すると、VPC のセキュリティ体制が変わる可能性があります。さらに、ルートテーブルに新規エントリを追加すると、VPC 内のリソースのセキュリティ体制が変わる可能性があります。組織のセキュリティ要件を満たす方法でこれらの構成を実装するのはお客様の責任です。詳細については、「責任共有モデル

次の図は、このサンプルのコンポーネントと、それらのコンポーネント間の相互作用を示しています。

トピック

AWS Device Farm で Amazon VPC を使用するための前提条件

このサンプルでは、以下が必要です:

-

重複しない CIDR ブロックを含むサブネットで構成された 2 つの VPC。

-

VPC -1 は

us-west-2リージョン内にあり、アベイラビリティーゾーンus-west-2a、us-west-2b、us-west-2cのサブネットを含む必要があります。

VPC の作成とサブネットの構成の詳細については、「Amazon VPC ピアリングガイド」の「VPC とサブネットによる作業」を参照してください。

ステップ 1: VPC-1 と VPC-2 間のピアリング接続を設定する

重複しない CIDR ブロックを含む 2 つの VPC 間でピアリング接続を確立します。これを行うには、「Amazon VPC ピアリングガイド」の「VPC ピアリング接続を作成および承認する」を参照してください。このトピックのクロスリージョンシナリオと「Amazon VPC ピアリングガイド」を使用すれば、次のサンプルピアリング接続構成を作成できます:

- 名前

-

Device-Farm-Peering-Connection-1 - VPC ID (リクエスター)

-

vpc-0987654321gfedcba (VPC-2) - アカウント

-

My account - [リージョン]

-

US West (Oregon) (us-west-2) - VPC ID (アクセプター)

-

vpc-1234567890abcdefg (VPC-1)

注記

新しいピアリング接続を確立するときは、必ず VPC ピアリング接続クォータを確認してください。詳細については、「Amazon VPC ユーザーガイド」の「Amazon VPC クォータ」を参照してください。

ステップ 2: VPC-1 および VPC-2 のルートテーブルを更新する

ピアリング接続を設定したら、2 つの VPC 間でデータを転送するための宛先ルートを確立する必要があります。このルートを確立するには、VPC-1 のルートテーブルを VPC-2 のサブネットに手動で更新できます。その逆も可能です。これを行うには、「Amazon VPC ピアリングガイド」の「VPC ピアリング接続のルートテーブルを更新する」を参照してください。このトピックのクロスリージョンシナリオと「Amazon VPC ピアリングガイド」を使用して、次のサンプルルートテーブル構成を作成します:

| VPC コンポーネント | VPC-1 | VPC-2 |

|---|---|---|

| ルートテーブル ID | rtb-1234567890abcdefg | rtb-0987654321gfedcba |

| ローカルアドレス範囲 | 10.0.0.0/16 | 172.16.0.0/16 |

| 宛先アドレス範囲 | 172.16.0.0/16 | 10.0.0.0/16 |

ステップ 3: ターゲットグループを作成する

宛先ルートを設定したら、リクエストを VPC-2 にルーティングするように VPC -1 の Network Load Balancer を構成できます。

Network Load Balancer には、最初にリクエストの送信先の IP アドレスを含む対象グループが含まれている必要があります。

対象グループを作成するには

-

VPC-2 で対象にするサービスの IP アドレスを特定します。

-

これらの IP アドレスは、ピアリング接続で使用されるサブネットのメンバーであることが必要です。

-

対象の IP アドレスは静的で不変でなければなりません。サービスに動的 IP アドレスがある場合は、静的リソース (Network Load Balancer など) を対象にして、その静的リソースがリクエストを実際の対象にルーティングすることを検討してください。

注記

-

1 つ以上のスタンドアロンの Amazon Elastic Compute Cloud (Amazon EC2) インスタンスを対象にしている場合は、https://console.aws.amazon.com/ec2/

の Amazon EC2 コンソールを開き、[インスタンス] を選択します。 -

Amazon EC2 インスタンスの Amazon EC2 Auto Scaling グループを対象にしている場合、Amazon EC2 Auto Scaling グループを Network Load Balancer に関連付ける必要があります。詳細については、「Amazon EC2 Auto Scaling ユーザーガイド」の「Auto Scaling グループへのロードバランサーのアタッチ」を参照してください。

次に、https://console.aws.amazon.com/ec2/

で Amazon EC2 コンソールを開き、[ネットワークインターフェイス] を選択します。そこから、それぞれのアベイラビリティーゾーンにある Network Load Balancer の各ネットワークインターフェースの IP アドレスを確認できます。

-

-

-

VPC-1 に対象グループを作成します。詳細については、「Network Load Balancer 用ユーザーガイド」の「Network Load Balancer の対象グループを作成する」を参照してください。

別の VPC 内のサービスの対象グループには、次の構成が必要です:

-

「対象タイプを選択」で [IP アドレス] を選択します。

-

VPC の場合は、ロードバランサーをホストする VPC を選択します。トピックサンプルでは、VPC-1 になります。

-

「対象を登録する」ページで、[VPC-2] の IP アドレスごとに対象を登録します。

[ネットワーク] には [その他のプライベート IP アドレス] を選択します。

[アベイラビリティーゾーン] では、[VPC-1] で目的のゾーンを選択します。

[IPv4 アドレス] には、[VPC -2] の IP アドレスを選択します。

[ポート] では、お使いのポートを選択します。

-

[保留中として以下を含める] をクリックします。アドレスの指定が完了したら、[保留中の対象を登録] を選択します。

-

このトピックのクロスリージョンシナリオと「Network Load Balancers 用ユーザーガイド」を使用すると、対象グループの構成には次の値が使用されます:

- 対象タイプ

-

IP addresses - 対象グループ名

-

my-target-group - プロトコル/ポート

-

TCP : 80 - VPC

-

vpc-1234567890abcdefg (VPC-1) - ネットワーク

-

Other private IP address - アベイラビリティーゾーン

-

all - IPv4 アドレス

-

172.16.100.60 - ポート

-

80

ステップ 4: Network Load Balancer を作成する

ステップ 3 で説明した対象グループを使用してNetwork Load Balancer を作成します。これを行うには、「Network Load Balancer の作成」を参照してください。

このトピックのクロスリージョンシナリオでは、サンプルのNetwork Load Balancer 構成で次の値が使用されています:

- ロードバランサー

-

my-nlb - スキーム

-

Internal - VPC

-

vpc-1234567890abcdefg (VPC-1) - マッピング

-

us-west-2a-subnet-4i23iuufkdiufsloius-west-2b-subnet-7x989pkjj78nmn23jus-west-2c-subnet-0231ndmas12bnnsds - プロトコル/ポート

-

TCP : 80 - 対象グループ

-

my-target-group

ステップ 5: VPC を Device Farm に接続するための VPC エンドポイントサービスを作成する

Network Load Balancer を使用して VPC エンドポイントサービスを作成できます。この VPC エンドポイントサービスを通じて、Device Farm は、インターネットゲートウェイ、NAT インスタンス、VPN 接続などの追加インフラストラクチャなしで VPC -2 内のサービスに接続できます。

これを行うには、「Amazon VPC エンドポイントサービスの作成」を参照してください。

ステップ 6: VPC と Device Farm の間に VPC エンドポイント設定を作成する

これで、VPC と Device Farm との間でプライベート接続を確立できます。Device Farm を使用し、パブリックインターネットを介して公開することなく、プライベートサービスをテストできます。これを行うには、「Device Farm での VPC エンドポイント構成の作成」を参照してください。

このトピックのクロスリージョンシナリオでは、サンプルのVPC エンドポイント構成で次の値が使用されています:

- 名前

-

My VPCE Configuration - VPCE サービス名

-

com.amazonaws.vpce.us-west-2.vpce-svc-1234567890abcdefg - サービス DNS 名

-

devicefarm.com

ステップ 7: VPC エンドポイント設定を使用するためのテストランを作成する

ステップ 6 で説明した VPC エンドポイント構成を使用するテスト実行を作成できます。詳細については、Device Farm でのテストランの作成 または セッションの作成 を参照してください。

Transit Gateway を使用したスケーラブルなネットワークの作成

3 つ以上の VPC を使用するスケーラブルなネットワークを作成するには、Transit Gateway をネットワークトランジットハブとして機能させ、VPC とオンプレミスネットワークを相互接続します。Transit Gateway を使用するように Device Farm と同じリージョンにある VPC を構成するには、「Device Farm による Amazon VPC エンドポイントサービス」ガイドに従って、プライベート IP アドレスに基づいて別のリージョンのリソースを対象にすることができます。

Transit Gateway の詳細については、「Amazon VPC Transit Gateways ガイド」の「トランジットゲートウェイについて」を参照してください。