翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS Direct Connect ゲートウェイで許可されるプレフィックスインタラクション

許可されたプレフィックスが Transit Gateway や仮想プライベートゲートウェイとやり取りする方法について説明します。詳細については、「ルーティングポリシーと BGP コミュニティ」を参照してください。

仮想プライベートゲートウェイの関連付け

プレフィックスリスト (IPv4 と IPv6) は、同じ CIDR またはより小さな範囲の CIDR が Direct Connect ゲートウェイにアドバタイズされることを許可するフィルタとして機能します。プレフィックスは、VPC CIDR ブロックと同じ範囲またはより広い範囲に設定する必要があります。

注記

許可リストはフィルタとしてのみ機能し、関連付けられた VPC CIDR のみがカスタマーゲートウェイにアドバタイズされます。

CIDR 10.0.0.0/16 が仮想プライベートゲートウェイにアタッチされた VPC があるシナリオを考えてみます。

-

許可されたプレフィックスリストが 22.0.0.0/24 に設定されている場合、ルートは受け取りません。これは、22.0.0.0/24 が 10.0.0.0/16 と同じあるいはより広くないためです。

-

許可されたプレフィックスリストが 10.0.0.0/24 に設定されている場合、ルートは受け取りません。これは、10.0.0.0/24 が 10.0.0.0/16 と同じでないためです。

-

許可されたプレフィックスリストが 10.0.0.0/15 に設定されている場合、10.0.0.0/16 は受け取ります。これは、IP アドレスが 10.0.0.0/16 より広いためです。

許可されたプレフィックスを削除または追加しても、そのプレフィックスを使用しないトラフィックは影響を受けません。更新中、ステータスは associated から updating に変化します。既存のプレフィックスを変更すると、そのプレフィックスを使用するトラフィックのみが遅延またはドロップされる可能性があります。

Transit Gateway の関連付け

Transit Gateway の関連付けの場合、許可されたプレフィックスリストを Direct Connect ゲートウェイでプロビジョニングします。このリストは、Transit Gateway にアタッチされた VPC に割り当てられた CIDR がない場合でも、Direct Connect ゲートウェイとの間のオンプレミストラフィックを Transit Gateway にルーティングします。使用可能なプレフィックスは、ゲートウェイのタイプによって動作が異なります。

-

Transit Gateway アソシエーションでは、入力された許可されたプレフィックスのみがオンプレミスにアドバタイズされます。これらは Direct Connect ゲートウェイ ASN から発信されたものとして表示されます。

-

仮想プライベートゲートウェイの場合、入力された許可されたプレフィックスは、同じまたはより小さい CIDR を許可するフィルターの役割を果たします。

CIDR 10.0.0.0/16 が Transit Gateway にアタッチされた VPC があるシナリオについて考えてみます。

-

許可されたプレフィックスリストが 22.0.0.0/24 に設定されている場合、トランジット仮想インターフェイスで BGP 経由で 22.0.0.0/24 を受信します。許可されたプレフィックスリスト内のプレフィクスを直接プロビジョニングするため、10.0.0.0/16 は受信しません。

-

許可されたプレフィックスリストが 10.0.0.0/24 に設定されている場合、トランジット仮想インターフェイスで BGP 経由で 10.0.0.0/24 を受信します。許可されたプレフィックスリスト内のプレフィクスを直接プロビジョニングするため、10.0.0.0/16 は受信しません。

-

許可されたプレフィックスリストが 10.0.0.0/8 に設定されている場合、トランジット仮想インターフェイスで BGP 経由で 10.0.0.0/8 を受信します。

複数の Transit Gateway が Direct Connect ゲートウェイに関連付けられている場合、許可されるプレフィックスの重複は許可されません。例えば、許可されたプレフィックスリストに 10.1.0.0/16 を含む Transit Gateway があり、許可されたプレフィックスリストが 10.2.0.0/16 と 0.0.0.0/0 を含む 2 番目の Transit Gateway がある場合、2 番目の Transit Gateway からの関連付けを 0.0.0.0/0 に設定することはできません。0.0.0.0/0 にはすべての IPv4 ネットワークが含まれるため、複数の Transit Gateway が Direct Connect ゲートウェイに関連付けられている場合、0.0.0.0/0 を設定することはできません。許可されたルートが Direct Connect ゲートウェイの 1 つ以上の既存の許可ルートと重複していることを示すエラーが返されます。

許可されたプレフィックスを削除または追加しても、そのプレフィックスを使用しないトラフィックは影響を受けません。更新中、ステータスは associated から updating に変化します。既存のプレフィックスを変更すると、そのプレフィックスを使用するトラフィックのみが遅延またはドロップされる可能性があります。

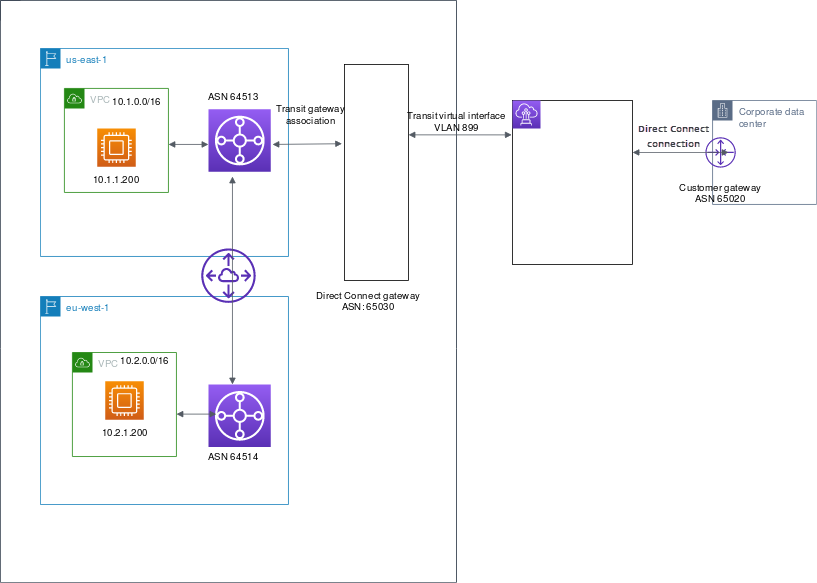

例: Transit Gateway の構成でプレフィックスを許可する

企業のデータセンターにアクセスする必要がある 2 つの異なる AWS リージョンにインスタンスがある設定を検討してください。この構成には、次のリソースを使用します。

-

各リージョンの Transit Gateway 。

-

トランジットゲートウェイピアリング接続。

-

Direct Connect ゲートウェイ。

-

Transit Gateway (us-east-1 のゲートウェイ) と Direct Connect ゲートウェイの間の Transit Gateway の関連付け。

-

オンプレミスのロケーションと AWS Direct Connect ロケーションからのトランジット仮想インターフェイス。

リソースに次のオプションを設定します。

-

Direct Connect ゲートウェイ: ASN を 65030 に設定します。詳細については、「Direct Connect ゲートウェイを作成する」を参照してください。

-

トランジット仮想インターフェイス: VLAN を 899 に設定し、カスタマールーターピア ASN を 65020 に設定します。詳細については、「Direct Connect ゲートウェイと接続するトランジット仮想インターフェイスを作成する」を参照してください。

-

Direct Connect ゲートウェイとトランジットゲートウェイの関連付け: 許可されたプレフィックスを 10.0.0.0/8 に設定します。

この CIDR ブロックは、両方の VPC CIDR ブロック (10.0.0.0/16 および 10.2.0.0/16) を含みます。詳細については、「Transit Gateway と Direct Connect の関連付けまたは関連付け解除。」を参照してください。

-

VPC ルート: 10.2.0.0/16 VPC からトラフィックをルーティングするには、送信先が 0.0.0.0/0 でトランジットゲートウェイ ID をターゲットとするルートを VPC ルートテーブルに作成します。これにより、VPC からのトラフィックが Direct Connect ゲートウェイに到達できるようになります。トランジットゲートウェイへのルーティングの詳細については、「Amazon VPC ユーザーガイド」の「トランジットゲートウェイのルーティング」を参照してください。