翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

例: 拠点ホストを持つ VPC で Elastic Beanstalk アプリケーションを起動する

このセクションでは、踏み台ホストを使用して VPC 内に Elastic Beanstalk アプリケーションをデプロイする方法と、このトポロジを実装する理由について説明します。

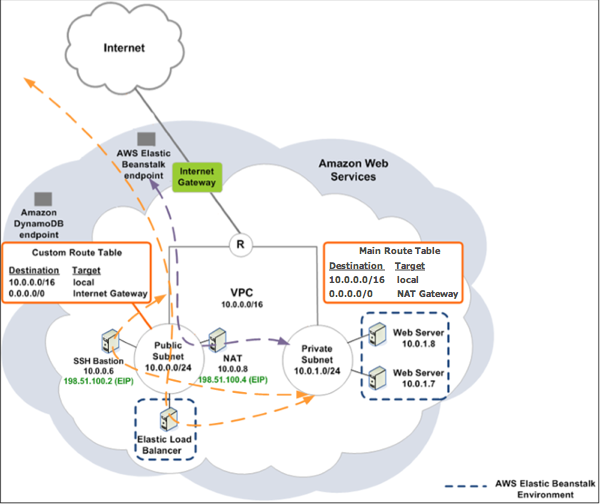

プライベートサブネット内に配置されている Amazon EC2 インスタンスに、リモートで接続することはできません。インスタンスに接続するには、プロキシとして動作する拠点サーバーをパブリックサブネットに設定できます。例えば、パブリックサブネットで SSH ポートフォーワード機能または RDP ゲートウェイを設定し、ご自身のネットワークからデータベースサーバーに向かうトラフィックをプロキシできます。このセクションの例では、プライベートサブネットおよびパブリックサブネットで VPC を作成する方法を示しています。インスタンスはプライベートサブネット内に、拠点ホスト、NAT ゲートウェイ、およびロードバランサーはパブリックサブネット内に配置されています。インフラストラクチャは次の図と似ています。

拠点ホストを使用して VPC 内に Elastic Beanstalk アプリケーションをデプロイするには、以下のサブセクションで説明するステップを実行します。

パブリックサブネットとプライベートサブネットでの VPC の作成

「パブリック/プライベート VPC」のすべての手順を完了します。アプリケーションをデプロイする際、そのインスタンスの Amazon EC2 キーペアを指定して、リモートで接続できるようにする必要があります。インスタンスのキーペアを指定する方法の詳細については、「お客様のElastic Beanstalk 環境に対する Amazon EC2 インスタンス」を参照してください。

拠点ホストのセキュリティグループを作成および設定する

拠点ホストのセキュリティグループを作成し、インターネットからのインバウンド SSH トラフィックと Amazon EC2 インスタンスが含まれるプライベートサブネットへのアウトバウンド SSH トラフィックを許可するルールを追加します。

拠点ホストのセキュリティグループを作成するには

Amazon VPC コンソール (https://console.aws.amazon.com/vpc/

) を開きます。 -

ナビゲーションペインで、セキュリティグループ] を選択します。

-

[Create Security Group (セキュリティグループの作成)] を選択します。

-

[セキュリティグループの作成] ダイアログボックスで、次の内容を入力して [はい、作成する] を選択します。

- 名前タグ (オプション)

-

セキュリティグループの名前タグを入力します。

- グループ名

-

セキュリティグループの名前を入力します。

- 説明

-

セキュリティグループの説明を入力します。

- [VPC]

-

VPC を選択します。

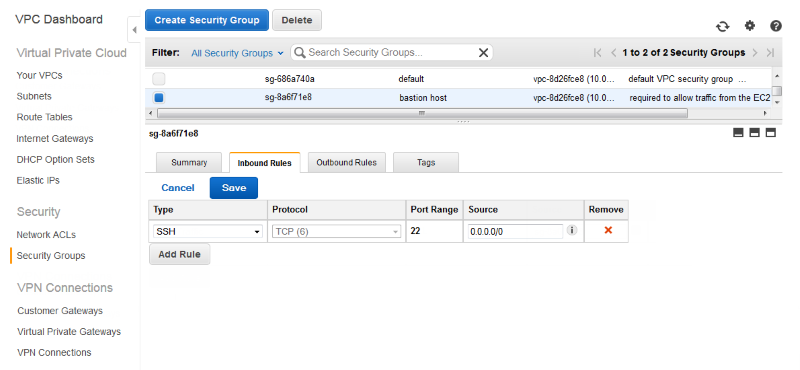

セキュリティグループが作成され、[セキュリティグループ] ページに表示されます。ID (

sg-xxxxxxxxなど) が付いている点に注目してください。ページの右上にある [表示/非表示] をクリックして、[グループ ID] の列をオンにする必要がある場合があります。

踏み台ホストのセキュリティグループを設定するには

-

セキュリティグループのリストで、拠点ホストに対して作成したばかりのセキュリティグループのチェックボックスを選択します。

-

[Inbound Rules] タブで、[Edit] を選択します。

-

必要に応じて、[別のルールの追加] を選択します。

-

拠点ホストが Linux インスタンスである場合は、[タイプ] で [SSH] を選択します。

拠点ホストが Windows インスタンスである場合は、[タイプ] で [RDP] を選択します。

-

[ソース] フィールドに希望するソース CIDR の範囲を入力して、[保存] を選択します。

-

[アウトバウンドルール] タブで [編集] を選択します。

-

必要に応じて、[別のルールの追加] を選択します。

-

[タイプ] で、インバウンドルールに指定したタイプを選択します。

-

[ソース] フィールドに、VPC のプライベートサブネットにおけるホストのサブネットの CIDR 範囲を入力します。

検索するには:

Amazon VPC コンソール (https://console.aws.amazon.com/vpc/

) を開きます。 -

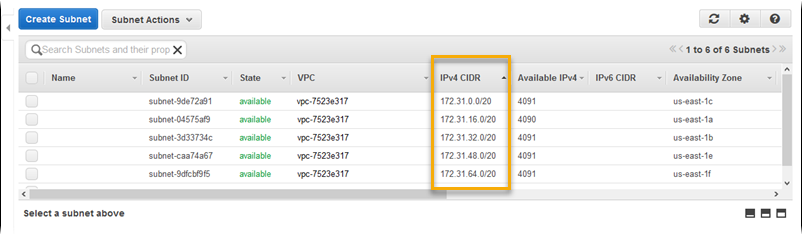

ナビゲーションペインで、[サブネット] を選択してください。

-

踏み台ホストのブリッジ先のホストがあるアベイラビリティーゾーンごとに [IPv4 CIDR] の値を書き留めます。

注記

複数のアベイラビリティーゾーンにホストがある場合は、これらのアベイラビリティーゾーンのそれぞれに対してアウトバウンドルールを作成します。

-

[Save] を選択します。

インスタンスのセキュリティグループの更新

デフォルトでは、インスタンス用に作成したセキュリティグループでは着信トラフィックを許可していません。Elastic Beanstalk はインスタンスのデフォルトグループを変更して SSH トラフィックを許可しますが、使用するインスタンスが Windows インスタンスの場合は、セキュリティグループで RDP トラフィックを許可するよう、カスタムインスタンスを変更する必要があります。

RDP のインスタンスセキュリティグループを更新するには

-

セキュリティグループのリストで、インスタンスセキュリティグループのチェックボックスを選択します。

-

[インバウンド] タブで、[編集] を選択します。

-

必要に応じて、[別のルールの追加] を選択します。

-

以下の値を入力して、[保存] を選択します。

- タイプ

-

RDP - プロトコル

-

TCP - ポート範囲

-

3389 - ソース

-

拠点ホストセキュリティグループの ID(

sg-8a6f71e8など)を入力し、[保存] を選択します。

拠点ホストの作成

拠点ホストを作成するには、拠点ホストとして動作するパブリックサブネットで Amazon EC2 インスタンスを起動します。

プライベートサブネットで Windows インスタンスの拠点ホストをセットアップする詳細については、「踏み台サーバーを使用した EC2 インスタンスへのネットワークアクセスの制御

プライベートサブネットで Linux インスタンスの拠点ホストをセットアップする詳細については、「プライベート Amazon VPC で実行中の Linux インスタンスに安全に接続します