翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Encrypting data in transit

このトピックでは、FSx for ONTAP ファイルシステムと、接続されたクライアントとの間で、転送中のファイルデータを暗号化する際に使用できるさまざまなオプションについて説明します。また、ワークフローに最適な暗号化方法を選択するためのガイダンスも提供します。

AWS グローバルネットワーク AWS リージョン を経由するすべてのデータは、 AWS 保護された施設を離れる前に、物理レイヤーで自動的に暗号化されます。アベイラビリティーゾーン間のトラフィックは、すべて暗号化されます。追加的な暗号化レイヤーでは、このセクションに記載されているもの以外にも、保護が提供されています。 AWS が、、利用可能なゾーン AWS リージョン、およびインスタンスをまたいで流れるデータを保護する方法の詳細については、「Linux インスタンス用 Amazon Elastic Compute Cloud ユーザーガイド」の「転送中の暗号化」を参照してください。

Amazon FSx for NetApp ONTAP は、FSx for ONTAP ファイルシステムと、接続されたクライアントとの間で転送中のデータを暗号化するための、次の方法をサポートしています。

転送中のデータを暗号化するための、サポートされている方法はすべて、エンタープライズレベルの強固な暗号化を実現する業界標準、AES-256 暗号化アルゴリズムを使用しています。

トピック

転送中のデータを暗号化する方法を選ぶ

このセクションでは、サポートされている転送時の暗号化方法のどれがワークフローに最適であるかを判断する際に役立つ情報を紹介します。この後のセクションで、サポートされているオプションについて詳しく説明する際に、このセクションを再度参照します。

FSx for ONTAP ファイルシステムと接続されたクライアントとの間で転送中のデータを暗号化する方法を選ぶ際、考慮すべき要素がいくつかあります。以下のような要素です。

AWS リージョン FSx for ONTAP ファイルシステムが実行されている 。

クライアントが実行中のインスタンスタイプ。

ファイルシステムにアクセスしているクライアントの場所。

ネットワークパフォーマンスの要件。

暗号化しようとしているデータプロトコル。

Active Directory を使用しているかどうか。

- AWS リージョン

ファイルシステムが実行中の によって AWS リージョン 、Amazon Nitro ベースの暗号化を使用できるかどうかが決まります。詳細については、「AWS Nitro System を使用した転送中のデータの暗号化」を参照してください。

- クライアントのインスタンスタイプ

ファイルシステムにアクセスしているクライアントが、サポートされている Amazon EC2 Mac、Linux、Windows インスタンスタイプのいずれかで実行されており、ワークフローが Nitro ベースの暗号化を使用するためのその他すべての要件を満たしている場合、Amazon Nitro ベースの暗号化を使用できます。Kerberos または IPsec 暗号化を使用するための、クライアントインスタンスタイプの要件はありません。

- クライアントロケーション

-

ファイルシステムの場所に対してデータにアクセスしているクライアントの場所は、使用できる転送中の暗号化の方法に影響します。クライアントとファイルシステムが同じ VPC にある場合は、サポートされている暗号化方法をどれでも使用できます。クライアントとファイルシステムが、ピア接続された VPC 内にある場合も、トラフィックが仮想ネットワークのデバイスまたはサービス (Transit Gateway など) を通過しない限り、同様です。Nitro ベースの暗号化は、クライアントが同じ VPC かピア接続された VPC にない場合、またはトラフィックが仮想ネットワークのデバイスまたはサービスを通過しない場合は、使用できません。

- ネットワークパフォーマンス

-

Amazon Nitro ベースの暗号化を使用しても、ネットワークのパフォーマンスには影響しません。これは、サポートされている Amazon EC2 インスタンスが、基盤となる Nitro System ハードウェアのオフロード機能を使って、インスタンス間の転送中のトラフィックを自動的に暗号化するためです。

Kerberos または IPsec 暗号化を使用すると、ネットワークのパフォーマンスに影響します。これは、これらの暗号化の方法がともにソフトウェアベースであり、クライアントとサーバーが転送中のトラフィックを暗号化および復号化するためにはコンピューティングリソースを使う必要があるためです。

- データプロトコル

-

Amazon Nitro ベースの暗号化と IPsec 暗号化は、サポートされているすべてのプロトコル (NFS、SMB、iSCSI) で使用することができます。Kerberos 暗号化は、NFS プロトコルと SMB プロトコル (Active Directory を使用) で使用できます。

- アクティブディレクトリ

Microsoft Active Directory を使用している場合、NFS プロトコルと SMB プロトコルで Kerberos 暗号化を使用できます。

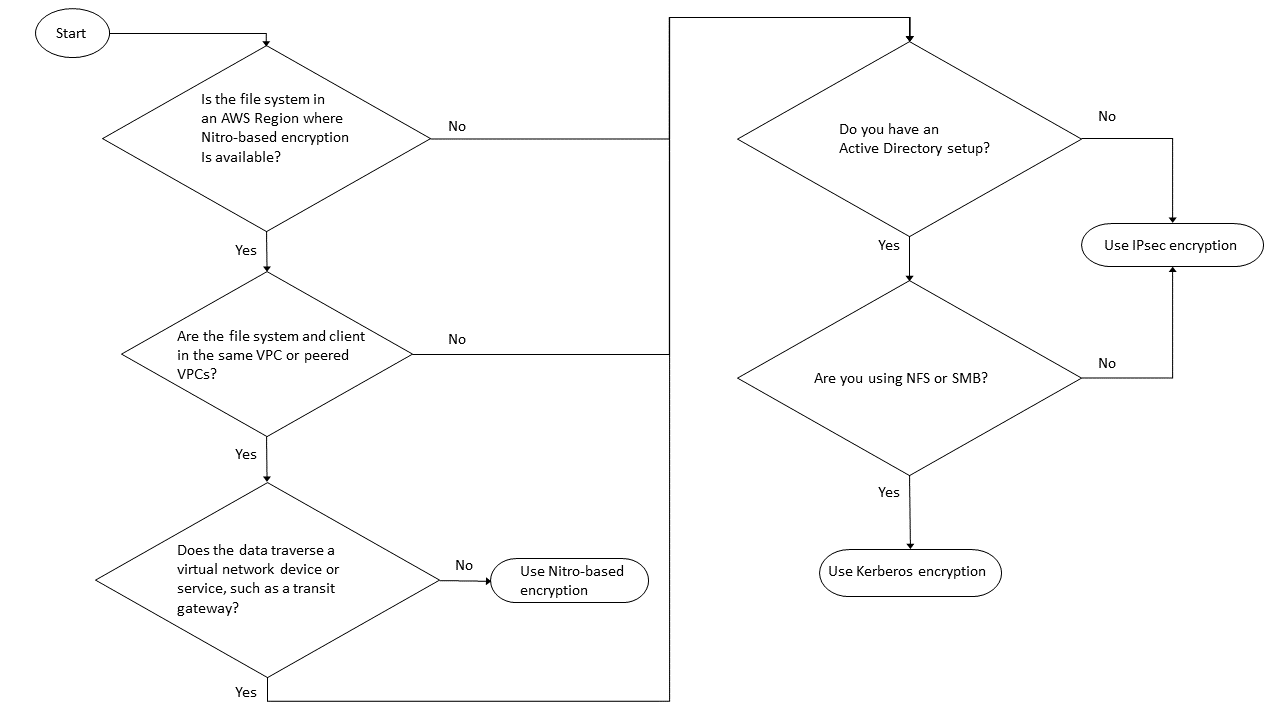

次の図は、どの転送中の暗号化方法を使用すればよいかを判断するのに役立ちます。

IPsec 暗号化は、以下のすべての条件がワークフローに当てはまる場合に使用できる、唯一の選択肢です。

NFS、SMB、iSCSI のいずれかのプロトコルを使用している。

ワークフローは Amazon Nitro ベースの暗号化の使用をサポートしていない。

Microsoft アクティブディレクトリドメインを使用していない。

AWS Nitro System を使用した転送中のデータの暗号化

Nitro ベースの暗号化では、ファイルシステムにアクセスするクライアントが、FSx for ONTAP で使用できる でサポートされている Amazon EC2 Linux または Windows インスタンスタイプ AWS リージョン で実行されている場合、転送中のデータは自動的に暗号化されます。

Amazon Nitro ベースの暗号化を使用しても、ネットワークのパフォーマンスには影響しません。これは、サポートされている Amazon EC2 インスタンスが、基盤となる Nitro System ハードウェアのオフロード機能を使って、インスタンス間の転送中のトラフィックを自動的に暗号化するためです。

Nitro ベースの暗号化は、サポートされているクライアントインスタンスタイプが、同じ AWS リージョン にあるか、ファイルシステムの VPC とピア接続されている同じ VPC にあるときに、自動的に有効になります。さらに、クライアントが、ピア接続された VPC 内にある場合、Nitro ベースの暗号化を自動的に有効にするために、データは、仮想ネットワークのデバイスまたはサービス (Transit Gateway など) を通過することができません。Nitro ベースの暗号化に関する詳細は、Amazon EC2 の Linux または Windows インスタンス用ユーザーガイドの「転送中の暗号化」を参照してください。

次の表は、Nitro ベースの暗号化 AWS リージョン が利用可能な の詳細を示しています。

| [Generation] (生成) | デプロイタイプ | AWS リージョン |

|---|---|---|

| 第 1 世代ファイルシステム 1 | シングル AZ 1 マルチ AZ 1 | 米国東部 (バージニア北部)、米国東部 (オハイオ)、米国西部 (オレゴン)、欧州 (アイルランド) |

| 第 2 世代ファイルシステム | シングル AZ 2 マルチ AZ 2 | 米国東部 (バージニア北部)、米国東部 (オハイオ)、米国西部 (北カリフォルニア)、米国西部 (オレゴン)、欧州 (フランクフルト)、欧州 (アイルランド)、アジアパシフィック (シドニー) |

1 2022 年 11 月 28 日以降に作成された第 1 世代ファイルシステムは、リストされている AWS リージョンで Nitro ベースの転送中の暗号化をサポートしています。

FSx for ONTAP AWS リージョン が利用可能な の詳細については、「Amazon FSx for NetApp ONTAP の料金

FSx for ONTAP ファイルシステムのパフォーマンスの仕様の詳細については、スループット容量がパフォーマンスに与える影響 を参照してください。

Kerberos ベースの暗号化を使用した転送中のデータの暗号化

Microsoft Active Directory を使用している場合は、NFS プロトコルと SMB プロトコル経由で Kerberos ベースの暗号化を使用して、Active Directory に追加された SVM の子ボリュームの、転送中のデータを暗号化することができます。

Kerberos を使用して NFS 経由で転送中のデータを暗号化する

Kerberos を使用した転送中のデータの暗号化は、NFSv3 プロトコルと NFSv4 プロトコルでサポートされています。NFS プロトコルに Kerberos を使用して、転送中の暗号化を有効にする方法については、NetApp ONTAP ドキュメンテーションセンターの「Using Kerberos with NFS for strong security

Kerberos を使用して SMB 経由で転送中のデータを暗号化する

SMB プロトコル経由の、転送中のデータの暗号化は、SMB プロトコル 3.0 以降をサポートしているコンピューティングインスタンスにマップされた、ファイル共有でサポートされています。これには、Microsoft Windows Server 2012 以降 および Microsoft Windows 8 以降のすべての Microsoft Windows のバージョンが含まれます。有効にすると、ユーザーがアプリケーションを変更することなく、FSx for ONTAP はファイルシステムにアクセスする際にSMB 暗号化を使用して転送中のデータを自動的に暗号化します。

FSx for ONTAP SMB は 128 ビットと 256 ビットの暗号化をサポートしています。いずれになるかは、クライアントセッションのリクエストによって決まります。さまざまな暗号化レベルの詳細については、NetApp ONTAP ドキュメントセンターの「Manage SMB with the CLI

注記

暗号化アルゴリズムはクライアントによって決まります。NTLM と Kerberos 認証は、どちらも 128 ビットと 256 ビットの両方の暗号化で動作します。FSx for ONTAP SMB Server は、すべてのスタンダード Windows クライアントリクエストを受け入れ、きめ細かいコントロールは Microsoft グループポリシーまたはレジストリ設定によって処理されます。

ONTAP CLI を使用して、ONTAP SVM およびボリュームの FSx の転送中の暗号化設定を管理します。NetApp ONTAP CLI にアクセスするには、ONTAP CLI を使用した SVM の管理 の説明に従って、転送中の暗号化設定を行う SVM で SSH セッションを確立します。

SVM またはボリュームで SMB 暗号化を有効にする方法については、「転送中のデータの SMB 暗号化の有効化」を参照してください。

IPsec 暗号化を使用した転送中のデータの暗号化

FSx for ONTAP は転送モード中の IPsec プロトコルの使用をサポートしているため、転送中でもデータを継続的に保護し暗号化することができます。IPsec は、サポートされているすべての IP トラフィック (NFS、iSCSI、SMB プロトコル) で、クライアントと FSx for ONTAP ファイルシステム間で転送中のデータをエンドツーエンドで暗号化します。IPsec 暗号化を使用すると、IPsec が有効に設定された FSx for ONTAP SVM と、データにアクセスする接続クライアントで実行中の IPsec クライアントとの間に、IPsec トンネルが確立されます。

Nitro ベースの暗号化をサポートしていないクライアントからデータにアクセスするときや、クライアントと SVM が Active Directory (Kerberos ベースの暗号化に必要) に接続されていない場合は、IPsec を使用して NFS、SMB、iSCSI プロトコル経由で転送中のデータを暗号化することが推奨されます。iSCSI クライアントが Nitro ベースの暗号化をサポートしていない場合、iSCSI トラフィックで転送中のデータを暗号化するには、IPsec 暗号化しか使用できません。

IPsec 認証には、事前共有キー (PSK) または証明書のいずれかを使用できます。PSK を使う場合、使用する IPsec クライアントは、PSK を持つインターネットキー交換のバージョン 2 (IKEv2) をサポートしている必要があります。FSx for ONTAP とクライアントの両方で、IPsec 暗号化を設定する高レベルの手順は、次のとおりです。

ファイルシステムで IPsec を有効にし、設定します。

クライアントに IPsec をインストールし、設定します。

複数のクライアントアクセス用に IPsec を設定します。

PSK を使用して IPsec を設定する方法の詳細については、NetApp ONTAP ドキュメンテーションセンターの「Configure IP security (IPsec) over wire encryption

コンソールを使用して IPsec を設定する方法の詳細については、「証明書の認証を使用した IPsec の設定」を参照してください。