翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Lightsail for Research 仮想コンピュータのファイアウォールポートを管理する

Amazon Lightsail for Research のファイアウォールは、仮想コンピュータへの接続を許可するトラフィックを制御します。仮想コンピュータのファイアウォールに、接続を許可するプロトコル、ポート、送信元 IPv4 または IPv6 アドレスを指定するルールを追加します。ファイアウォールルールは常にアクセスを許可します。アクセスを拒否するルールを作成することはできません。仮想コンピュータのファイアウォールにルールを追加して、トラフィックが仮想コンピュータに到達できるようにします。各仮想コンピュータにはファイアウォールが 2 つあります。1 つは IPv4 アドレス用、もう 1 つは IPv6 アドレス用です。どちらのファイアウォールも互いに独立しており、インスタンスに入ってくるトラフィックをフィルタリングするルールが事前に設定されています。

プロトコル

プロトコルは、2 台のコンピュータ間でデータを送信する形式です。ファイアウォールルールには次のプロトコルを指定できます。

-

Transmission Control Protocol (TCP) は主に、仮想コンピュータで実行されているアプリケーション間の接続を確立して、データの交換が完了するまで接続を維持するために使用されます。これは広く使用されており、ファイアウォールルールで指定することが多いプロトコルです。

-

UDP (User Datagram Protocol) は、仮想コンピュータで実行されているアプリケーションとクライアントとの間で低レイテンシーの損失許容接続を確立するために主に使用します。ゲーム、音声、ビデオ通信など、体感レイテンシーの重要度が高いネットワークアプリケーションに最適です。

-

ICMP (Internet Control Message Protocol) は、ネットワーク通信の問題を診断するために主に使用します。たとえば、データが送信先にタイムリーに到着しているかどうかを確認します。このプロトコルは Ping ユーティリティに最適です。このユーティリティでは、ローカルコンピュータと仮想コンピュータ間の接続速度をテストできます。データが仮想コンピュータに到着してローカルコンピュータに戻ってくるまでの所要時間をレポートします。

-

[すべて] では、仮想コンピュータへのすべてのプロトコルトラフィックの流入を許可します。どのプロトコルを指定すればよいかわからない場合は、このプロトコルを指定します。これには、ここで示したプロトコルだけではなく、すべてのインターネットプロトコルが含まれます。詳細については、「Protocol Numbers

」(Internet Assigned Numbers Authority ウェブサイト) を参照してください。

ポート

コンピュータがキーボードやポインタなどの周辺機器と通信するためのコンピュータの物理ポートと同様に、ファイアウォールポートは仮想コンピュータのインターネット通信エンドポイントとして機能します。クライアントは、仮想コンピュータとの接続時に、通信を確立するためのポートを公開します。

ファイアウォールルールで指定できるポートの範囲は 0~65535 です。クライアントが仮想コンピュータとの接続を確立できるようにするファイアウォールルールを作成する場合は、使用するプロトコルを指定します。また、接続を確立できるポート番号と、接続の確立が許可された IP アドレスも指定します。

新しく作成された仮想コンピュータでは、以下のポートがデフォルトで開いています。

-

TCP

-

22 - Secure Shell (SSH) に使用されます。

-

80 - Hypertext Transfer Protocol (HTTP) に使用されます。

-

443 - Hypertext Transfer Protocol Secure (HTTPS) に使用されます。

-

8443 - Hypertext Transfer Protocol Secure (HTTPS) に使用されます。

-

ポートを開閉する理由

ポートを開くと、クライアントが仮想コンピュータとの接続を確立できるようになります。ポートを閉じると、仮想コンピュータへの接続がブロックされます。たとえば、SSH クライアントが仮想コンピュータに接続できるようにするには、接続を確立する必要があるコンピュータの IP アドレスからのみポート 22 経由の TCP を許可するファイアウォールルールを構成します。この場合は、任意の IP アドレスからの仮想コンピュータへの SSH 接続を確立を許可しないようにする必要があります。これを許可すると、セキュリティ上のリスクが生じる可能性があります。このルールがインスタンスのファイアウォールですでに設定されている場合は、このルールを削除して、SSH クライアントが仮想コンピュータに接続できないように設定できます。

以下の手順は、仮想コンピュータ上で現在開いているポートを取得する方法、新しいポートを開く方法、ポートを閉じる方法を示しています。

の前提条件を満たす

開始する前に、前提条件として次の作業を完了します。

-

Lightsail for Research の仮想コンピュータを作成します。詳細については、「Lightsail for Research 仮想コンピュータを作成する」を参照してください。

-

AWS Command Line Interface () をダウンロードしてインストールしますAWS CLI。詳細については、「AWS Command Line Interface バージョン 2 用ユーザーガイド」の「AWS CLIの最新バージョンを使用してインストールまたは更新を行う」を参照してください。

-

にアクセスする AWS CLI ように を設定します AWS アカウント。詳細については、「AWS Command Line Interface バージョン 2 用ユーザーガイド」の「Configuration basics」を参照してください。

仮想コンピュータのポート状態を取得する

仮想コンピュータのポート状態を取得するには、以下の手順を実行します。この手順では、 get-instance-port-states AWS CLI コマンドを使用して、特定の Lightsail for Research 仮想コンピュータのファイアウォールポートの状態、ポートを介して仮想コンピュータに接続できる IP アドレス、およびプロトコルを取得します。詳細については、「AWS CLI コマンドリファレンス」の「get-instance-port-states」を参照してください。

-

この手順はローカルコンピュータのオペレーティングシステムによって決まります。

-

ローカルコンピュータで Windows オペレーティングシステムを使用している場合は、コマンドプロンプトウィンドウを開きます。

-

ローカルコンピュータが Linux または Unix ベースのオペレーティングシステム (macOS を含む) を使用している場合は、ターミナルウィンドウを開きます。

-

-

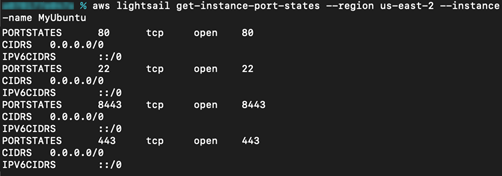

次のコマンドを入力して、ファイアウォールのポート状態、許可されている IP アドレス、プロトコルを取得します。コマンドでは、

REGIONus-east-2など) に置き換えます。NAMEaws lightsail get-instance-port-states --regionREGION--instance-nameNAME例

aws lightsail get-instance-port-states --regionus-east-2--instance-nameMyUbuntu応答には、開いているポートおよびプロトコル、仮想コンピュータへの接続が許可されている IP CIDR 範囲が表示されます。

ポートを開く方法については、次のセクションに進んでください。

仮想コンピュータのポートを開く

仮想コンピュータのポートを開くには、以下の手順を実行します。この手順では、 open-instance-public-ports AWS CLI コマンドを使用します。ファイアウォールポートを開いて、信頼できる IP アドレスまたは IP アドレス範囲からの接続確立を許可します。例えば、IP アドレス 192.0.2.44 を許可するには、192.0.2.44 または 192.0.2.44/32 を指定します。IP アドレス 192.0.2.0~192.0.2.255 を許可するには、192.0.2.0/24 を指定します。詳細については、「AWS CLI コマンドリファレンス」の「open-instance-public-ports」を参照してください。

-

この手順はローカルコンピュータのオペレーティングシステムによって決まります。

-

ローカルコンピュータで Windows オペレーティングシステムを使用している場合は、コマンドプロンプトウィンドウを開きます。

-

ローカルコンピュータが Linux または Unix ベースのオペレーティングシステム (macOS を含む) を使用している場合は、ターミナルウィンドウを開きます。

-

-

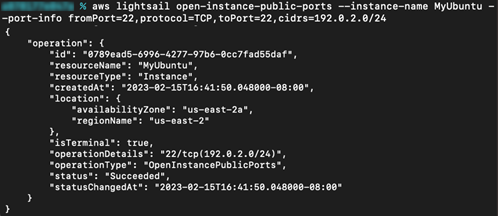

以下のコマンドを入力してポートを開きます。

コマンドでは、次の項目を置き換えます。

-

を、 などの仮想コンピュータが作成された AWS リージョンのコード

REGIONus-east-2。 -

NAME -

FROM-PORT -

PROTOCOL -

TO-PORT -

IP

aws lightsail open-instance-public-ports --regionREGION--instance-nameNAME--port-info fromPort=FROM-PORT, protocol=PROTOCOL, toPort=TO-PORT,cidrs=IP例

aws lightsail open-instance-public-ports --regionus-east-2--instance-nameMyUbuntu--port-info fromPort=22, protocol=TCP, toPort=22,cidrs=192.0.2.0/24応答には、新しく追加されたポート、プロトコル、仮想コンピュータへの接続が許可されている IP CIDR 範囲が表示されます。

ポートを閉じる方法については、次のセクションに進んでください。

-

仮想コンピュータのポートを閉じる

仮想コンピュータのポートを閉じるには、以下の手順を実行します。この手順では、 close-instance-public-ports AWS CLI コマンドを使用します。詳細については、「AWS CLI コマンドリファレンス」の「close-instance-public-ports」を参照してください。

-

この手順はローカルコンピュータのオペレーティングシステムによって決まります。

-

ローカルコンピュータで Windows オペレーティングシステムを使用している場合は、コマンドプロンプトウィンドウを開きます。

-

ローカルコンピュータが Linux または Unix ベースのオペレーティングシステム (macOS を含む) を使用している場合は、ターミナルウィンドウを開きます。

-

-

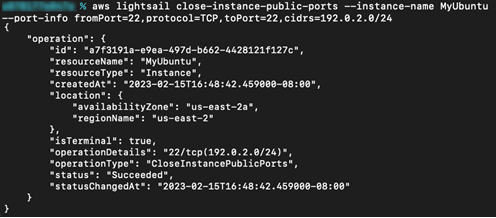

次のコマンドを入力してポートを閉じます。

コマンドでは、次の項目を置き換えます。

-

を、 などの仮想コンピュータが作成された AWS リージョンのコード

REGIONus-east-2。 -

NAME -

FROM-PORT -

PROTOCOL -

TO-PORT -

IP

aws lightsail close-instance-public-ports --regionREGION--instance-nameNAME--port-info fromPort=FROM-PORT, protocol=PROTOCOL, toPort=TO-PORT,cidrs=IP例

aws lightsail close-instance-public-ports --regionus-east-2--instance-nameMyUbuntu--port-info fromPort=22, protocol=TCP, toPort=22,cidrs=192.0.2.0/24応答には、閉じたポートおよびプロトコル、仮想コンピュータへの接続が許可されなくなった IP CIDR 範囲が表示されます。

-

次のステップに進みます

仮想コンピュータのファイアウォールポートを正常に設定したら、次の追加手順を実行できます。

-

仮想コンピュータのキーペアを取得します。キーペアを使用すると、OpenSSH、PuTTY、Linux 用 Windows サブシステムなど、多数の SSH クライアントを使用して接続を確立できます。詳細については、「Lightsail for Research 仮想コンピュータのキーペアを取得する」を参照してください。

-

SSH を使用して仮想コンピュータに接続し、コマンドラインを使用して管理します。詳細については、「Secure Copy を使用して Lightsail for Research 仮想コンピュータにファイルを転送する」を参照してください。

-

SCP を使用して仮想コンピュータに接続し、ファイルを安全に転送します。詳細については、「Secure Copy を使用して Lightsail for Research 仮想コンピュータにファイルを転送する」を参照してください。