翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Macie の検出結果の機密データのサンプルを取得する

Amazon Macie を使用すると、Macie が個々の機密データの検出結果で報告する機密データのサンプルを取得して公開できます。これには、Macie が マネージドデータ識別子 を使用して検出した機密データ、および使用するジョブを設定している任意の カスタムデータ識別子 の基準に一致するデータが含まれます。サンプルは、Macie が検出した機密データの性質を確認するのに役立ちます。また、影響を受ける Amazon Simple Storage Service (Amazon S3) オブジェクトとバケットの調査を調整するのにも役立ちます。アジアパシフィック (大阪) およびイスラエル (テルアビブ) リージョンを除く、 AWS リージョン Macie が現在利用可能なすべての で、機密データのサンプルを取得して公開できます。

検出結果の機密データサンプルを取得して公開すると、Macie は、対応する機密データ検出結果のデータを使用して、検出結果によって報告された機密データのうち、最初の 1 ~ 10 件を特定します。次に、Macie は該当する S3 オブジェクトから各出現の最初の 1 ~ 128 文字を抽出します。検出結果から複数のタイプの機密データが報告された場合、Macie はその結果によって報告された最大 100 タイプの機密データに対して抽出を行います。

Macie が影響を受けた S3 オブジェクトから機密データを抽出すると、Macie は指定した AWS Key Management Service (AWS KMS) キーでデータを暗号化し、暗号化されたデータをキャッシュに一時的に保存して、検出結果の結果にデータを返します。Macie は、運用上の問題を解決するために一時的に追加の保存が必要になった場合を除き、抽出と暗号化の直後に、データをキャッシュから完全に削除します。

機密データのサンプルを再度取得して公開することを選択した場合、Macie はサンプルの検索、抽出、暗号化、保存、そして最終的には削除のプロセスを繰り返します。

Amazon Macie コンソールを使用して機密データサンプルを取得して公開する方法のデモンストレーションについては、以下のビデオをご覧ください。

[開始する前に]

検出結果についての機密データのサンプルを取得して公開する前に、Amazon Macie アカウントの設定を構成し、有効にする必要があります。また、 AWS 管理者と協力して、必要なアクセス許可とリソースがあることを確認する必要があります。

検出結果についての機密データのサンプルを取得して公開すると、Macie は、サンプルを検索、取得、暗号化、公開する一連のタスクを実行します。Macie はこれらのタスクを実行するのに、アカウントの Macie サービスにリンクされたロールを使用しません。代わりに、 AWS Identity and Access Management (IAM) ID を使用するか、Macie がアカウントで IAM ロールを引き受けることを許可します。

検出結果の機密データのサンプルを取得して公開するには、検出結果、対応する機密データ検出結果、および機密データサンプルの暗号化に使用するように Macie AWS KMS key を設定した にアクセスできる必要があります。さらに、ユーザーまたは IAM ロールは、対象の S3 バケットおよび対象の S3 オブジェクトにアクセスすることが許可されている必要があります。該当する場合、ユーザーまたはロールは、影響を受けるオブジェクトの暗号化に AWS KMS key 使用された の使用も許可されている必要があります。IAM ポリシー、リソースポリシー、または他の許可の設定によって必要なアクセスが拒否された場合、エラーが発生し、Macie は検出結果についてのサンプルを返しません。

また、次の Macie アクションの実行が許可される必要があります。

最初の 3 つのアクションでは、Macie アカウントにアクセスして検出結果の詳細を取得できます。最後のアクションでは、検出結果についての機密データのサンプルを取得して公開できます。

Amazon Macie コンソールを使用して機密データのサンプルを取得して公開するには、次のアクションの実行も許可されている必要があります: macie2:GetSensitiveDataOccurrencesAvailability。このアクションにより、個々の検出結果にサンプルがあるかどうかを判断できます。このアクションを実行しても、サンプルをプログラムで取得して公開するアクセス許可は必要ありません。ただし、このアクセス許可があると、サンプルの検索を効率化できます。

自分が組織の委任された Macie の管理者であり、機密データのサンプルを取得するための IAM ロールを引き受けるように Macie を設定した場合は、次のアクションの実行も許可されている必要があります: macie2:GetMember。このアクションにより、自分のアカウントと対象のアカウントとの関連付けに関する情報を取得できます。これにより、対象のアカウントについてユーザーが現在 Macie の管理者であることを Macie が検証できます。

必要なアクションを実行したり、必要なデータとリソースにアクセスしたりすることが許可されていない場合は、 AWS 管理者にサポートを依頼してください。

検出結果についての機密データのサンプルが使用できるかどうかの判断

検出結果に必要な機密データのサンプルを取得して明らかにするためには、その検出結果が一定の基準を満たす必要があります。特定の機密データが見つかった場合の位置データを含める必要があります。さらに、対応する有効な機密データ検出結果の場所を指定する必要があります。機密データの検出結果は、検出結果 AWS リージョン と同じ に保存する必要があります。(IAM) ロールを AWS Identity and Access Management 引き受けて、影響を受ける S3 オブジェクトにアクセスするように Amazon Macie を設定した場合、機密データの検出結果は、Macie が Hash-based Message Authentication Code (HMAC) で署名した S3 オブジェクトにも保存する必要があります AWS KMS key。

影響を受ける S3 オブジェクトも一定の基準を満たす必要があります。オブジェクトの MIME タイプは、次のいずれかである必要があります。

-

application/avro は、Apache Avro オブジェクトコンテナ (.avro) ファイルの場合

-

application/gzip は、GNU Zip 圧縮アーカイブ (.gz または.gzip) ファイルの場合

-

application/json、JSON または JSON ライン (.json または.jsonl) ファイルの場合

-

application/parquet、Apache Parquet (.parquet) ファイル

-

application/vnd.openxmlformats-officedocument.spreadsheetml.sheet、Microsoft Excel ワークブック (.xlsx) ファイルのサイズ

-

application/zip は、ZIP 圧縮アーカイブファイル (.zip) の場合

-

text/csv 、CSV (.csv) ファイルの場合

-

text/plain 、CSV、JSON、JSON ライン、または TSV ファイル以外の非バイナリテキストファイルの場合

-

text/tab-separated-values 、TSV (.tsv) ファイルの場合

さらに、S3 オブジェクトの内容は検出結果が作成されたときと同じである必要があります。Macie はオブジェクトのエンティティタグ (ETag) をチェックして、検出結果で指定された ETag と一致するかどうかを判断します。また、オブジェクトのストレージサイズは、機密データサンプルの取得と公開に適用されるサイズクォータを超えることはできません。適用可能なクォータのリストについては、Macie のクォータを参照してください。

結果と影響を受ける S3 オブジェクトが前述の基準を満たす場合は、その検出結果に機密データのサンプルを使用できます。特定の検出結果のサンプルを取得して公開する前に、これがその検出結果に当てはまるかどうかを任意で判断できます。

センシティブデータのサンプルが検出結果に利用できるかどうかを判断するには

Amazon Macie コンソールまたは Amazon Macie API を使用して、機密データのサンプルが検出結果に使用できるかどうかを判断できます。

- Console

-

Amazon Macie コンソールの次の手順に従って、機密データのサンプルが検出結果に利用できるかどうかを判断します。

検出結果にサンプルが使用できるかどうかを判断するには

Amazon Macie コンソール (https://console.aws.amazon.com/macie/) を開きます。

-

ナビゲーションペインで 調査結果 を選択します。

-

GuardDuty の 検出結果 のページで、検出結果を選択します。詳細パネルに、調査結果の情報が表示されます。

-

詳細パネルで、詳細 セクションにスクロールします。次に、[サンプルを公開] フィールドを参照してください。

検出結果に機密データのサンプルがある場合は、次の図に示すように レビュー リンクがフィールドに表示されます。

検出結果に用いる機密データサンプルがない場合、[サンプルを公開] フィールドには理由を示すテキストが表示されます。

-

[アカウントが組織に含まれていません] – Macie を使用して、対象の S3 オブジェクトにアクセスすることは許可されていません。対象のアカウントは現在、組織に属していません。あるいは、アカウントは組織に属していますが、現在の AWS リージョンのアカウントのために Macie が有効になっていません。

-

[分類の結果が無効です] – 検出結果についての機密データ検出の結果はありません。または、対応する機密データ検出結果が現在 AWS リージョンのデータにはない、形式に誤りがある、破損している、またはサポートされていない保存形式が使用されています。Macie は、取得する機密データの場所を検証できません。

-

[結果の署名が無効です] – 対応する機密データ検出の結果は、Macie によって署名されていない S3 オブジェクトに保存されています。Macie は、機密データ検出の結果の完全性と信頼性を検証できません。そのため、Macie は取得する機密データの場所を検証できません。

-

[メンバーロールの許可範囲が広すぎます] - 対象のメンバーアカウントの IAM ロールの信頼または許可ポリシーが、ロールに対するアクセスの制限に関する Macie の要件を満たしていません。あるいは、ロールの信頼ポリシーで組織の正しい外部 ID が指定されていません。Macie は、機密データを取得するためのロールを引き受けることができません。

-

[GetMember 許可がありません] – 自分のアカウントと対象のアカウントとの関連付けに関する情報を取得することが許可されていません。Macie は、対象のアカウントについての委任された Macie の管理者として、対象の S3 オブジェクトにアクセスすることが許可されているかどうかを判断できません。

-

[オブジェクトがサイズクォータを超えています] – 対象の S3 オブジェクトのストレージサイズが、そのタイプのファイルから機密データのサンプルを取得して公開するためのサイズクォータを超えています。

-

[オブジェクトを使用できません] – 対象の S3 オブジェクトは使用できません。Macie が検出結果を作成した後に、オブジェクトの名前が変更されたり、移動されたり、削除されたり、その内容が変更されたりしました。または、使用できない AWS KMS key でオブジェクトが暗号化されています。例えば、キーが無効になっているか、削除がスケジュールされているか、削除されています。

-

[結果が署名されていません] – 対応する機密データ検出の結果は、署名されていない S3 オブジェクトに保存されています。Macie は、機密データ検出の結果の完全性と信頼性を検証できません。そのため、Macie は取得する機密データの場所を検証できません。

-

[ロールの許可範囲が広すぎます] - アカウントは、ロールに対するアクセスの制限に関する Macie 要件を満たしていない信頼または許可ポリシーを持つ IAM ロールを使用して、機密データの出現を取得するように設定されています。Macie は、機密データを取得するためのロールを引き受けることができません。

-

[サポートされていないオブジェクトタイプ] – 対象の S3 オブジェクトは、Macie が機密データのサンプルの取得と公開をサポートしていないファイルまたはストレージ形式を使用しています。対象の S3 オブジェクトの MIME タイプが前述のリストの値に含まれていません。

検出結果についての機密データ検出の結果に問題がある場合は、検出結果の [詳細な結果の場所] フィールドの情報が問題の調査に役立ちます。このフィールドは、Amazon S3 の結果への元のパスを指定します。IAM ロールの問題を調査するには、Macie がロールを引き受けるためのすべての要件を、ロールのポリシーが満たしているようにしてください。これらの詳細については、「対象の S3 オブジェクトにアクセスするための IAM ロールの設定」を参照してください。

- API

-

機密データのサンプルが検出結果に使用できるかどうかをプログラムで判断するには、Amazon Macie APIの機密データの発生可用性の取得オペレーションを使用できます。リクエストを送信するときは、findingId パラメータを使用して、検出結果の一意の識別子を指定します。この識別子を取得するには、検出結果一覧オペレーションを使用できます。

AWS Command Line Interface (AWS CLI) を使用している場合は、get-sensitive-data-occurrences-availability コマンドを実行し、 finding-idパラメータを使用して検出結果の一意の識別子を指定します。この識別子を取得するには、list-findingsコマンドを実行します。

リクエストが成功し、検出結果のサンプルが入手された場合は、お客様は次のような出力を受け取ります。

{

"code": "AVAILABLE",

"reasons": []

}

リクエストが成功しても結果にサンプルがない場合、code フィールドの値は UNAVAILABLE で、reasons 配列には理由が示されます。以下に例を示します。

{

"code": "UNAVAILABLE",

"reasons": [

"UNSUPPORTED_OBJECT_TYPE"

]

}

検出結果についての機密データ検出の結果に問題がある場合は、検出結果の [classificationDetails.detailedResultsLocation] フィールドの情報が問題の調査に役立ちます。このフィールドは、Amazon S3 の結果への元のパスを指定します。IAM ロールの問題を調査するには、Macie がロールを引き受けるためのすべての要件を、ロールのポリシーが満たしているようにしてください。これらの詳細については、「対象の S3 オブジェクトにアクセスするための IAM ロールの設定」を参照してください。

検出結果の機密データのサンプルを取得する

検出結果に含まれる機密データのサンプルを取得して公開するには、Amazon Macie コンソールまたは Amazon Macie API を使用できます。

- Console

-

Amazon Macie コンソールを使用して、検出結果の機密データのサンプルを取得して表示するには、次のステップに従います。

検出結果の機密データサンプルを取得して公開するには

Amazon Macie コンソール (https://console.aws.amazon.com/macie/) を開きます。

-

ナビゲーションペインで 調査結果 を選択します。

-

GuardDuty の 検出結果 のページで、検出結果を選択します。詳細パネルに、調査結果の情報が表示されます。

-

詳細パネルで、詳細 セクションにスクロールします。次に、[サンプルを公開] フィールドで [確認] を選択します。

[サンプルを公開] フィールドに [確認] リンクが表示されない場合、機密データのサンプルは結果に使用できません。その理由を確認するには、前述のトピックを参照してください。

[レビュー] を選択すると、Macie は検出結果の主要な詳細を要約したページを表示します。詳細には、Macie が影響を受けた S3 オブジェクトで見つけた機密データのカテゴリ、タイプ、出現の数が含まれます。

-

ページの [機密データ] セクションで、[サンプルを公開] を選択します。その後、Macie は、検出結果によって報告された機密データのうち、最初の 1~10 件の機密データの出現のサンプルを取得して公開します。各サンプルには、機密データの最初の 1 ~ 128 文字が含まれます。サンプルを取得して公開するまでに数分かかる場合があります。

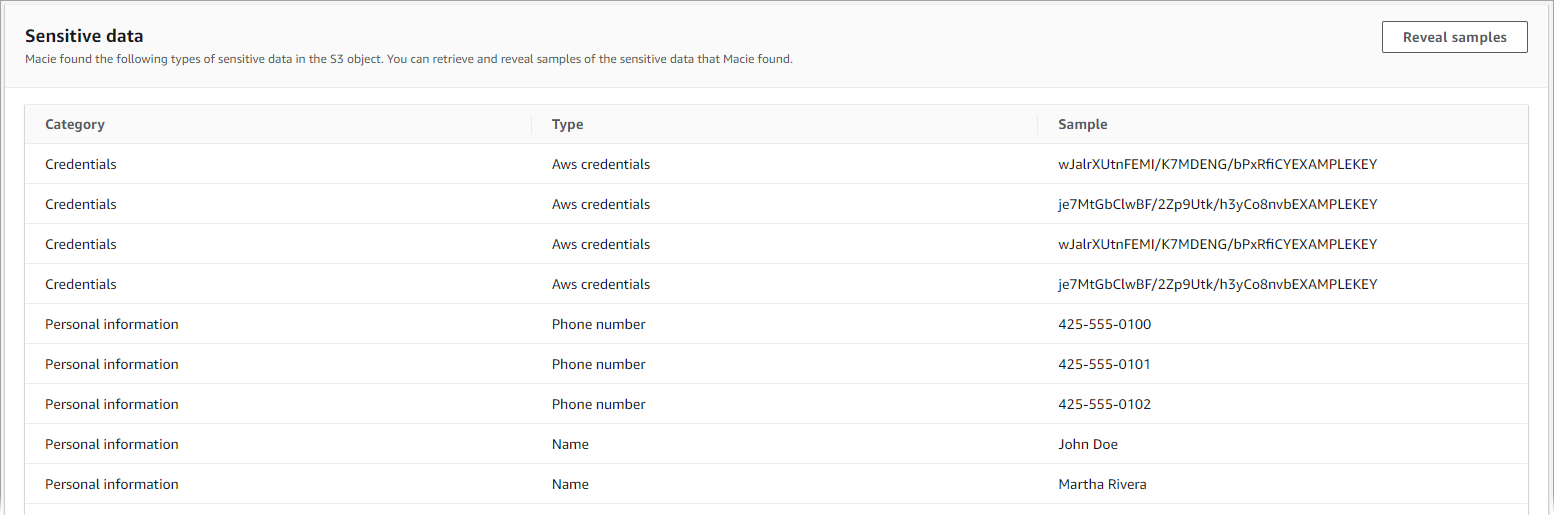

結果から複数のタイプの機密データが報告された場合、Macie は最大 100 タイプのサンプルを取得して表示します。例えば、次の画像は、AWS 認証情報、米国の電話番号、人の名前など、複数のカテゴリとタイプの機密データにまたがるサンプルを示しています。

サンプルは最初にセンシティブデータカテゴリ別に整理され、次にセンシティブデータタイプ別に整理されています。

- API

-

検出結果の機密データのサンプルをプログラムで取得して表示するには、Amazon Macie APIの機密データの発生の取得オペレーションを使用できます。リクエストを送信するときは、findingId パラメータを使用して、検出結果の一意の識別子を指定します。この識別子を取得するには、検出結果一覧オペレーションを使用できます。

AWS Command Line Interface (AWS CLI) を使用して機密データのサンプルを取得して公開するには、get-sensitive-data-occurrences コマンドを実行し、 finding-idパラメータを使用して検出結果の一意の識別子を指定します。以下に例を示します。

C:\> aws macie2 get-sensitive-data-occurrences --finding-id "1f1c2d74db5d8caa76859ec52example"

ここで、1f1c2d74db5d8caa76859ec52example は検出結果を表す一意の識別子です。を使用してこの識別子を取得するには AWS CLI、list-findings コマンドを実行します。

リクエストが成功すると、Macie がリクエストの処理を開始し、お客様は次のような出力を受け取ります。

{

"status": "PROCESSING"

}

がスタックを作成するのに、数分かかります。数分以内にリクエストを再度送信してください。

Macie が機密データサンプルを検索、取得、暗号化できる場合、Macie はサンプルを sensitiveDataOccurrences マップに返します。マップには、検出結果によって報告された機密データが 1 ~ 100 タイプ指定され、タイプごとに 1 ~ 10 個のサンプルが指定されています。各サンプルには、検出結果によって報告された機密データの最初の 1 ~ 128 文字が含まれています。

マップ内の各キーは、機密データを検出したマネージドデータ識別子の ID、または機密データを検出したカスタムデータ識別子の名前と一意の識別子です。値は、指定されたマネージドデータ識別子またはカスタムデータ識別子のサンプルです。例えば、次のレスポンスでは、マネージドデータ識別子 (NAME と AWS_CREDENTIALS) によって検出された人の名前の 3 つのサンプルとシー AWS クレットアクセスキーの 2 つのサンプルを提供します。

{

"sensitiveDataOccurrences": {

"NAME": [

{

"value": "Akua Mansa"

},

{

"value": "John Doe"

},

{

"value": "Martha Rivera"

}

],

"AWS_CREDENTIALS": [

{

"value": "wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEY"

},

{

"value": "je7MtGbClwBF/2Zp9Utk/h3yCo8nvbEXAMPLEKEY"

}

]

},

"status": "SUCCESS"

}

リクエストが成功しても、その検出結果に含まれる機密データのサンプルが見つからない場合は、サンプルが入手できない理由を示す UnprocessableEntityException メッセージが表示されます。以下に例を示します。

{

"message": "An error occurred (UnprocessableEntityException) when calling the GetSensitiveDataOccurrences operation: OBJECT_UNAVAILABLE"

}

前述の例では、Macie は対象の S3 オブジェクトからサンプルを取得しようとしましたが、そのオブジェクトは使用不可になっています。Macie が検出結果を作成した後でオブジェクトの内容が変更されたこともあります。

リクエストが成功しても、別のタイプのエラーで、Macie が検出結果の機密データのサンプルを取得して表示できなかった場合は、お客様は次のような出力が表示されます。

{

"error": "Macie can't retrieve the samples. You're not allowed to access the affected S3 object or the object is encrypted with a key that you're not allowed to use.",

"status": "ERROR"

}

ERROR フィールドの値はで、status と error フィールドには発生したエラーが説明されています。前述のトピックの情報は、エラーを調査するのに役立ちます。

![検出結果の詳細パネルの [サンプルを公開] フィールド。このフィールドには、[確認] というラベルのリンクが含まれています。](images/scrn-findings-reveal-samples.png)