翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Amazon OpenSearch Ingestion パイプラインにドメインへのアクセスを付与する

Amazon OpenSearch Ingestion パイプラインが、シンクとして設定されている OpenSearch Service ドメインに書き込みを行うには、アクセス許可が必要です。アクセスを提供するには、パイプラインがデータを送信しているドメインへのアクセスを制限する制限付きアクセス許可ポリシーで AWS Identity and Access Management (IAM) ロールを設定します。例えば、このユースケースをサポートするために必要なドメインとインデックスのみに、取り込みパイプラインを制限するとします。

重要

パイプラインロールを手動で作成することも、パイプラインの作成時に OpenSearch Ingestion に作成させることもできます。自動ロール作成を選択した場合、OpenSearch Ingestion は、選択したソースとシンクに基づいて、パイプラインロールのアクセスポリシーに必要なすべてのアクセス許可を追加します。入力したプレフィックスOpenSearchIngestion-とサフィックスを使用して、IAM にパイプラインロールを作成します。詳細については、「パイプラインロール」を参照してください。

OpenSearch Ingestion でパイプラインロールを作成している場合は、そのロールをドメインアクセスポリシーに含め、パイプラインの作成前または作成後にバックエンドロール (ドメインがきめ細かなアクセスコントロールを使用している場合) にマッピングする必要があります。手順については、ステップ 2 を参照してください。

ステップ 1: パイプラインロールを作成する

パイプラインロールには、ドメインシンクへのデータの送信を許可するアクセス許可ポリシーがアタッチされている必要があります。また、OpenSearch Ingestion にこのロールの引き受けを許可する信頼関係も必要になります。ポリシーをロールにアタッチする方法については、「IAM ユーザーガイド」の「IAM ID アクセス許可の追加」を参照してください。

次のサンプルポリシーは、パイプラインロールで 1 つのドメインに書き込むために指定できる最小特権を示しています。

ロールを再利用して複数のドメインに書き込む場合は、ドメイン名をワイルドカード文字 (*) に置き換えることでポリシーの範囲を広げることができます。

このロールには次の信頼関係が必要です。この信頼関係により、OpenSearch Ingestion はパイプラインのロールを引き受けることができます。

ステップ 2: ドメインのデータアクセスを設定する

パイプラインがドメインにデータを書き込むには、ドメインに、パイプラインロールによるアクセスを許可するドメインレベルのアクセスポリシーが必要です。

次のサンプルドメインアクセスポリシーでは、 という名前のパイプラインロールpipeline-roleが という名前のドメインにデータを書き込むことを許可しますingestion-domain。

パイプラインロールをマッピングする (きめ細かなアクセスコントロールを使用するドメインのみ)

ドメインが、認証用に詳細なアクセス制御を使用している場合は、パイプラインにドメインへのアクセスを許可するには、追加の手順が必要になります。この手順は、ドメインの設定によって異なります。

-

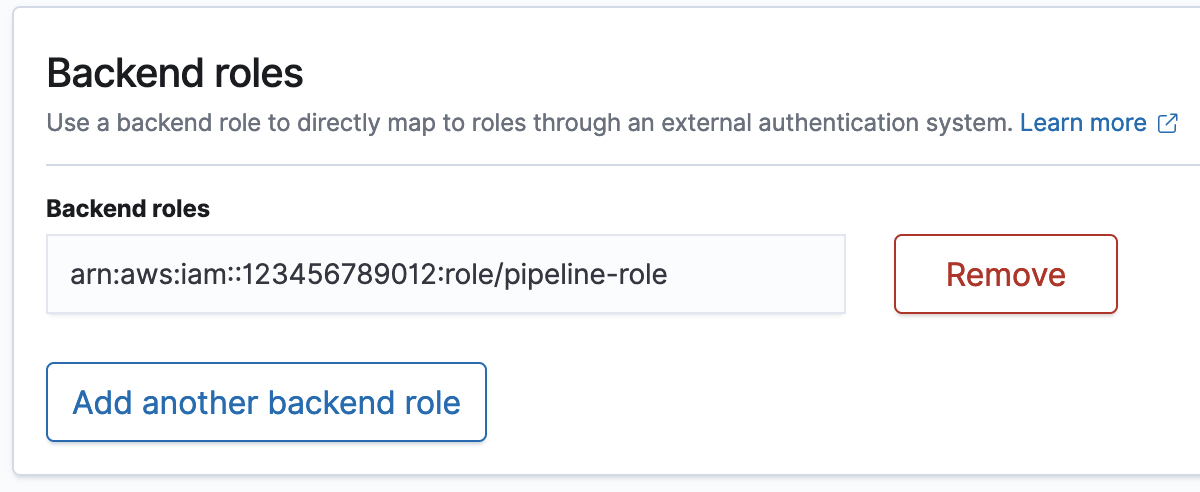

シナリオ 1: マスターロールとパイプラインロールが異なる – IAM Amazon リソースネーム (ARN) をマスターユーザーとして使用していて、パイプラインロールと異なる場合は、パイプラインロールを OpenSearch

all_accessバックエンドロールにマッピングする必要があります。これにより、パイプラインロールが追加のマスターユーザーとして追加されます。詳細については、「追加のマスターユーザー」を参照してください。 -

シナリオ 2: 内部ユーザーデータベースのマスターユーザー — ドメインで内部ユーザーデータベースのマスターユーザーと、OpenSearch Dashboards の HTTP 基本認証を使用している場合、マスターユーザー名とパスワードを、パイプライン設定に直接渡すことはできません。代わりに、パイプラインロールを OpenSearch

all_accessバックエンドロールにマッピングします。これにより、パイプラインロールが追加のマスターユーザーとして追加されます。詳細については、「追加のマスターユーザー」を参照してください。 -

シナリオ 3: 同じマスターロールとパイプラインロール (まれ) – IAM ARN をマスターユーザーとして使用していて、パイプラインロールと同じ ARN である場合は、それ以上のアクションを実行する必要はありません。このパイプラインは、ドメインへの書き込みに必要なアクセス許可がすでにあります。このシナリオは一般的ではありません。ほとんどの環境では、管理者ロールまたは他のロールをマスターロールとして使用するためです。

次の図は、パイプラインのロールをバックエンドロールにマッピングする方法を示したものです。