翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

のサイバー脅威インテリジェンスアーキテクチャ AWS

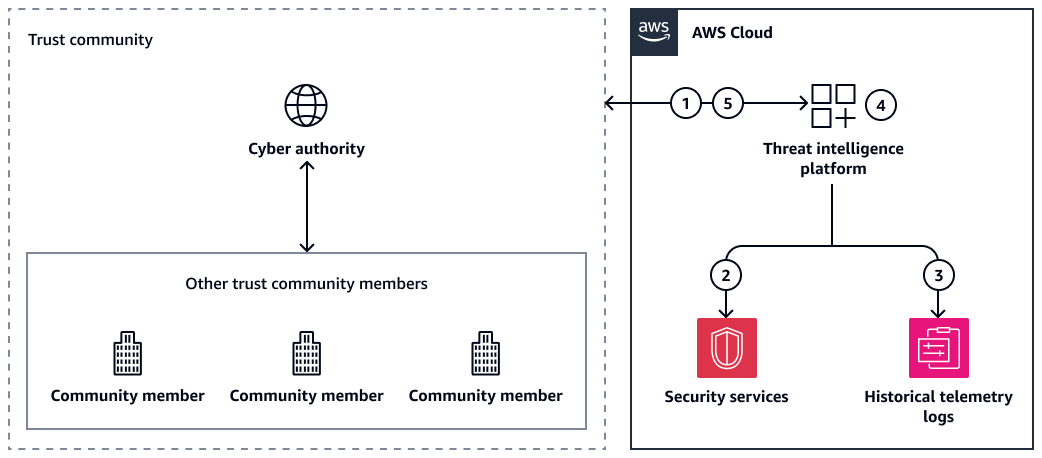

次の図は、脅威フィードを使用してサイバー脅威インテリジェンス (CTI) を AWS 環境に統合するための一般的なアーキテクチャを示しています。CTI は、 の脅威インテリジェンスプラットフォーム AWS クラウド、選択したサイバー機関、およびその他の信頼コミュニティのメンバー間で共有されます。

次のワークフローが表示されます。

-

脅威インテリジェンスプラットフォームは、サイバー機関または他の信頼コミュニティのメンバーから実用的な CTI を受け取ります。

-

脅威インテリジェンスプラットフォームは AWS 、セキュリティサービスをタスクしてイベントを検出および防止します。

-

脅威インテリジェンスプラットフォームは、 から脅威インテリジェンスを受け取ります AWS のサービス。

-

イベントが発生した場合、脅威インテリジェンスプラットフォームは新しい CTI をキュレートします。

-

脅威インテリジェンスプラットフォームは、新しい CTI をサイバー機関と共有します。CTI を他の信頼コミュニティメンバーと共有することもできます。

CTI フィードを提供するサイバー機関は多数あります。例としては、オーストラリアサイバーセキュリティセンター (ACSC)

CTI 共有を開始するには、以下を実行することをお勧めします。

-

脅威インテリジェンスプラットフォームのデプロイ — さまざまな形式で複数のソースから脅威インテリジェンスデータを取り込み、集約し、整理するプラットフォームをデプロイします。

-

サイバー脅威インテリジェンスの取り込み – 脅威インテリジェンスプラットフォームを 1 つ以上の脅威フィードプロバイダーと統合します。脅威フィードを受け取ったら、脅威インテリジェンスプラットフォームを使用して新しい CTI を処理し、環境内のセキュリティオペレーションに関連する実用的なインテリジェンスを特定します。可能な限り自動化しますが、ヒューhuman-in-the-loop決定が必要な状況がいくつかあります。

-

予防的および検出的なセキュリティコントロールの自動化 – 予防的および検出的なコントロールを提供するアーキテクチャのセキュリティサービスに CTI をデプロイします。これらのサービスは、一般的に侵入防止システム (IPS) と呼ばれます。では AWS、サービス APIs を使用して、脅威フィードで提供される IP アドレスとドメイン名からのアクセスを拒否するブロックリストを設定します。

-

オブザーバビリティメカニズムによる可視性の取得 – 環境でセキュリティオペレーションが実行されている間、新しい CTI を収集しています。たとえば、脅威フィードに含まれていた脅威や、侵入に関連する侵害の兆候 (ゼロデイエクスプロイトなど) が見られる場合があります。脅威インテリジェンスを一元化することで、環境全体の状況認識が向上し、既存の CTI と新しく検出された CTI を 1 つのシステムで確認できるようになります。

-

CTI を信頼コミュニティと共有する – CTI 共有ライフサイクルを完了するには、独自の CTI を生成して信頼コミュニティに共有し直します。

次の動画、Scaling Cyber Threat Intelligence Sharing with the AUS Cyber Security Center