翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Amazon CloudWatch オブザーバビリティアクセスマネージャーを使用してモニタリングを一元化

Anand Krishna Varanasi、JAGDISH KOMAKULA、Ashish Kumar、Jimmy Morgan、Satra Chandra Pothula、Vivek Thangamuthu、Balaji Vedagiri、Amazon Web Services

概要

オブザーバビリティは、アプリケーションのモニタリング、理解、トラブルシューティングに不可欠です。 AWS Control Tower またはランディングゾーンの実装と同様に、複数のアカウントにまたがるアプリケーションは、多数のログとトレースデータを生成します。問題の迅速なトラブルシューティングを行ったり、ユーザー分析やビジネス分析を理解したりするには、すべてのアカウントにまたがる共通のオブザーバビリティプラットフォームが必要です。Amazon CloudWatch オブザーバビリティアクセスマネージャーは、複数のアカウントログに一元的にアクセスし制御できます。

オブザーバビリティアクセスマネージャーを使用して、ソースアカウントによって生成されたオブザーバビリティデータログを表示および管理できます。ソースアカウントは AWS アカウント 、リソースのオブザーバビリティデータを生成する個々のアカウントです。オブザーバビリティデータは、ソースアカウントとモニタリングアカウントの間で共有されます。共有オブザーバビリティデータには、Amazon CloudWatch のメトリクス、Amazon CloudWatch Logs のログ、トレースを含めることができます AWS X-Ray。詳細については、「オブザーバビリティアクセスマネージャー 文書」を参照してください。

このパターンは、複数の で実行され AWS アカウント 、ログを表示するための共通の場所を必要とするアプリケーションまたはインフラストラクチャを持つユーザーを対象としています。これらのアプリケーションやインフラストラクチャの状態や状態を監視するために、Terraform を使用して オブザーバビリティアクセスマネージャーをセットアップする方法を説明します。このソリューションは、複数の方法でインストールできます。

手動でセットアップしたスタンドアロンの Terraform モジュールとして

継続的インテグレーションと継続的デリバリー (CI/CD) パイプラインの使用

AWS Control Tower Account Factory for Terraform (AFT) などの他のソリューションと統合する

エピックセクションの手順では、手動の実装について説明しています。AFT のインストール手順については、GitHub Observability Access Manager

前提条件と制限

前提条件

Terraform

は、システムまたは自動パイプラインにインストールまたは参照されています。(最新バージョン の使用をお勧めします。) 中央監視アカウントとして使用できるアカウント。他のアカウントは、ログを表示するために、中央監視アカウントへのリンクを作成します。

(オプション) GitHub、 AWS CodeCommit Atlassian Bitbucket、または同様のシステムなどのソースコードリポジトリ。自動 CI/CD パイプラインを使用している場合、ソースコードリポジトリは必要ありません。

(オプション) GitHub でコードレビューとコードコラボレーションのためのプルリクエスト (PR) を作成する権限。

制約事項

オブザーバビリティアクセスマネージャーには、以下のサービスクォータがあります。これらのクォータは変更できません。この特徴量を導入する前に、これらのクォータを検討します。詳細については、「CloudWatch ドキュメント」の「CloudWatch Service Quotas」を参照してください。

ソースアカウントリンク: 各ソースアカウントを最大 5 つの監視アカウントにリンクできます。

シンク: アカウントに対して複数のシンクを構築できますが、 あたり 1 つのシンクのみが許可され AWS リージョン ます。

加えて:

シンクとリンクは同じ で作成する必要があります AWS リージョン。クロスリージョンにすることはできません。

クロスリージョンとクロスアカウントのモニタリング

クロスリージョン、クロスアカウントモニタリングでは、次のいずれかのオプションを選択できます。

アラームとメトリクスのクロスアカウントおよびクロスリージョン CloudWatch ダッシュボードを作成します。このオプションはログとトレースをサポートしていません。

Amazon OpenSearch Service を使用して一元的なログ記録を実装します。

すべてのテナントアカウントからリージョンごとに 1 つのシンクを作成し、メトリクスを集中モニタリングアカウント (このパターンで説明) にプッシュしてから、CloudWatch メトリクスストリームを使用して、共通の外部宛先または Datadog、Dynatrace、Sumo Logic、Splunk、New Relic などのサードパーティーのモニタリング製品にデータを送信します。

アーキテクチャ

コンポーネント

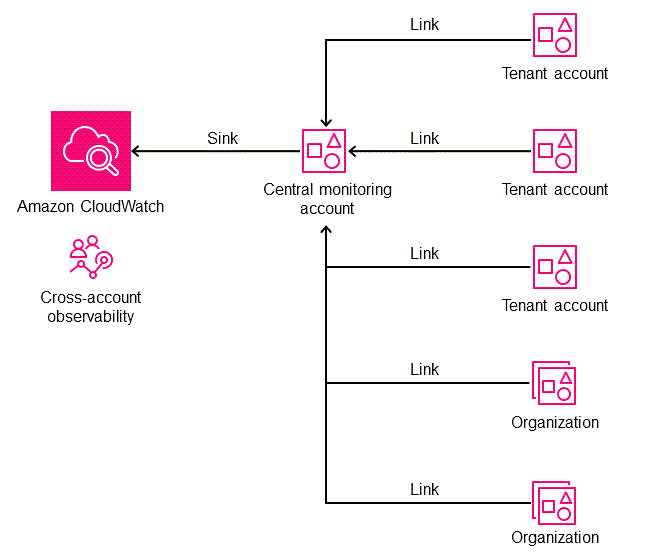

CloudWatch Observability Access Manager は、クロスアカウントオブザーバビリティを可能にする 2 つの主要なコンポーネントで構成されています。

シンクは、ソースアカウントがオブザーバビリティデータを中央モニタリングアカウントに送信できるようにします。シンクは基本的に、ソースアカウントが接続するためのゲートウェイジャンクションを提供します。シンクゲートウェイまたは接続は 1 つしかありませんが、複数のアカウントが接続できます。

各ソースアカウントには、シンクゲートウェイジャンクションへのリンクがあり、オブザーバビリティデータはこのリンクを介して送信されます。各ソースアカウントからリンクを作成する前に、シンクを作成する必要があります。

アーキテクチャ

次の図表は、オブザーバビリティアクセスマネージャーとそのコンポーネントの説明です。

ツール

AWS のサービス

Amazon CloudWatch は、 AWS リソースと で実行しているアプリケーションのメトリクスを AWS リアルタイムでモニタリングするのに役立ちます。

AWS Organizations は、作成して一元管理する AWS アカウント 組織に複数の を統合するのに役立つアカウント管理サービスです。

AWS Identity and Access Management (IAM) は、誰を認証し、誰に使用する権限を付与するかを制御することで、 AWS リソースへのアクセスを安全に管理するのに役立ちます。

ツール

「Terraform

」は、HashiCorpのinfrastructure as code (IaC) ツールで、クラウドとオンプレミスのリソースの作成と管理を支援します。 AWS Control Tower Account Factory for Terraform (AFT) は、アカウントのプロビジョニングとカスタマイズに役立つ Terraform パイプラインを設定します AWS Control Tower。オプションで AFT を使用して、複数のアカウントにまたがるオブザーバビリティアクセスマネージャーを大規模にセットアップできます。

コードリポジトリ

このパターンのコードは、GitHub 内の「オブザーバビリティアクセス マネージャー

ベストプラクティス

AWS Control Tower 環境では、ログ記録アカウントを中央モニタリングアカウント (シンク) としてマークします。

に複数のアカウントを持つ複数の組織がある場合は AWS Organizations、個々のアカウントではなく組織を設定ポリシーに含めることをお勧めします。アカウントの数が少ない場合や、アカウントがシンク設定ポリシーの組織に含まれていない場合は、代わりに個別のアカウントを含めることを決定できます。

エピック

| タスク | 説明 | 必要なスキル |

|---|---|---|

リポジトリをクローン作成します。 | GitHub オブザーバビリティアクセスマネージャーのリポジトリをクローニングします:

| AWS DevOps、クラウド管理者、AWS 管理者 |

シンクモジュールのプロパティ値を指定します。 |

詳細については、 AWS CloudFormation ドキュメントのAWS::Oam::Sink」を参照してください。 | AWS DevOps、クラウド管理者、AWS 管理者 |

シンクモジュールをインストールします。 | モニタリングアカウントとして AWS アカウント 選択した の認証情報をエクスポートし、オブザーバビリティアクセスマネージャーシンクモジュールをインストールします。

| AWS DevOps、クラウド管理者、AWS 管理者 |

| タスク | 説明 | 必要なスキル |

|---|---|---|

リンクモジュールのプロパティ値を指定します。 |

詳細については、 AWS CloudFormation ドキュメントのAWS::Oam::Link」を参照してください。 | AWS DevOps、クラウド管理者、クラウドアーキテクト |

個々のアカウントにリンクモジュールをインストールします。 | 個々のアカウントの認証情報をエクスポートし、オブザーバビリティアクセスマネージャーリンクモジュールをインストールします

リンクモジュールはアカウントごとに個別に設定することも、AFT を使用してこのモジュールを多数のアカウントに自動的にインストールすることもできます。 | AWS DevOps、クラウド管理者、クラウドアーキテクト |

| タスク | 説明 | 必要なスキル |

|---|---|---|

ステータスメッセージ。 |

右側に、緑色のチェックマークが付いた「監視アカウントの有効化」というステータスメッセージが表示されます。つまり、モニタリングアカウントには、他のアカウントのリンクが接続されるオブザーバビリティアクセスマネージャーシンクがあることを意味します。 | |

リンクとシンク間の接続を承認します。 |

詳細については、CloudWatch ドキュメントの「モニタリングアカウントとソースアカウントをリンクする」を参照してください。 | AWS DevOps、クラウド管理者、クラウドアーキテクト |

| タスク | 説明 | 必要なスキル |

|---|---|---|

クロスアカウントデータを表示します。 |

| AWS DevOps、クラウド管理者、クラウドアーキテクト |

| タスク | 説明 | 必要なスキル |

|---|---|---|

他のアカウントのメトリクス、ダッシュボード、ログ、ウィジェット、アラームを表示します。 | 追加の特徴量として、 CloudWatch メトリクス、ダッシュボード、ログ、ウィジェット、アラームを他のアカウントと共有できます。各アカウントは、CloudWatch-CrossAccountSharingRole と呼ばれる IAM ロールを使用して、このデータにアクセスします。 中央モニタリングアカウントと信頼関係にあるソースアカウントは、このロールを引き受け、モニタリングアカウントのデータを表示できます。 CloudWatch には、ロールを作成するためのサンプル CloudFormation スクリプトが用意されています。[IAM でロールを管理する]を選択し、データを表示したいアカウントでこのスクリプトを実行します。

詳細については、CloudWatch ドキュメントの「CloudWatch でのクロスアカウント機能の有効化」を参照してください。 CloudWatch | AWS DevOps、クラウド管理者、クラウドアーキテクト |

| タスク | 説明 | 必要なスキル |

|---|---|---|

クロスアカウント、クロスリージョンアクセスを設定します。 | 中央監視アカウントでは、オプションでアカウントセレクターを追加して、認証なしで簡単にアカウントを切り替えたり、そのデータを表示したりできます。

ステップや情報については、CloudWatch ユーザーガイドの「クロスアカウントクロスリージョン CloudWatch コンソール」を参照してください。 | AWS DevOps、クラウド管理者、クラウドアーキテクト |

関連リソース

「CloudWatch クロスアカウントオブザーバビリティ」 (Amazon CloudWatch ドキュメント)

「Amazon CloudWatch オブザーバビリティアクセスマネージャー API リファレンス」 (Amazon CloudWatch ドキュメント)

「リソース:aws_oam_sink

」 (テラフォームドキュメント) 「データソース: aws_oam_link

」 (テラフォームドキュメンテーション) CloudWatchObservabilityAccessManager

(AWS Boto3 ドキュメント)