翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

コンテナを再起動せずにデータベースの認証情報をローテーションする

Josh Joy、Amazon Web Services

概要

Amazon Web Services (AWS) クラウドでは、AWS Secrets Manager を使用して、ライフサイクル全体にわたってデータベース認証情報をローテーション、管理、取得できます。ユーザーとアプリケーションは Secrets Manager API を呼び出してシークレットを取得し、機密情報をプレーンテキストでコードに書き込む必要がなくなります。

マイクロサービスワークロードにコンテナを使用している場合は、認証情報を AWS Secrets Manager に安全に保存できます。設定とコードを区別するために、通常、これらの認証情報はコンテナに挿入されます。ただし、認証情報を定期的かつ自動的にローテーションすることは重要です。また、失効後に認証情報を更新する機能をサポートすることも重要です。同時に、アプリケーションには、ダウンストリームの可用性への潜在的な影響を抑えながら認証情報をローテーションする機能が必要です。

このパターンは、AWS Secrets Manager で保護されているシークレットを、コンテナを再起動せずにコンテナ内でローテーションする方法を示しています。さらに、このパターンでは Secrets Manager のクライアント側キャッシュコンポーネントを使用することにより、Secrets Manager への認証情報の検索回数が減ります。クライアント側のキャッシュコンポーネントを使用してアプリケーション内の認証情報を更新する場合、ローテーションされた認証情報を取得するためにコンテナを再起動する必要はありません。

このアプローチは、Amazon Elastic Kubernetes Service (Amazon EKS) および Amazon Elastic Container Service (Amazon ECS) で機能します。

2 つのシナリオについて説明します。シングルユーザーシナリオでは、シークレットローテーション時に期限切れの認証情報を検出してデータベース認証情報が更新されます。認証情報キャッシュにシークレットを更新するように指示され、アプリケーションがデータベース接続を再確立します。クライアント側のキャッシュコンポーネントは、認証情報をアプリケーション内にキャッシュするため、認証情報を検索するたびに Secrets Manager にアクセスする必要がなくなります。コンテナを再起動して認証情報を強制的に更新しなくても、認証情報はアプリケーション内でローテーションされます。

2 つ目のシナリオでは、2 人のユーザーが交代してシークレットをローテーションします。2 人のアクティブユーザーがいると、1 人のユーザーの認証情報が常にアクティブになるため、ダウンタイムの可能性が低くなります。2 人のユーザーによる認証情報のローテーションは、クラスターを含む大規模なデプロイで、認証情報の更新の伝達遅延がわずかに発生する可能性がある場合に役立ちます。

前提条件と制限

前提条件

アクティブなAWS アカウント

Amazon EKS または Amazon ECS のコンテナ内で実行されるアプリケーション。

認証情報はSecrets Manager に保存され、ローテーションが有効になっています。

2 ユーザーソリューションをデプロイする場合の Secrets Manager に保存される 2 番目の認証情報セット。コード例は GitHub リポジトリの aws-secrets-manager-rotation-lambdas

にあります。 Amazon Aurora データベース。

制限

この例は Python アプリケーションを対象としています。Java アプリケーションでは、Java クライアント側キャッシュコンポーネント

または Secrets Manager 用の JDBC クライアント側キャッシュライブラリ を使用できます。

アーキテクチャ

ターゲットアーキテクチャ

シナリオ 1 – 単一ユーザーの認証情報のローテーション

最初のシナリオでは、1 つのデータベース認証情報が Secrets Manager によって定期的にローテーションされます。アプリケーションコンテナは Fargate で実行されます。最初のデータベース接続が確立されると、アプリケーションコンテナは Aurora のデータベース認証情報を取得します。その後、Secrets Manager キャッシュコンポーネントは、将来の接続確立に備えて認証情報をキャッシュします。ローテーション期間が経過すると、認証情報は失効し、データベースは認証エラーを返します。次に、アプリケーションはローテーションされた認証情報を取得し、キャッシュを無効にし、Secrets Manager のクライアント側キャッシュコンポーネントを介して認証情報キャッシュを更新します。

このシナリオでは、認証情報がローテーションされ、古い認証情報が古い接続に使用されている間は、最小限の中断しか発生しない可能性があります。この問題は 2 人のユーザーによるシナリオを使用することで解決できます。

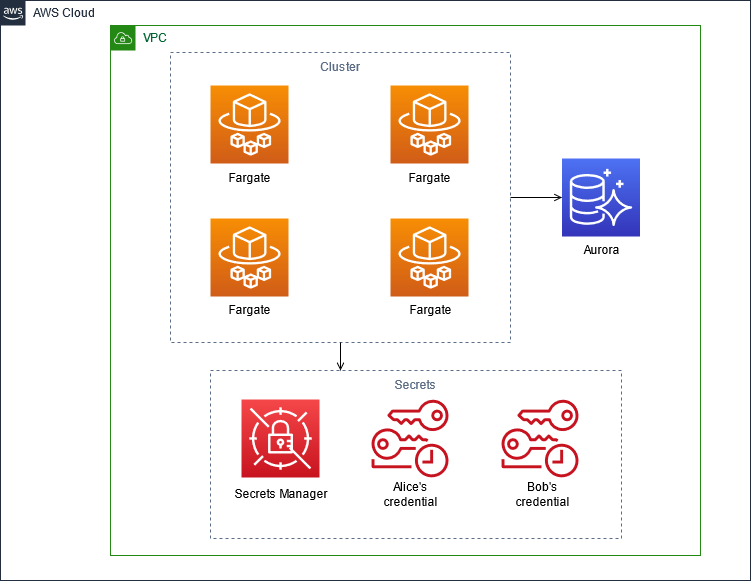

シナリオ 2 – 2 人のユーザーの認証情報のローテーション

2 つ目のシナリオでは、2 つのデータベースユーザー認証情報 (Alice と Bob) が Secrets Manager によって定期的にローテーションされます。アプリケーションコンテナは Fargate クラスターで実行されます。最初のデータベース接続が確立されると、アプリケーションコンテナは最初のユーザー (Alice) の Aurora データベース認証情報を取得します。その後、Secrets Manager キャッシュコンポーネントは、将来の接続確立に備えて認証情報をキャッシュします。

ユーザーと認証情報は 2 つありますが、Secrets Manager によって管理されるアクティブな認証情報は 1 つだけです。この場合、キャッシュコンポーネントは定期的に有効期限が切れ、最新の認証情報を取得します。Secrets Manager のローテーション期間がキャッシュタイムアウトよりも長い場合、キャッシュコンポーネントは 2 人目のユーザー (Bob) のローテーションされた認証情報を取得します。例えば、キャッシュの有効期限が分単位、ローテーション期間が日単位で測定されている場合、キャッシュコンポーネントは定期的なキャッシュ更新の一部として新しい認証情報を取得します。この方法では、各ユーザーの認証情報が 1 回の Secrets Manager ローテーションでアクティブになるため、ダウンタイムが最小限に抑えられます。

自動化とスケール

AWS CloudFormation を使用してこのパターンをデプロイするには、インフラストラクチャをコードとして使用します。これにより、アプリケーションコンテナのビルドと作成、Fargate タスクの作成、Fargate へのコンテナのデプロイ、Aurora による Secrets Manager のセットアップと設定が行われます。デプロイの手順については、readme

ツール

ツール

AWS Secrets Manager を使用すると、シークレットを取得するための Secrets Manager への API コールを使用して、パスワードを含むハードコードされた認証情報を置き換えることができます。Secrets Manager は、シークレットを短期のシークレットに置き換えることが可能となり、侵害されるリスクが大幅に減少します。

Docker

は、開発者があらゆるアプリケーションを軽量でポータブルかつ自給自足のコンテナとして梱包、出荷、実行できるよう支援します。

コード

Python コードサンプル

このパターンでは、Secrets Manager の Python クライアント側キャッシュコンポーネントを使用して、データベース接続を確立する際に認証情報を取得します。クライアント側のキャッシュコンポーネントにより、毎回 Secrets Manager にアクセスする必要がなくなります。

これで、ローテーション期間が経過すると、キャッシュされた認証情報は期限切れになり、データベースに接続すると認証エラーが発生します。MySQL の場合、認証エラーコードは 1045 です。この例では MySQL 用に Amazon Aurora を使用していますが、PostgreSQL などの別のエンジンを使用することもできます。認証エラーが発生すると、データベース接続例外処理コードがエラーをキャッチします。次に、Secrets Manager のクライアント側キャッシュコンポーネントに、シークレットを更新し、再認証してデータベース接続を再確立するように通知します。PostgreSQL または別のエンジンを使用している場合は、対応する認証エラーコードを調べる必要があります。

これで、コンテナアプリケーションは、コンテナを再起動しなくても、ローテーションされたパスワードでデータベースパスワードを更新できます。

データベース接続を処理するアプリケーションコードに次のコードを記述してください。この例では Django を使用しており、接続用のデータベースラッパーを使用してデータベースバックエンドをサブクラス化

def get_new_connection(self, conn_params): try: logger.info("get connection") databasecredentials.get_conn_params_from_secrets_manager(conn_params) conn =super(DatabaseWrapper,self).get_new_connection(conn_params) return conn except MySQLdb.OperationalError as e: error_code=e.args[0] if error_code!=1045: raise e logger.info("Authentication error. Going to refresh secret and try again.") databasecredentials.refresh_now() databasecredentials.get_conn_params_from_secrets_manager(conn_params) conn=super(DatabaseWrapper,self).get_new_connection(conn_params) logger.info("Successfully refreshed secret and established new database connection.") return conn

AWS CloudFormation と Python コード

エピック

| タスク | 説明 | 必要なスキル |

|---|---|---|

キャッシュコンポーネントをインストールします。 | Python 用の Secrets Manager クライアント側キャッシュコンポーネントをダウンロードしてインストールします。ダウンロードリンクについては、「関連リソース」セクションを参照してください。 | 開発者 |

作業用認証情報をキャッシュしてください。 | Secrets Manager のクライアント側キャッシュコンポーネントを使用して、作業用認証情報をローカルにキャッシュします。 | 開発者 |

データベース接続で不正エラーが発生した場合は、アプリケーションコードを更新して認証情報を更新してください。 | Secrets Manager を使用してデータベース認証情報を取得および更新するようにアプリケーションコードを更新します。不正なエラーコードを処理するロジックを追加し、新しくローテーションされた認証情報を取得します。「Python コードサンプル」セクションを参照してください。 | 開発者 |

関連リソース

Secrets Manager シークレットの作成

Amazon Aurora クラスターの作成

Amazon ECS コンポーネントの作成

Secrets Manager のクライアント側キャッシュコンポーネントのダウンロードとインストール

添付ファイル

このドキュメントに関連する追加コンテンツにアクセスするには、次のファイルを解凍してください。「attachment.zip」